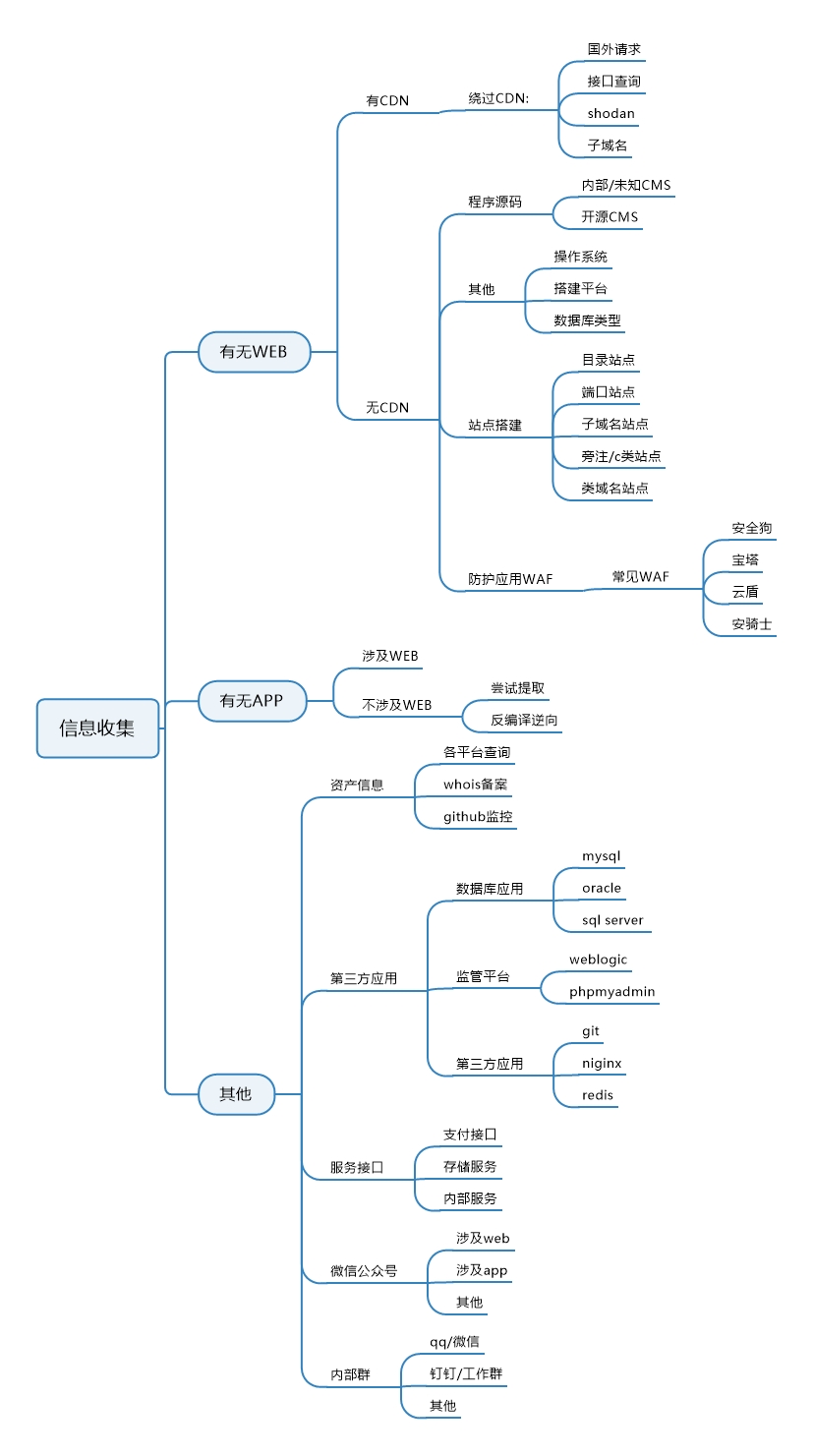

信息收集

WEB安全测试信息收集

常规信息收集讲解

- 单个目标服务器(非web)

- Web服务器

- 整个网络拓扑

- 内网:

网络设备:交换机、路由器、防火墙、ids、等

网络中的服务器:文件服务器、dns、http、域控制器等 - 外网:

相关联的其他服务器(ip关联、服务关联)

旁站、c段、邮件服务器、dns服务器、代理服务器等

web方向信息收集

域名信息

对应ip收集:

>相关域名对应ip,相关工具:nslookup、一些工具网站

子域名收集:

>工具:layer、subDomainsBrute

whois(注册人)信息查询:

> 根据已知域名反查,分析出此域名的注册人、邮箱、电话等

> 工具:爱站网、站长工具、微步在线(https://x.threatbook.cn)

> site.ip138.com、searchdns.netcraft.com

敏感目录

收集方向

> robots.txt、后台目录、安装包、上传目录、mysql管理接口、安装页面、phpinfo、编辑器、iis短文件,分析网站cms

常用工具

> 字典爆破 >> 御剑、dirbuster、wwwscan、IIS_shortname_Scanner等

> 蜘蛛爬行 >> 爬行菜刀、webrobot,burp等

旁站C段

旁站:同服务器其他站点

C段:同一网段其他服务器

收集方向:

> 域名、端口、目录

常用工具:

> web : 目录扫描工具

> 端口 : portscan

整站分析

服务器类型:

> 服务器平台、版本等

网站容器

> 搭建网站的服务组件,例如:iis、Apache、nginx、tomcat等

脚本类型

> ASP、PHP、JSP、aspx等

数据库类型

> access、sqlserver、mysql、oracle、postgresql等

CMS类型

WAF

谷歌hacker

- Intext:

查找网页中含有xx关键字的网站 例:Intext:管理员登录

- Intitle:

查找某个标题 例:intitle:后台登录

- Filetype:

查找某个文件类型的文件 例:数据挖掘 filetype:doc

- Inurl:

查找url中带有某字段的网站 例:inurl:php?id=

- Site:

在某域名中查找信息

- 往期文章

1

https://putdown.top/2022/06/25/%E8%B0%B7%E6%AD%8CHacker%E8%AF%AD%E6%B3%95/

url采集

采集相关url的同类网站

例如:

php?id=

漏洞网站

相同某种指纹网站常用工具

谷歌hacker

url采集器

服务器方向信息收集

服务信息收集:

网络服务:web/ftp/telnet/ssh/mail/mysql/mssql/oracle/rdp

服务版本,漏洞等相关信息收集系统版本信息收集

网络设备信息收集

- 网络开放端口

- 路由

- 防火墙

- 代理服务器等相关设备的收集

- shodan

Shodan

- shodan网络搜索引擎偏向网络设备以及服务器的搜索。

- 地址:

1

https://www.shodan.io/

censys

- censys搜索引擎功能与shodan类似。

- 地址:

1

https://www.censys.io/

censys

- FoFa搜索引擎偏向资产搜索。

- 地址:

1

https://fofa.so

钟馗之眼

- 钟馗之眼搜索引擎偏向web应用层面的搜索。

- 地址:

1

https://www.zoomeye.org/

APP及其他资产

在安全测试中,若WEB无法取得进展或无WEB的情况下,我们需要借助APP或其他资产在进行信息收集,从而开展后续渗透

APE提取一键反编译提取

使用反编译工具,尝试获取包了里的源码

APP抓数据包进行工具配合

使用burp suite设置代理,或者wireshark抓数据包,进行分析

各种第三方应用相关探针技术

https://www.shodan.io/

https://fofa.so/

各种服务接口信息相关探针技术

记录

使用burp代理模拟器时,提示证书错误,后将burp生成的证书导入后正常,导入时需要将.cer改成.der。

后台查找总结

弱口令默认后台:admin,admin/login.asp,manage,login.asp等等常见后台

查看网页的链接:一般来说,网站的主页有管理登陆类似的东西,有些可能被管理员删掉

查看网站图片的属性

查看网站使用的管理系统,从而确定后台

用工具查找:wwwscan,intellitamper,御剑

robots.txt的帮助:robots.txt文件告诉蜘蛛程序在服务器上什么样的文件可以被查看

GoogleHacker

查看网站使用的编辑器是否有默认后台

短文件利用

sqlmap –sql-shell load_file(‘d:/wwroot/index.php’);

CDN绕过总结

CDN的全称是Content Delivery Network,即内容分发网络。CDN是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率。但在安全测试过程中,若目标存在CDN服务,将会影响到后续的安全测试过程。

如何判断网站有没有使用CDN

看响应时间工具:http://tool.chinaz.com/speedtest

ping ip或域名,看是否会出现变化无

nslookup 域名,看是否会有很多节点CDN对测试有何影响&如何绕过

子域名查询:有的网站主域名会做CDN,但是子域名可能不会做

邮件服务查询:我们访问别人,可能通过CND,但别人访问我们通常不会走CDN

国外地址请求:国外没有cdn节点的话,可能直接走原ip

遗留文件,扫描全网

黑暗引擎搜索特定文件

dns历史记录,以量打量:CDN节点是有流量上限的,用光之后就会直通原机,这也是一种流量攻击

子域名上面的小技巧

二级域名和三级域名查到的结果可能不一样

主域名和子域名查询到的可能不一样

DNs历史记录=第三方接口(接口查询)

采集/国外请求( 同类型访问)

邮件源码测试对比第三方查询(地区分析)

黑暗引擎(shodan搜指定hash文件)

扫全网 fuckcdn,w8 fuckcdn,zmap等工具扫描

认为判定,根据网站的域名备案推测

本地清下dns,然后hosts里写上得到的ip和域名,如果是cdn可能会出现刷新异常,如果打开很快大概率是原机

KALI 信息收集工具使用

Robots文件探测

- 获取网站隐藏敏感目录活文件

- 比如:安装目录,上传目录,编辑器目录,管理目录,管理页面等

DNS信息收集

- 搜集网站域名信息,如子域名,其他域名,解析服务器,区域传送漏洞等

- 常用工具:dnsenum、dig、fierce

dnsenum 可以通过字典或者谷歌猜测可能存在的域名,并对一个网段进行反查。

- 获取其他域名

1

2

3

4dnsenum --enum xxxxxx.com

-r 允许用户设置递归查询

-w允许用户设置whois请求。

-o 允许用户指定输入文件位置

fierce 工具主要是对子域名进行扫描和收集信息的。使用fierce工具获取一个目标主机上所有ip地址和主机信息。还可以测试区域传送漏洞。

- 获取其他域名

1

2

3fierce -dns baidu.com

--wordlist 指定字典

fierce -dns ns9.baidu.com --wordlist host.txt /tmp/12.txt

dig工具也是一款比较流行的dns侦查工具

1 | dig www.xxxxxxxx.com 查询dns |

敏感目录探测

暴力破解

暴力破解的方法就是需要一个强大的目录名称字典,用来尝试逐个匹配,如果存在通过响应吗的回显来确定目录或者页面是否存在

目录爬行

目录爬行原理是通过一些自带网络蜘蛛爬行的工具对网站链接进行快速爬行

目录暴力破解工具

dirb 工具是一款非常好用的目录暴力猜解工具,自带强大字典

1 | dirb http://www.xxxx.com |

dirbuster工具是一款非常好用的目录暴力猜解工具,自带强大字典

端口探测

扫描整个子网,命令如下

1 | #nmap 192.168.1.1/24 |

扫描多个目标,命令如下:

1 | #nmap 192.168.1.2 192.168.1.5 |

扫描一个范围内的目标,如下:

1 | #nmap 192.168.1.1-100 (扫描IP地址为192.168.1.1-192.168.1.100内的所有主机) |

你有一个ip地址列表,将这个保存为一个txt文件,和namp在同一目录下,扫描这个txt内的所有主机,命令如下:

1 | #nmap -iL target.txt |

你想看到你扫描的所有主机的列表,用以下命令:

1 | #nmap -sL 192.168.1.1/24 |

扫描除过某一个ip外的所有子网主机,命令:

1 | #nmap192.168.1.1/24-exclude192.168.1.1 |

整站识别

- whatweb

- 用来识别网站cms 及搭建平台环境的工具

1

whatweb -v http://www.xxxx.com

- 平台、脚本、cms、容器、数据库等信息探测

Waf探测

- wafw00f

- 用来识别网站waf的一款工具

1

wafw00f http://www.xxxx.com

工具型站的使用

1

searchdns.netcraft.com

1

http://tool.chinaz.com/

1

http://www.aizhan.com/

1

shodan.io

1

Google hacker

综合扫描工具–DMitry

DMitry(Deepmagic Information Gathering Tool)是一个一体化的信息收集工具。它可以用来收集以下信息: